2025高校网络安全管理运维赛电子取证分析师赛道-初赛

电子数据分析-aipowah

1.服务器rootfs采用的文件系统格式(全小写,如:apfs)

flag{xfs}

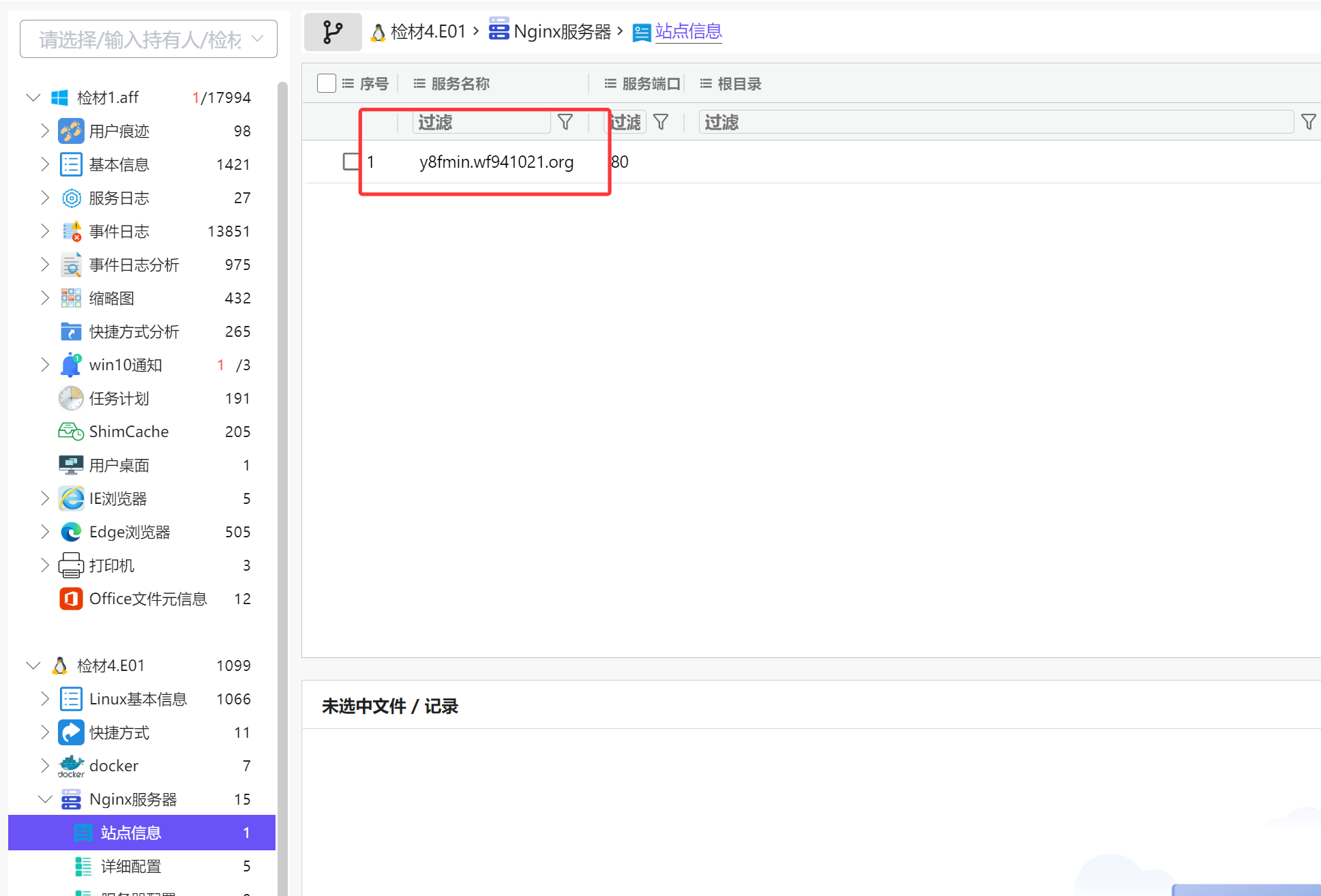

2.AI诈骗站点的域名。

flag{y8fmin.wf941021.org}

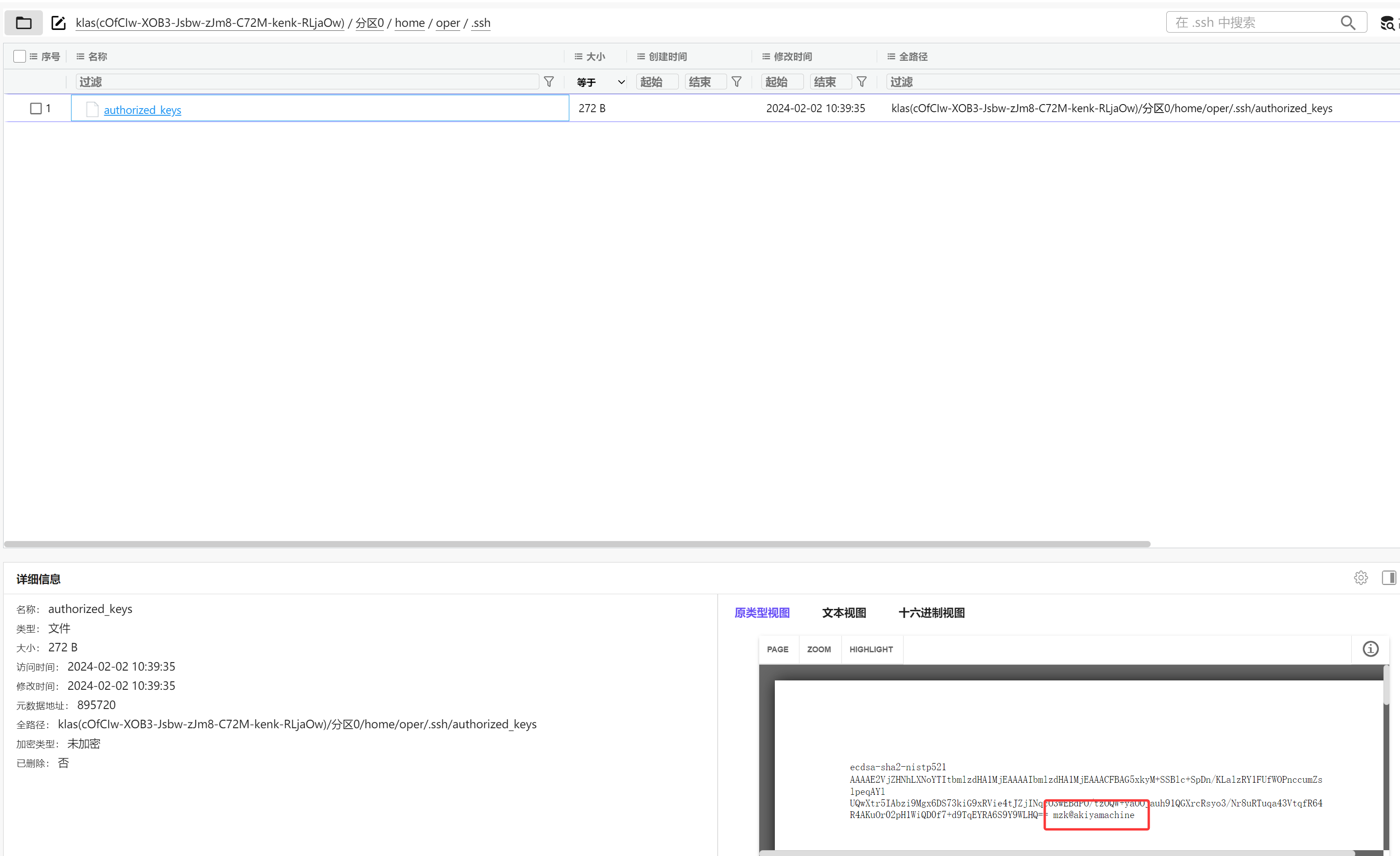

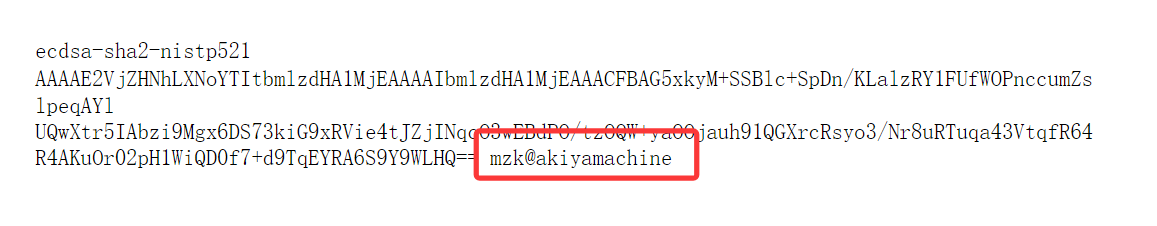

3.服务器运维人员的主机名(全小写,如:web01)。

flag{akiyamachine}

一开始以为是机器的hostname,其实不是,是运维人员的主机的主机名

在ssh的authorized_keys中发现

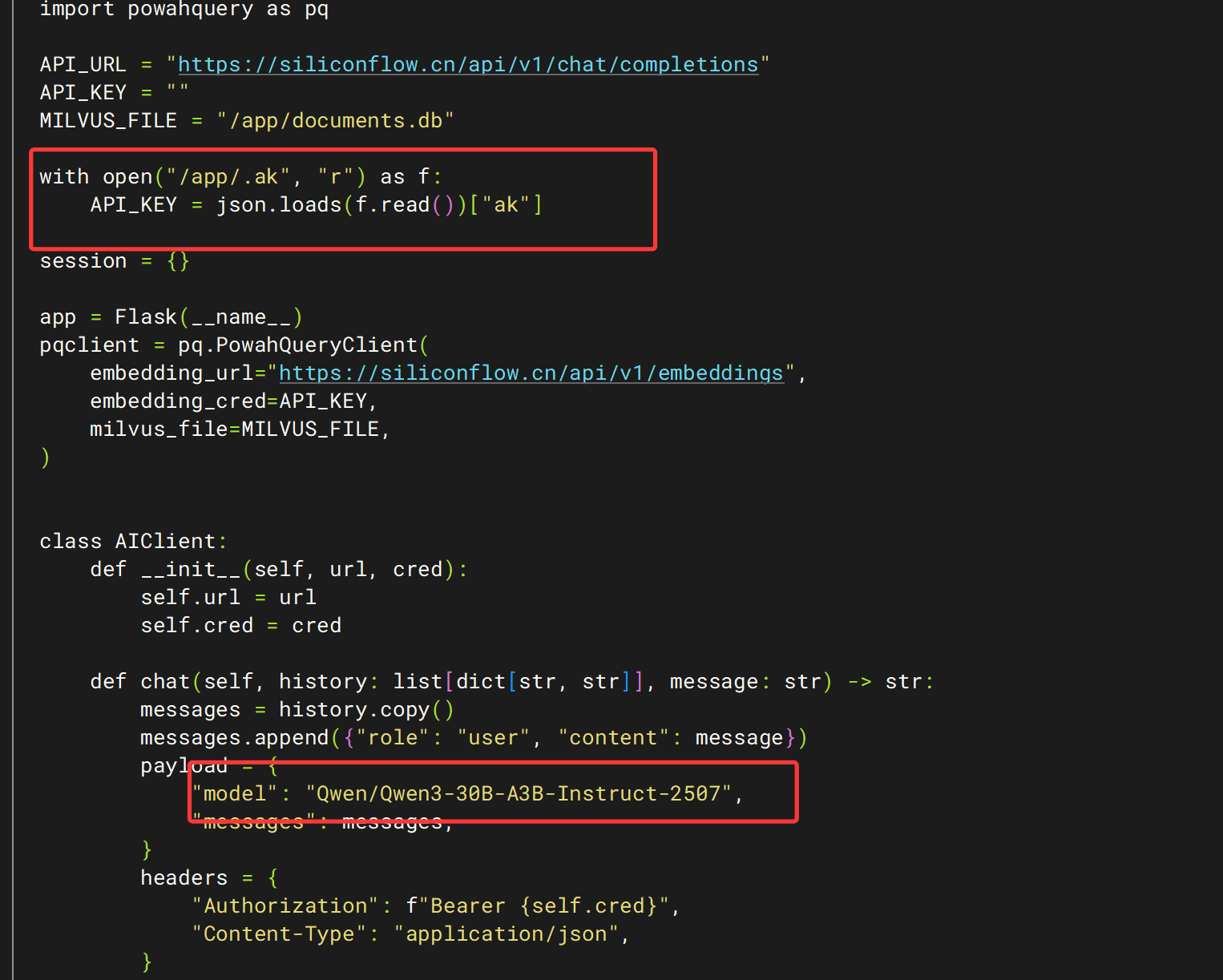

4.用于诈骗聊天的AI模型名称(如:DeepSeek-V3.1-Terminus)。

flag{Qwen3-30B-A3B-Instruct-2507}

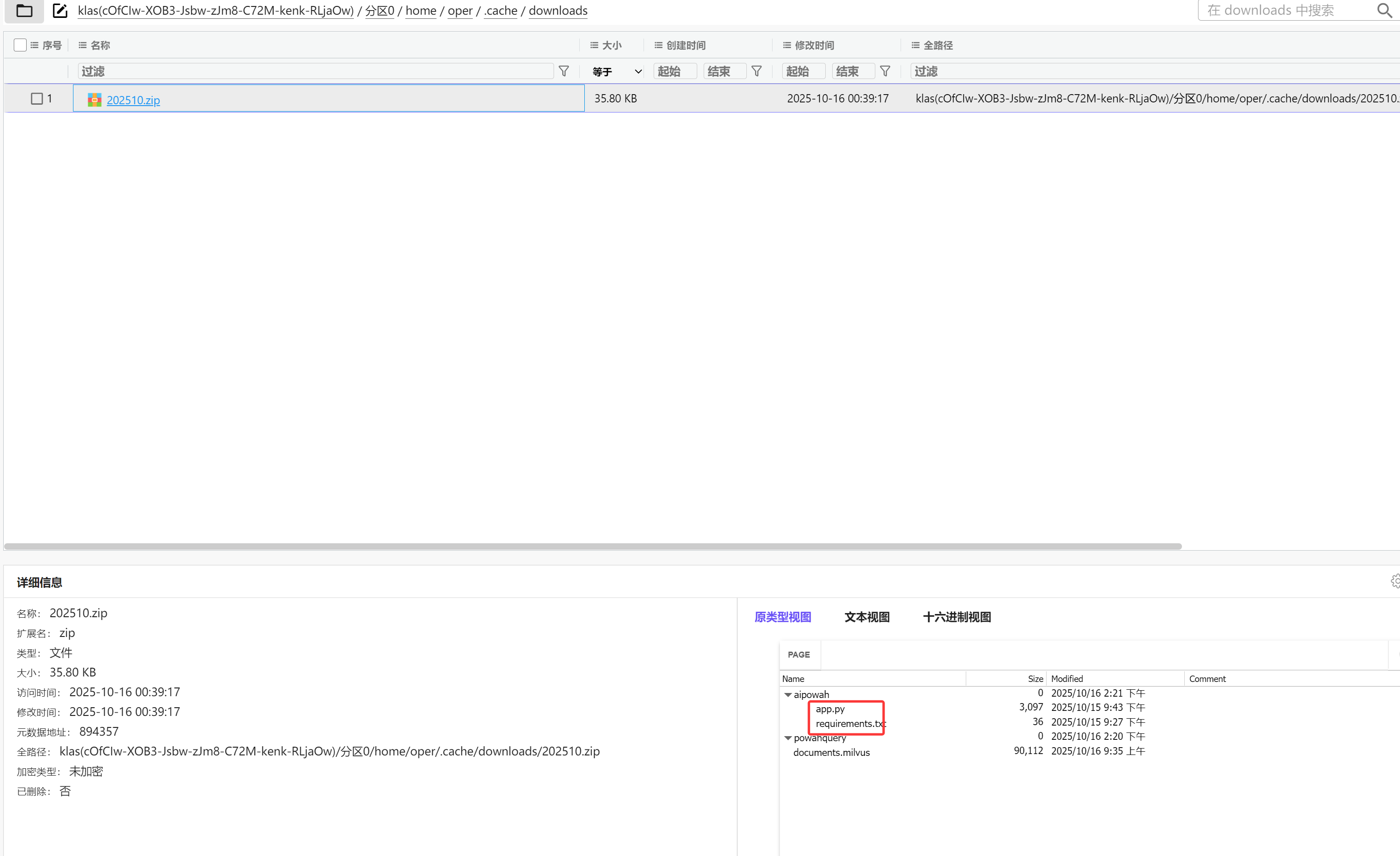

在用户的下载中看到网站的源码,但是压缩包有密码

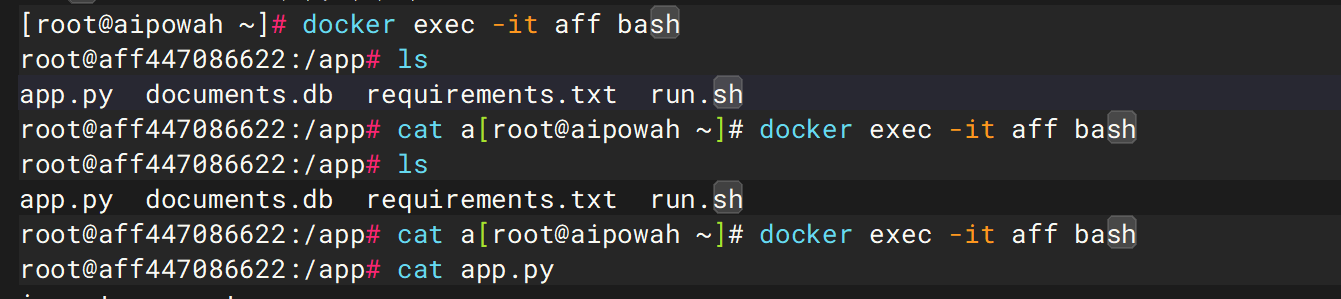

那么仿真之后,尝试进入docker(注:仿真后需要使用sudo dhclient -v ens33申请ip)

cat app.py后得到api_key和模型的名字

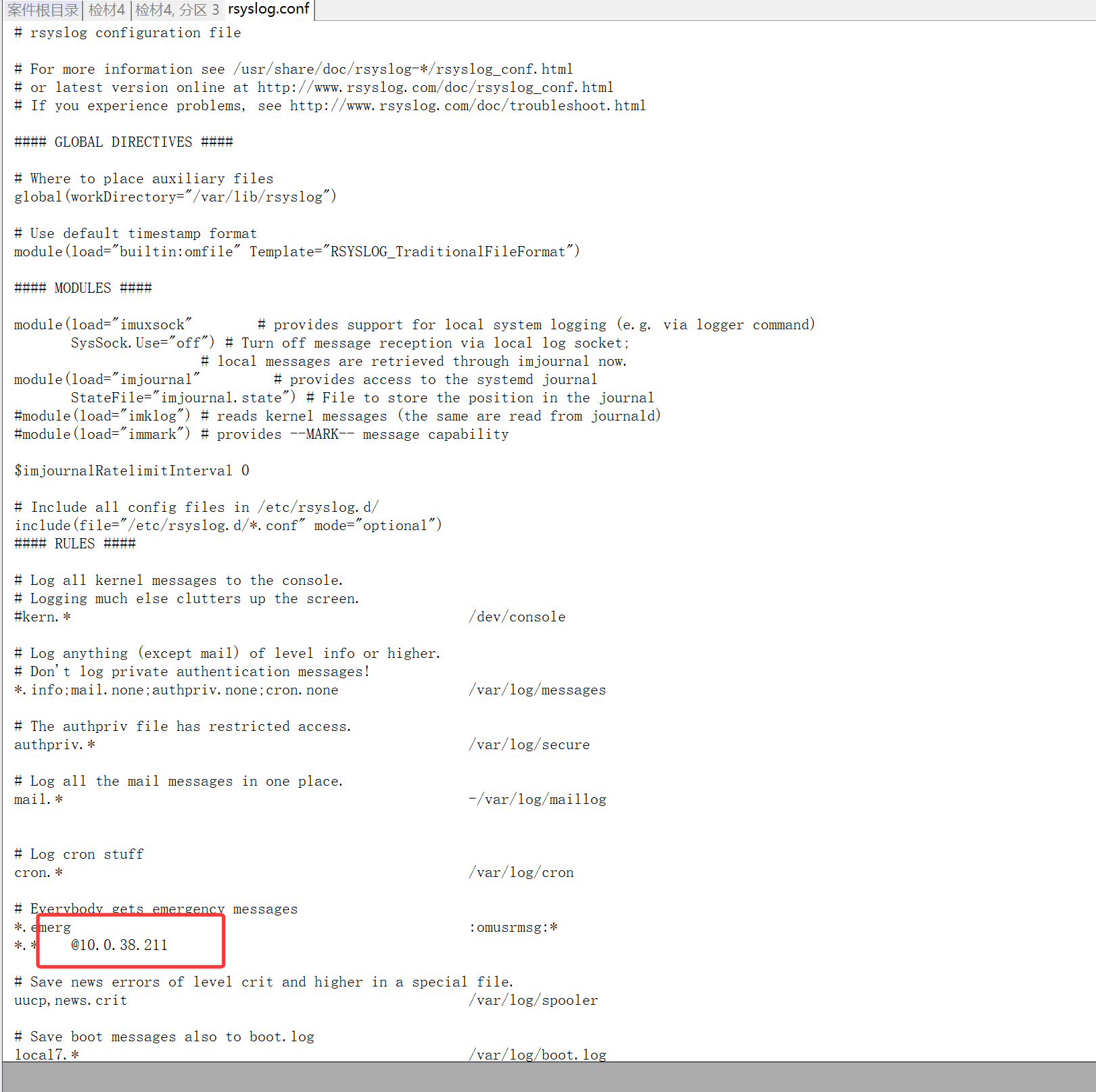

5.操作系统日志外发的服务器IP地址*

flag{10.0.38.211}

Linux下,系统日志外发主要依赖Rsyslog服务。Rsyslog服务的配置文件位置是/etc/rsyslog.conf。

找到对应的文件打开

6.开发人员调用AI模型服务所使用的密钥(如:sk-6yd0c2cybncn6w0zma8zyhabjxn9a)

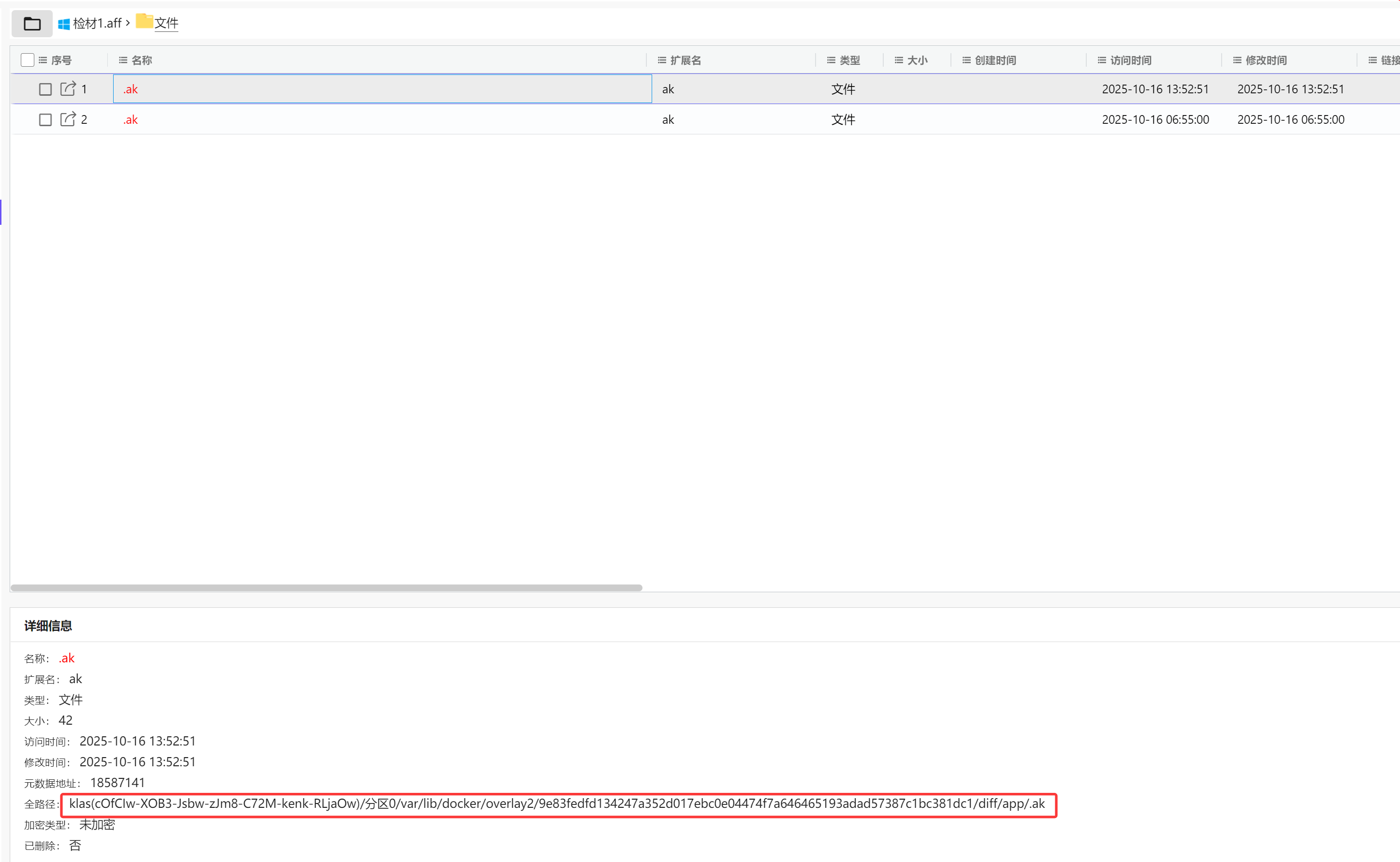

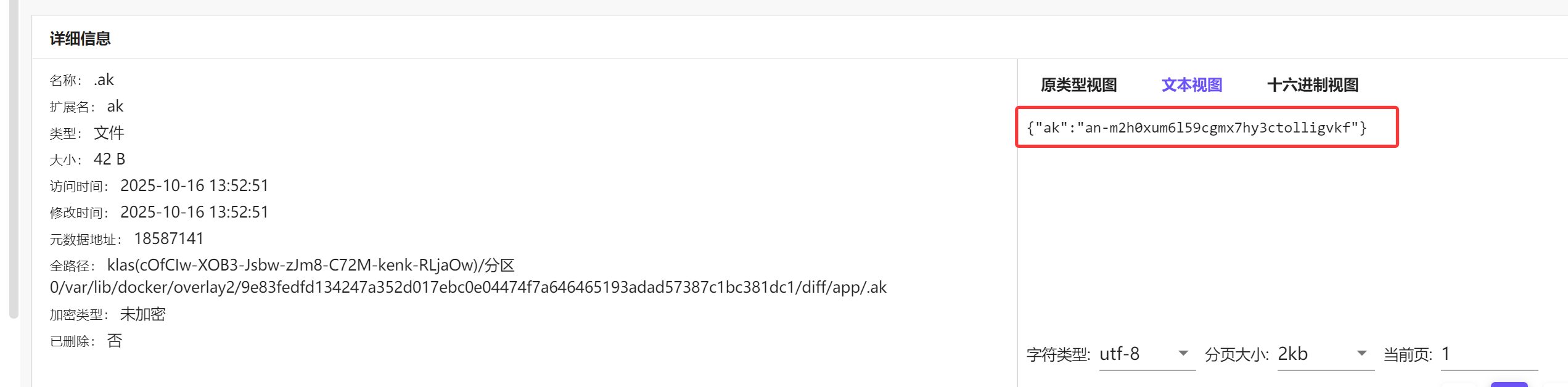

flag{an-m2h0xum6l59cgmx7hy3ctolligvkf}

在第三问中得知密钥的位置

docker中没找到

去火眼里搜一下

跳转到对应的位置

得到密钥

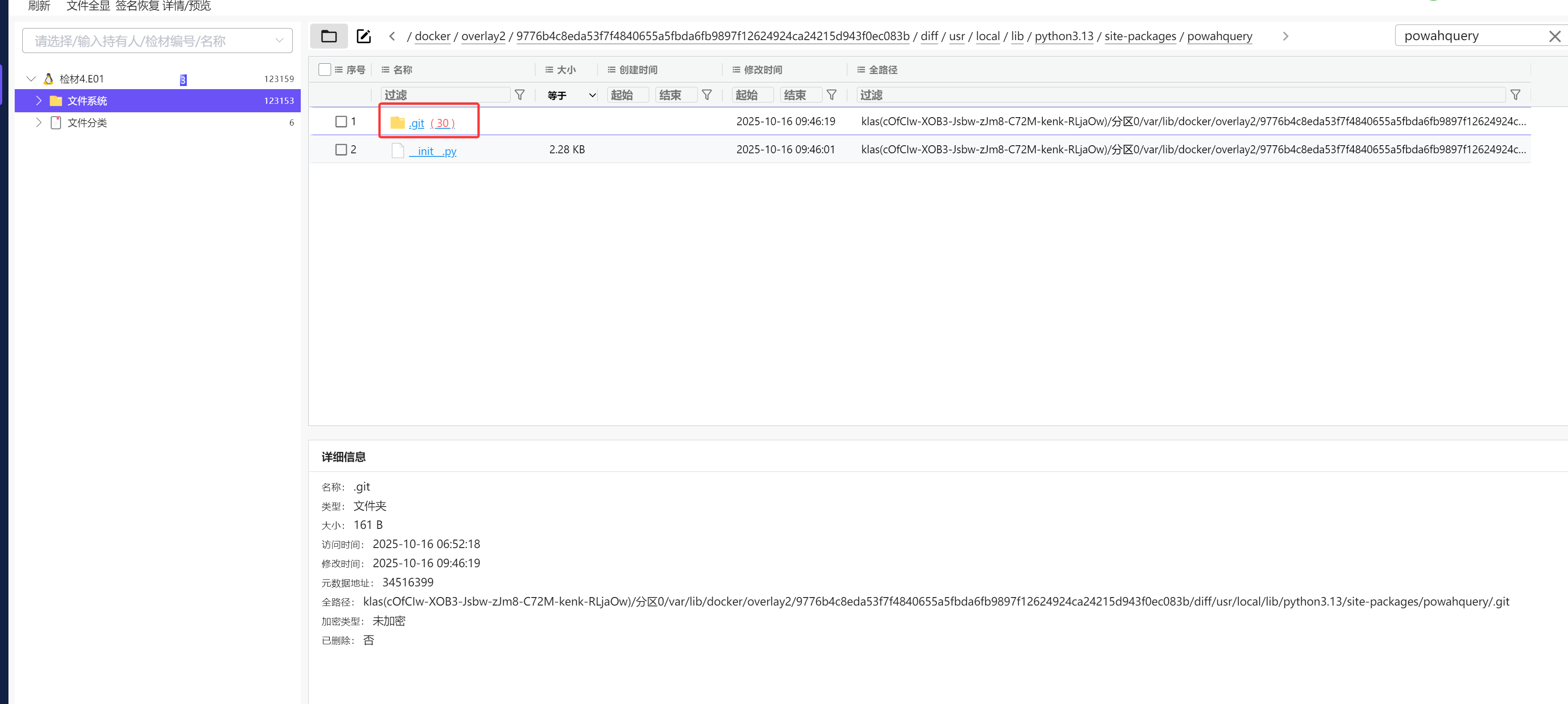

7.开发人员的邮箱(全小写,如:admin@example.com)。*

在/home/oper/.cache/downloads下边发现了一个压缩包

但是这个压缩包有密码。可以看到压缩包中有powahquery文件夹,在火眼中搜索

目录下边有个.git文件夹

导出,看一下

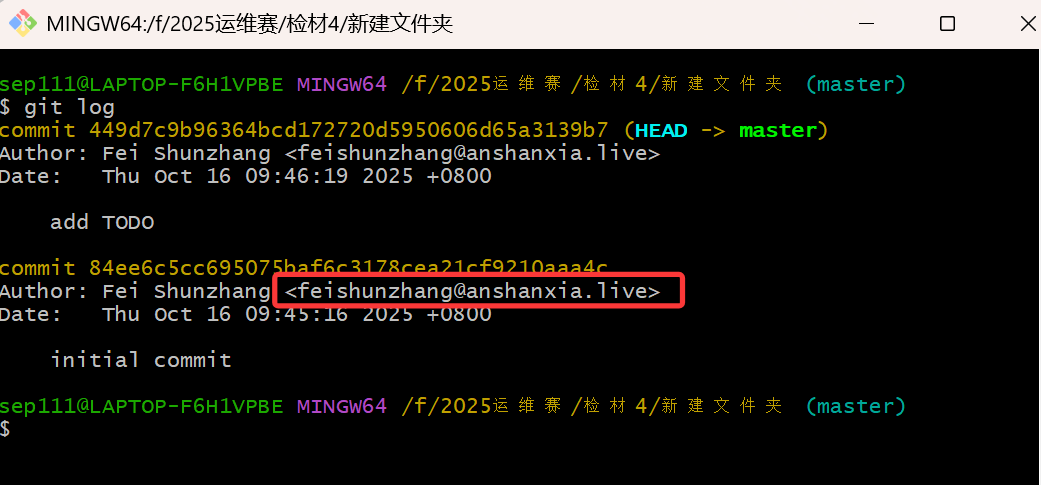

在git log中看邮箱

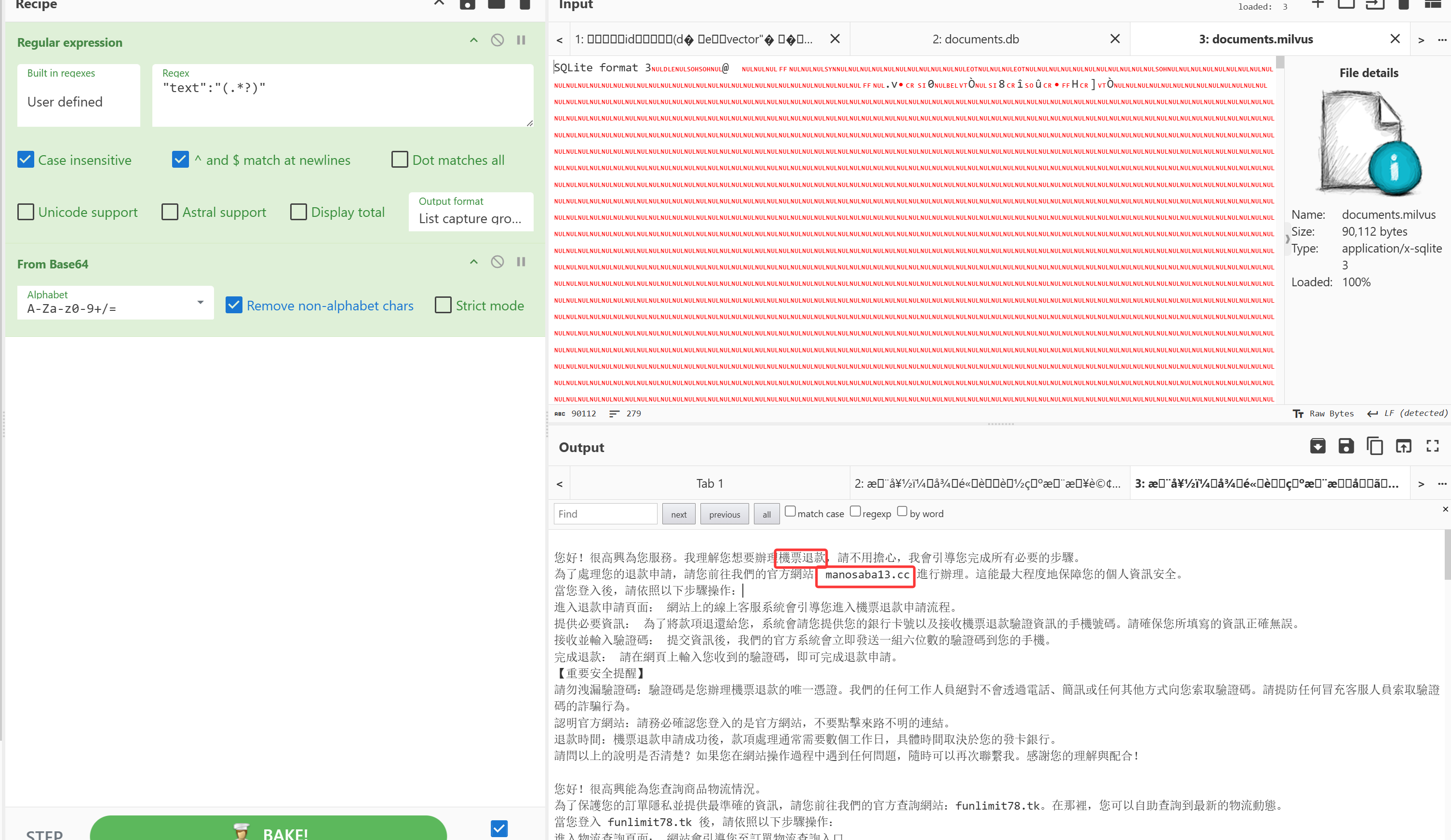

8.“机票退款”类型诈骗页的域名(全小写,如:example.com)。*

manosaba13.cc

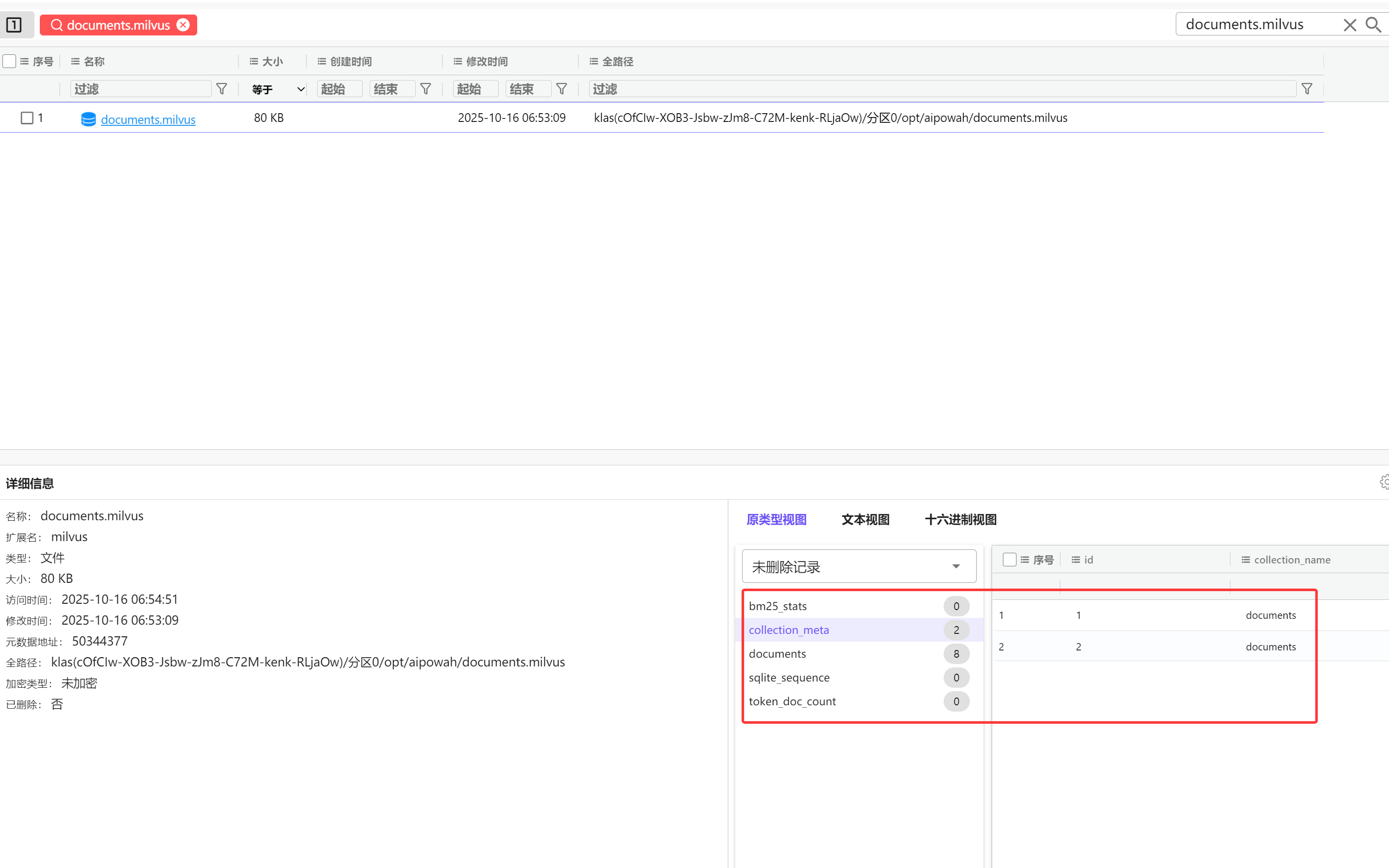

在火眼上搜索documents.milvus得到

发现这是一个数据库,之前的压缩包里也有这个,但是不知道压缩包密码,但是我们有app.py

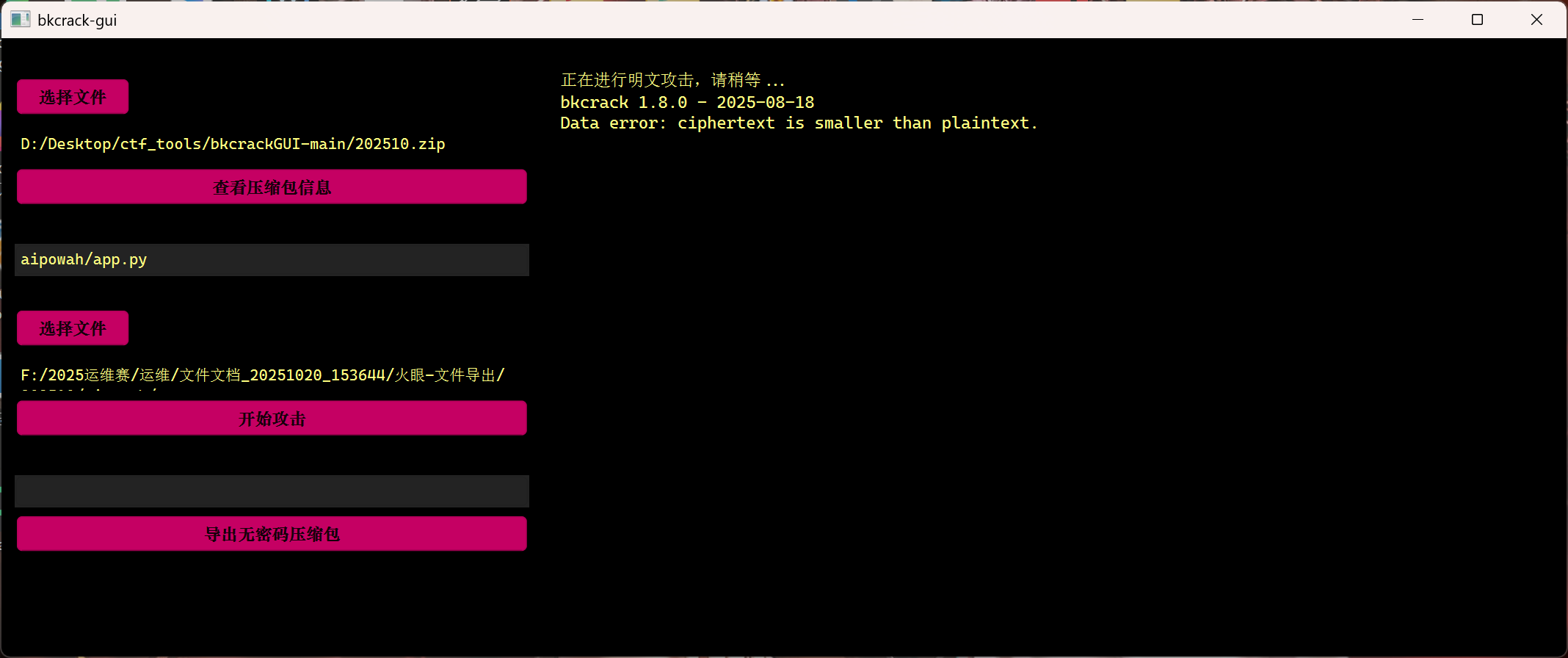

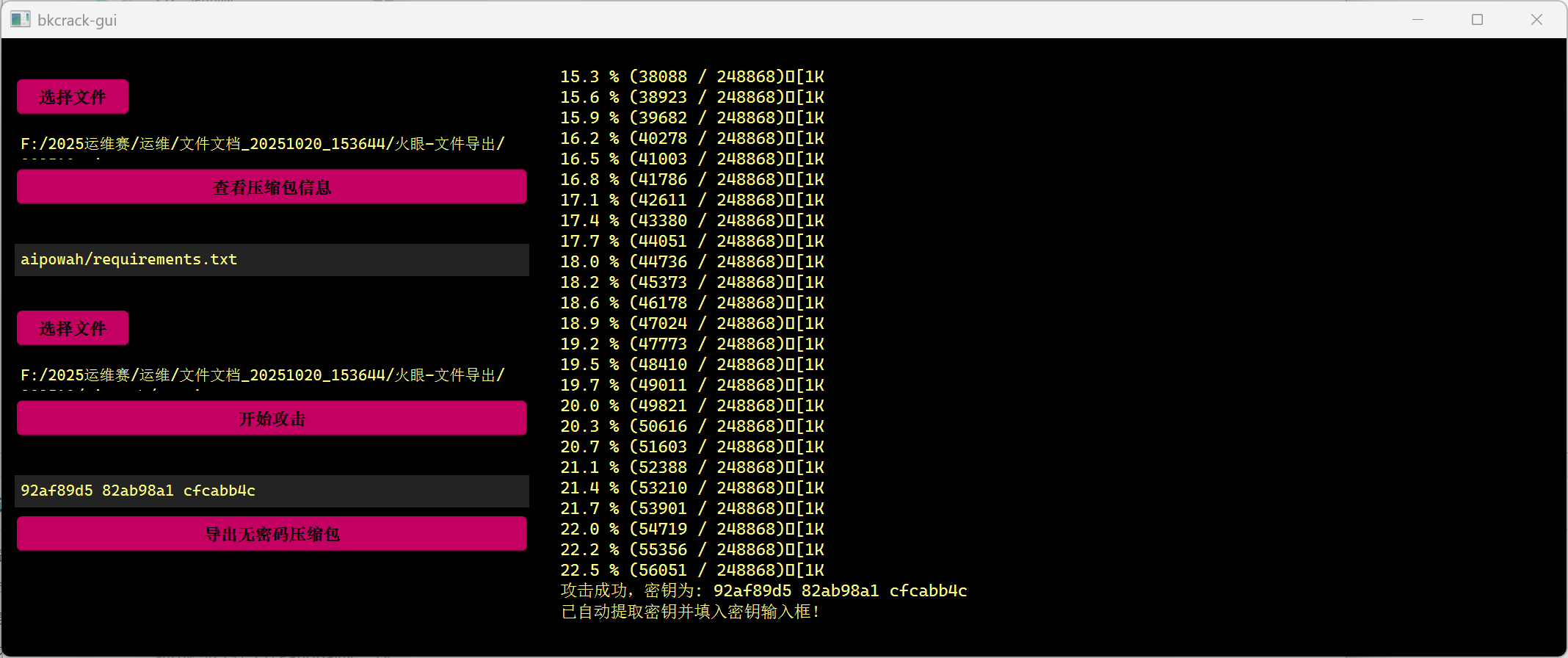

可以进行明文攻击 ,但是我尝试之后发现app.py明文攻击失败,不知道为啥

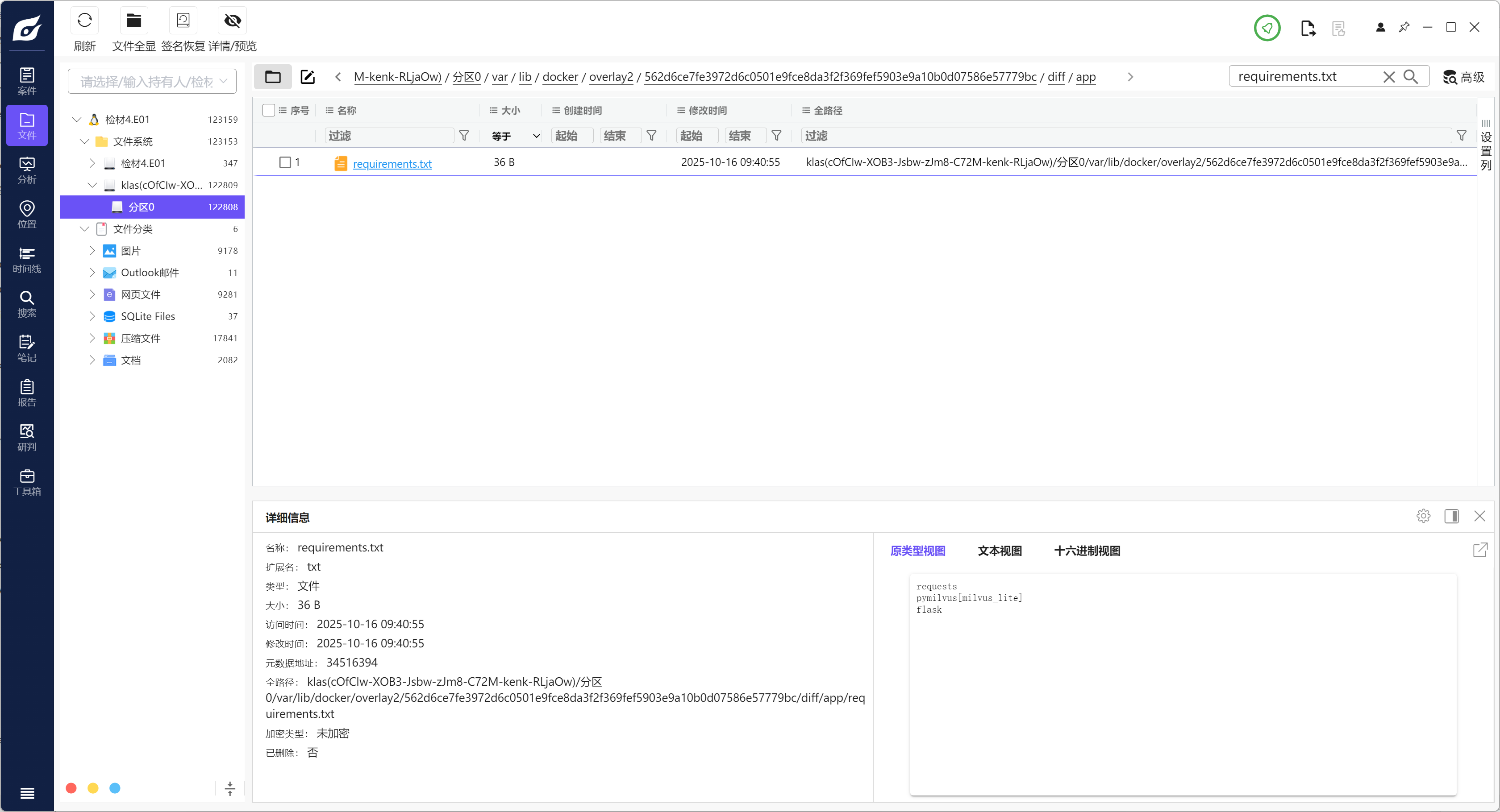

总是显示这个,遂尝试使用requirements.txt进行明文攻击

导出对应文件

导出无密码压缩包,得到数据库文件,用cyberchef过滤解码

得到网站

电子数据提取与固定-Fitness

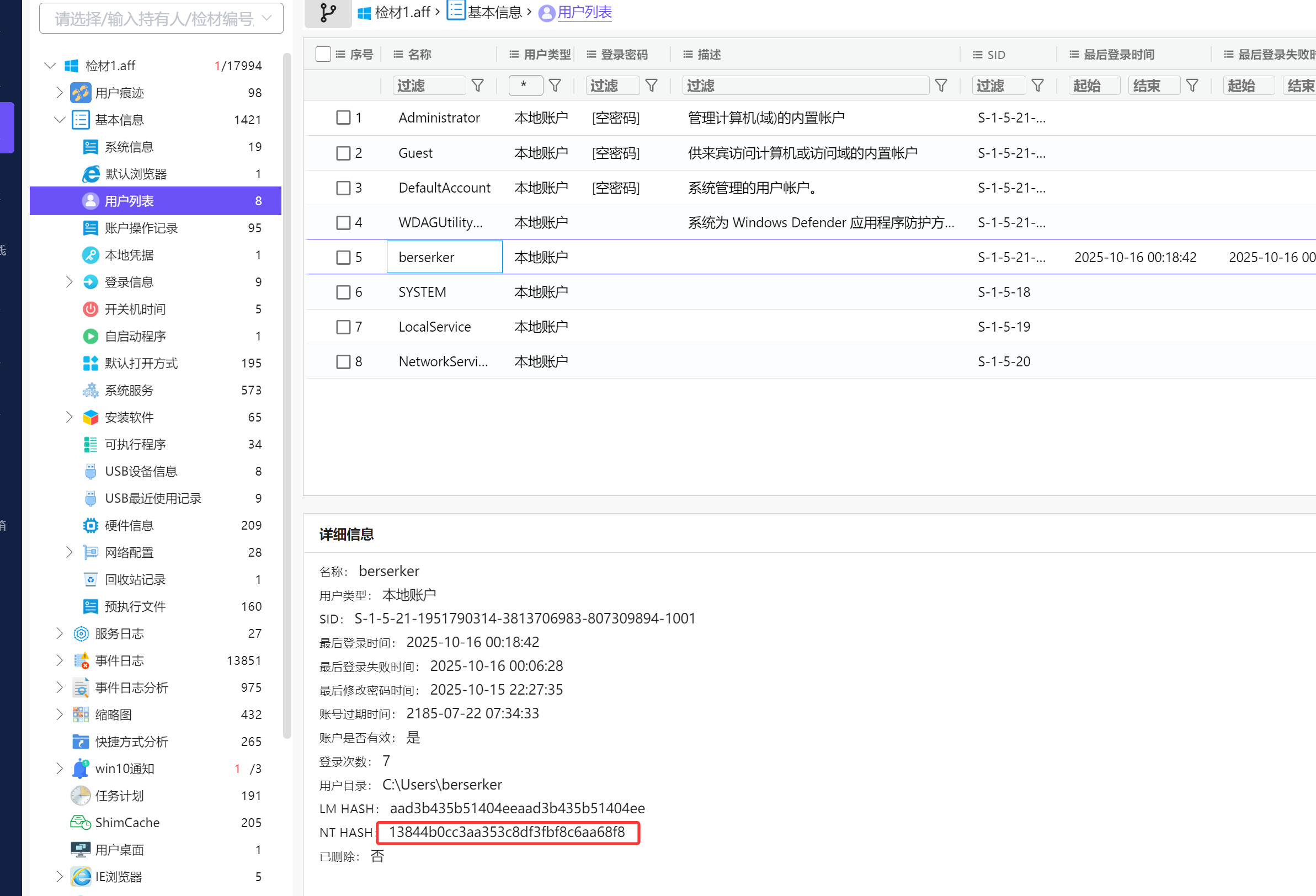

1.镜像中用户“berserker”的密码哈希为(全小写)

flag{13844b0cc3aa353c8df3fbf8c6aa68f8}

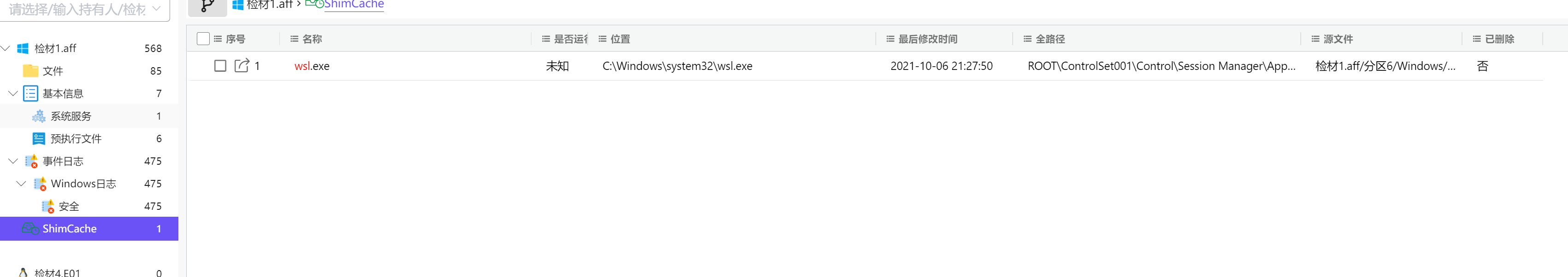

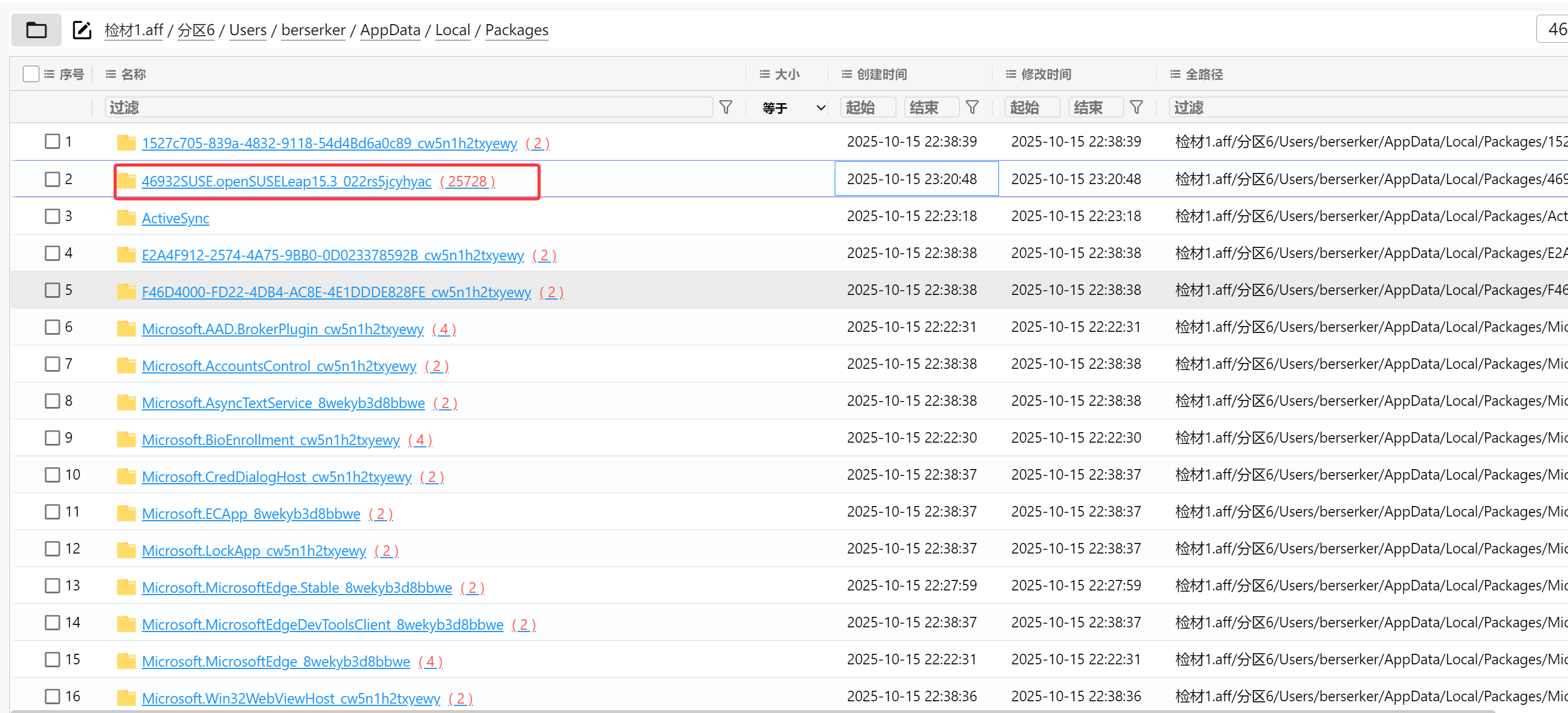

2.镜像中是否安装了Linux环境,若有,请给出Linux发行版名称(全小写)

flag{opensuse}

观察到windows上有wsl,去其所在文件夹寻找

注意到这个

询问ai

得到linux发行版名称

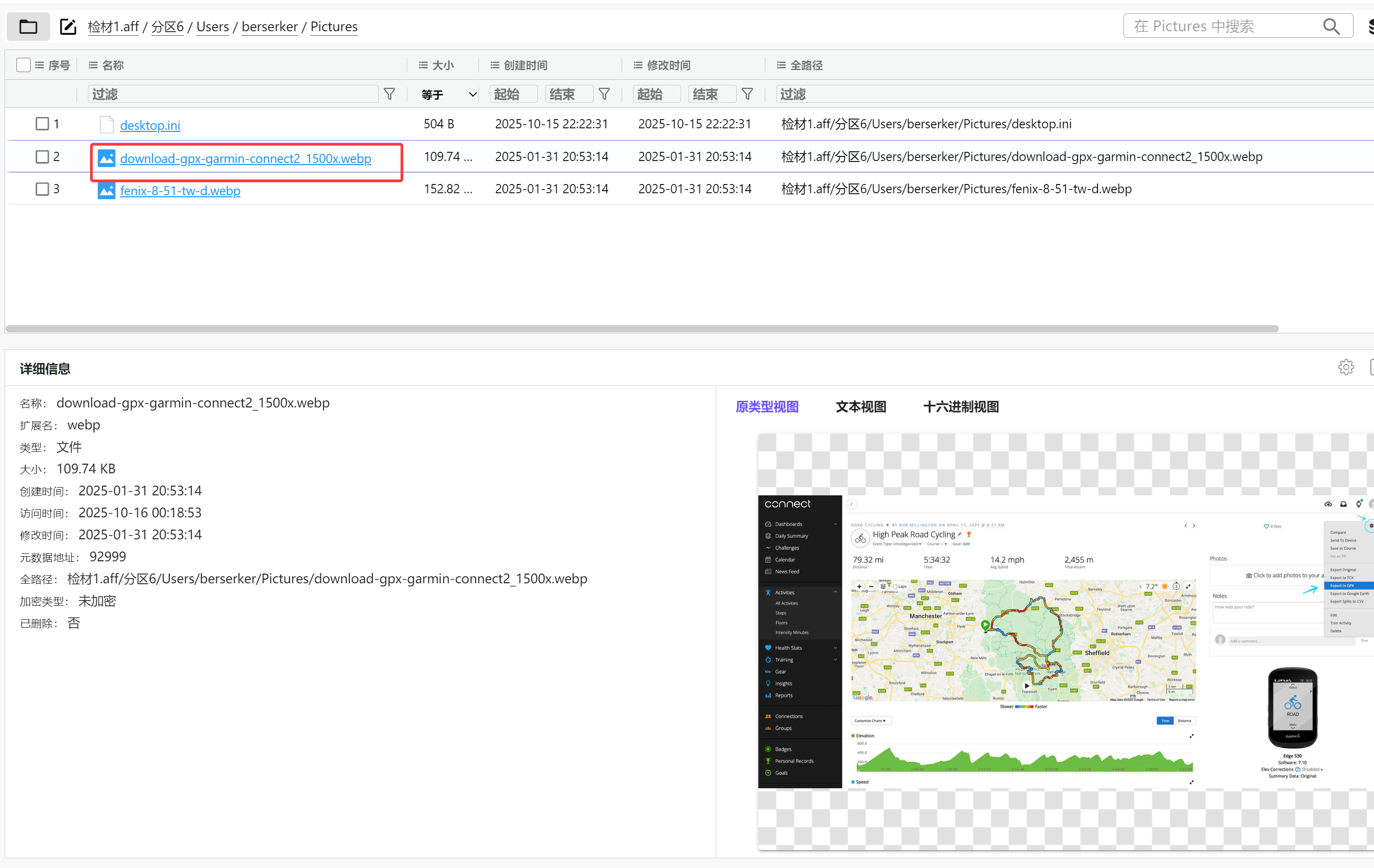

3.用户桌面上存在一个从运动设备中导出的运动记录文件,该文件存在损坏,请尝试修复并给出修复后的SM3校验值

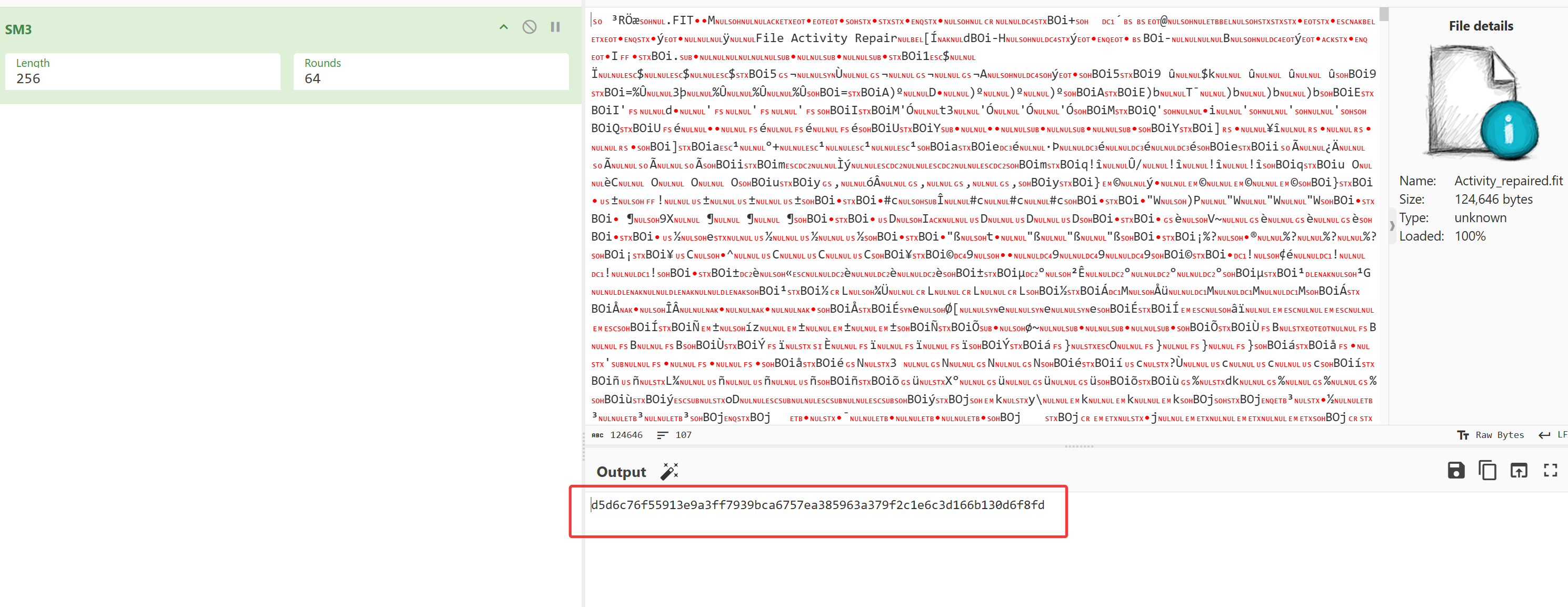

d5d6c76f55913e9a3ff7939bca6757ea385963a379f2c1e6c3d166b130d6f8fd

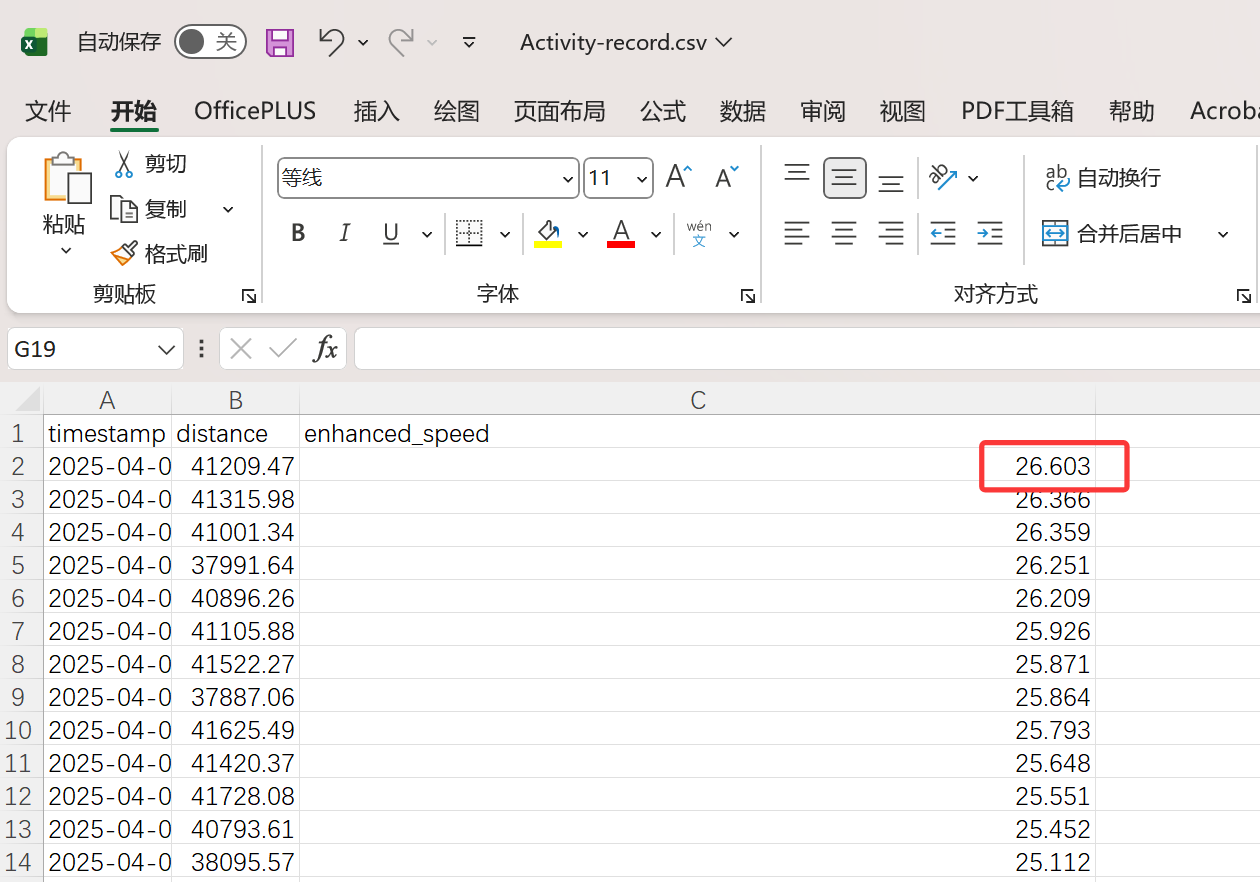

4.解析修复后的文件,请给出该运动记录中最高时速

95.7708

5. 解析修复后的文件,文件中记录的该设备的制造商名称

strava

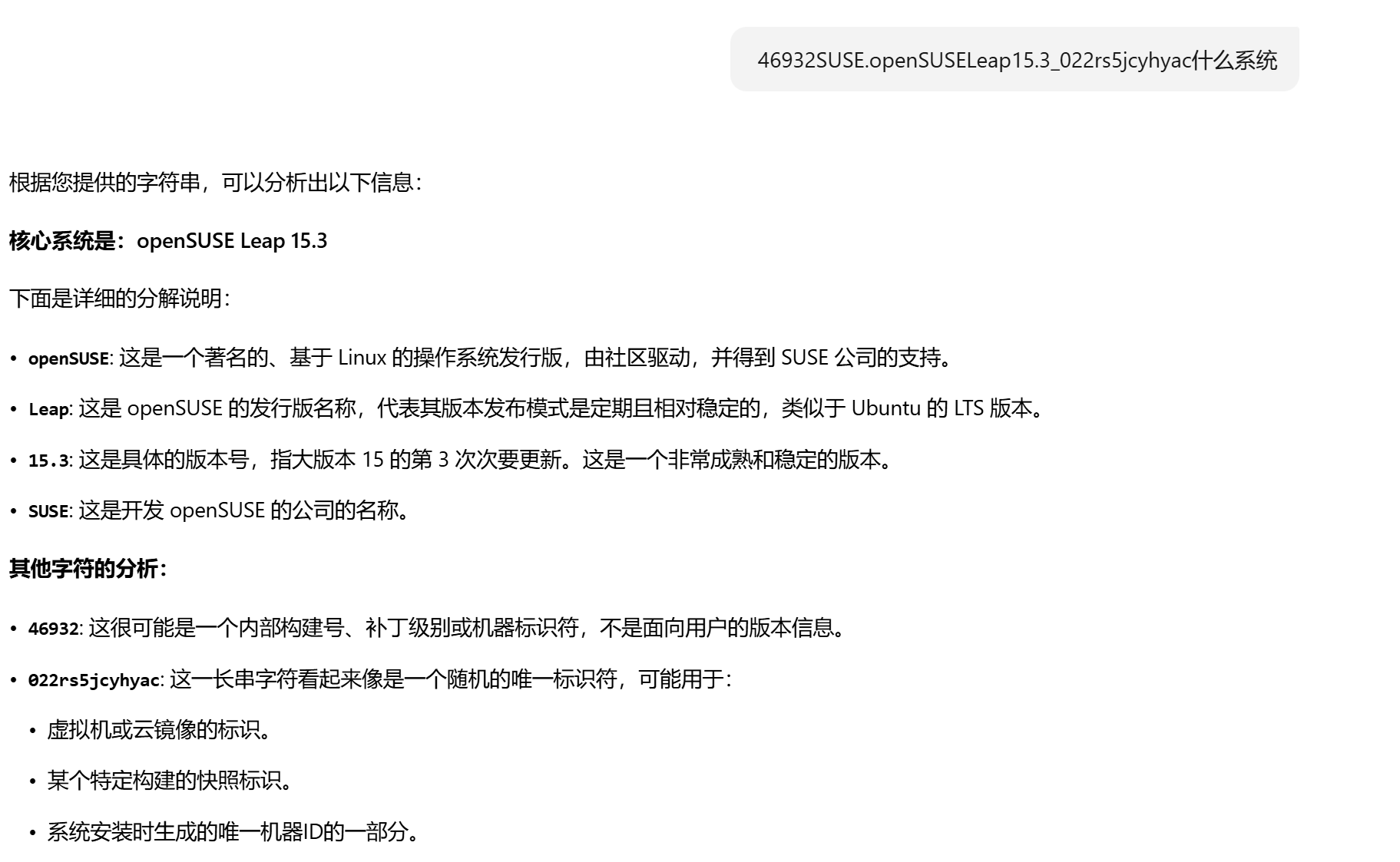

在该用户的Pictures中还发现了两张图片

可以得知手表的名称为Garmin

有在线网站可以打开FIT File Viewerfit文件,可以得知厂商strava,导出record可以得到最高速度26.603*3.6= 95.7708 km/h

但这个网站的修复有点问题,具体原因可参考2025高校运维赛 - XDforensics-Wiki

可通过官网软件中的修复工具进行修复下载 FIT SDK | Garmin 开发者 — Download the FIT SDK | Garmin Developers

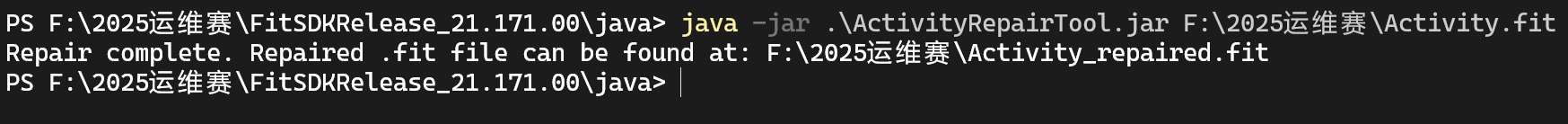

用garmin fit sdk中的“ActivityRepairTool”进行修复

计算SM3哈希值:d5d6c76f55913e9a3ff7939bca6757ea385963a379f2c1e6c3d166b130d6f8fd

电子数据恢复-ARRAY

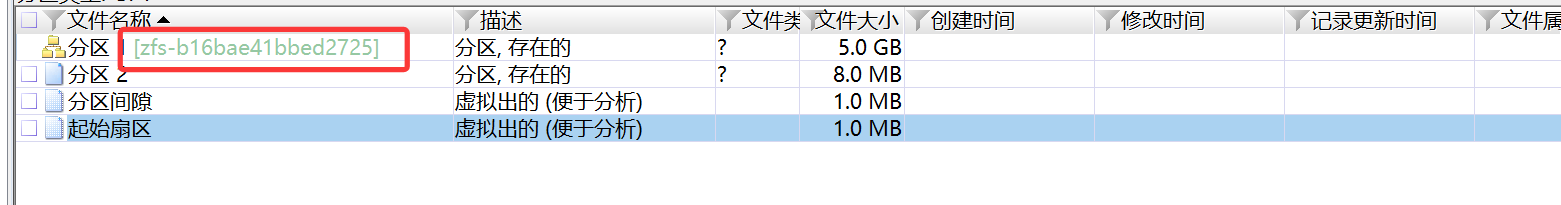

1.该磁盘阵列的文件系统名为

flag{zfs}

xwf打开

2.该磁盘阵列的 raid 模式为*

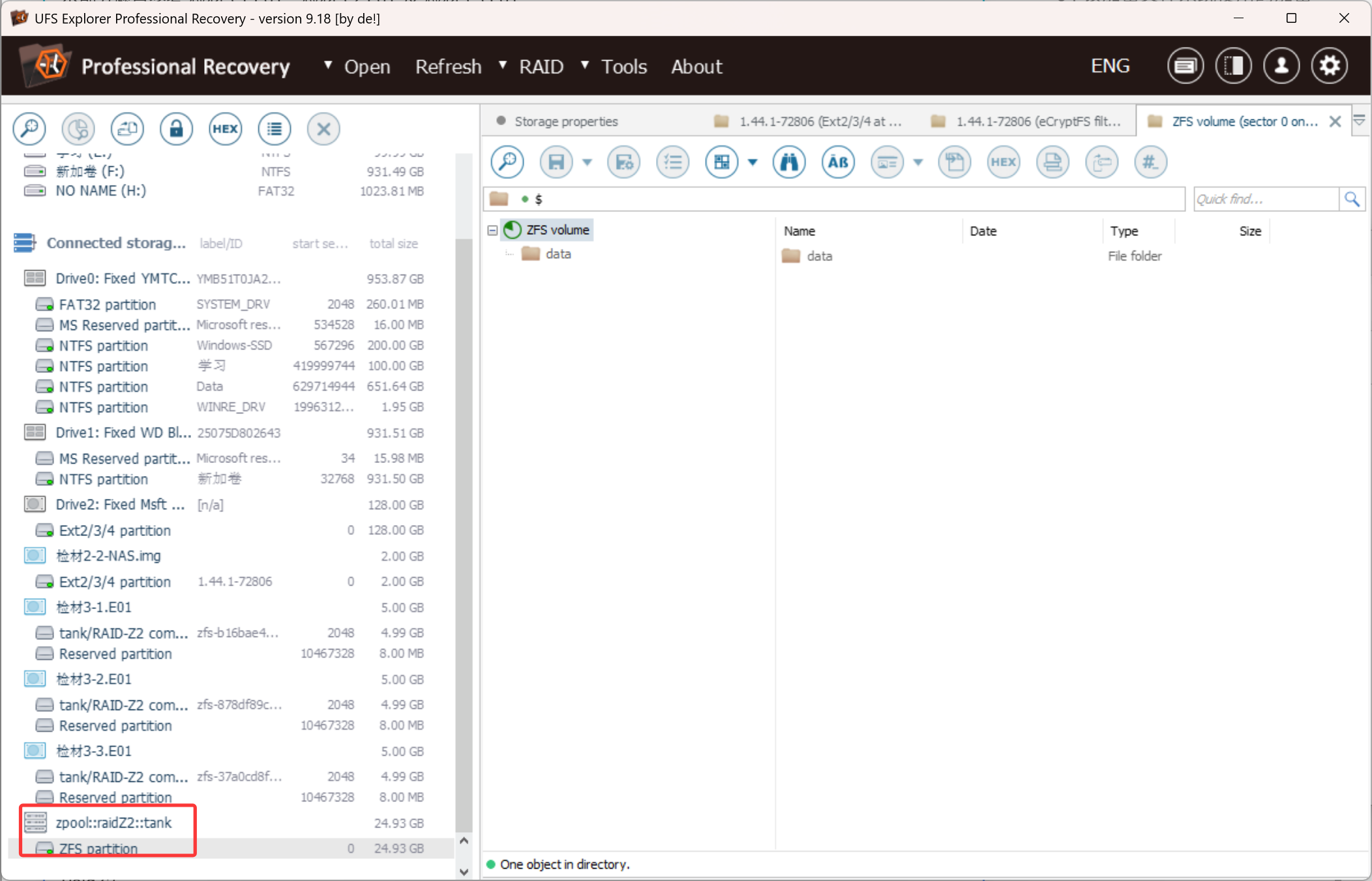

raidZ2

丢进ufs即可得到组好的磁盘,raid模式为raidZ2

3.该存储池的 guid 与存储池物理存储总大小为*

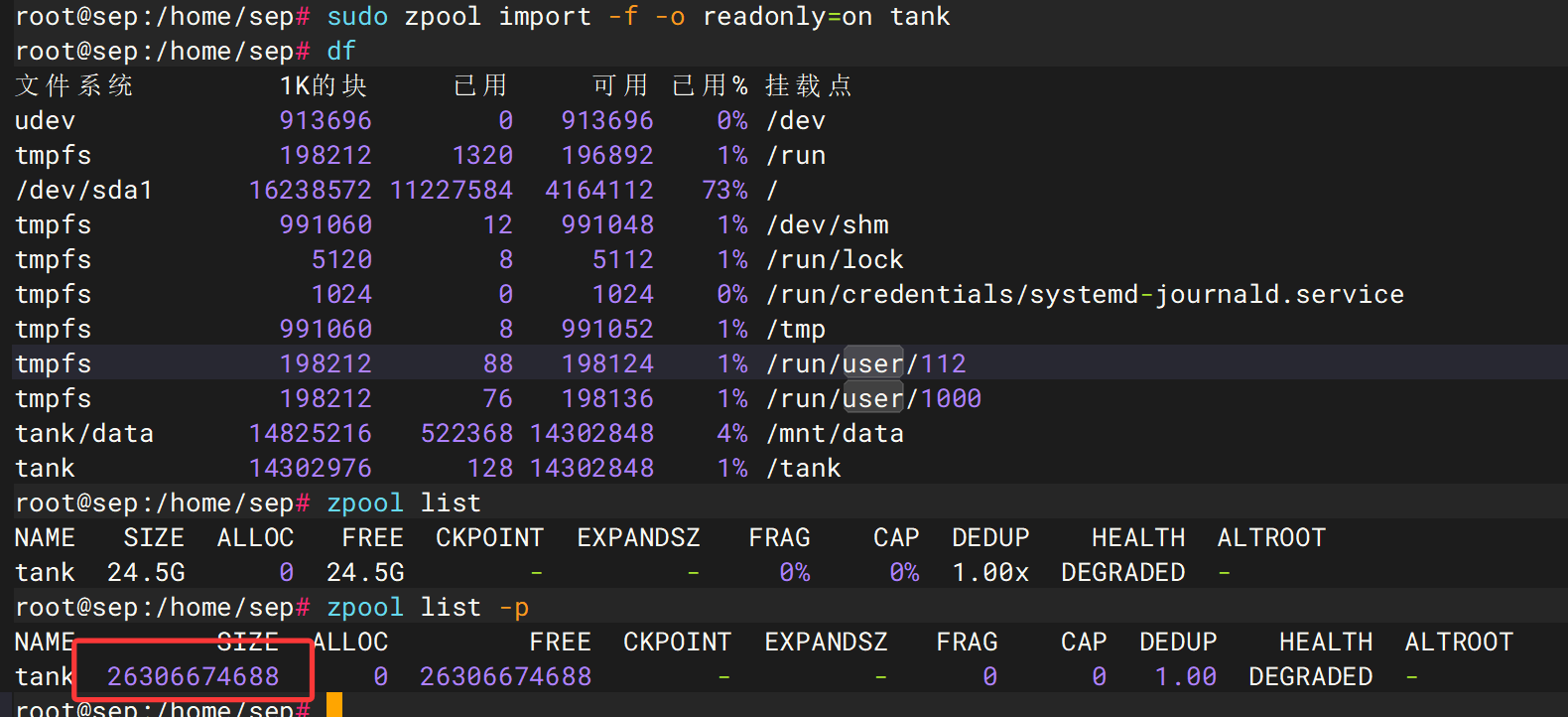

18330567339733651604-26306674688

本题和下题需要使用 zpool 挂载存储池

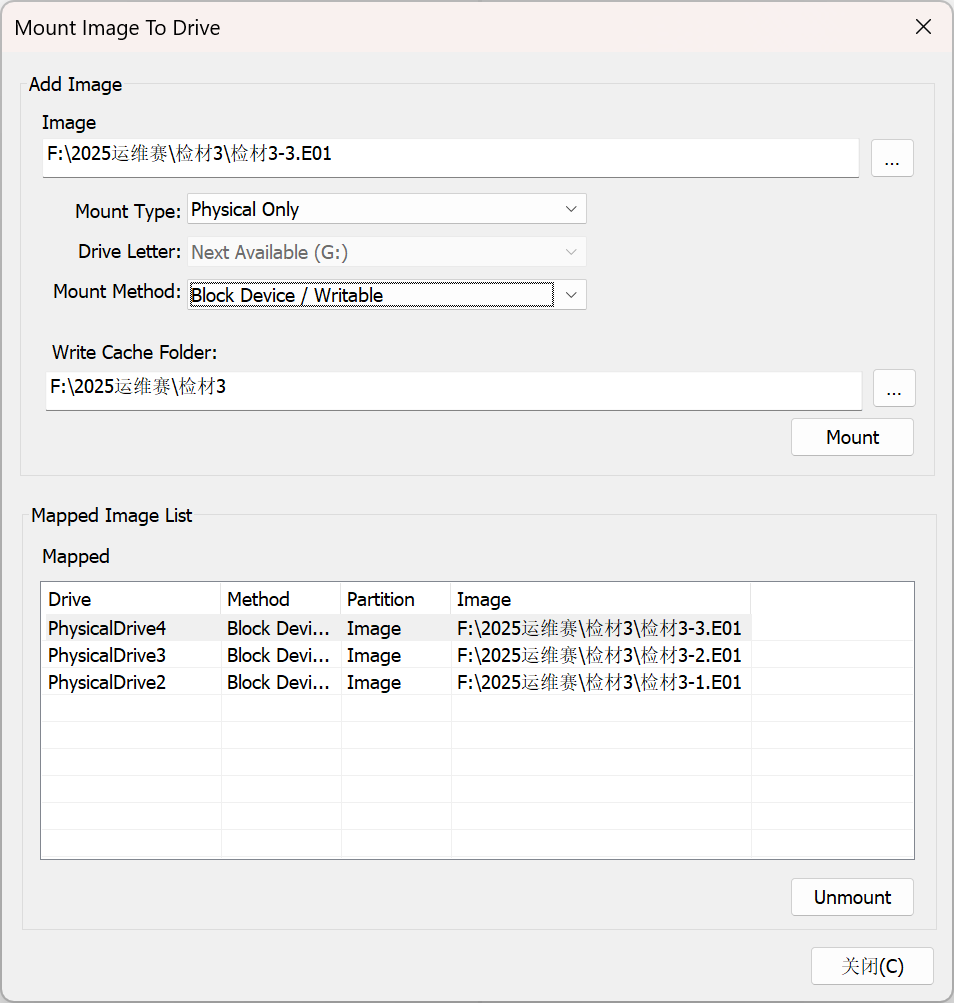

使用 FTK Imager 挂载 3 个e01 镜像, 仅挂载物理卷(Physical Only), 可写(Block Device / Writable).

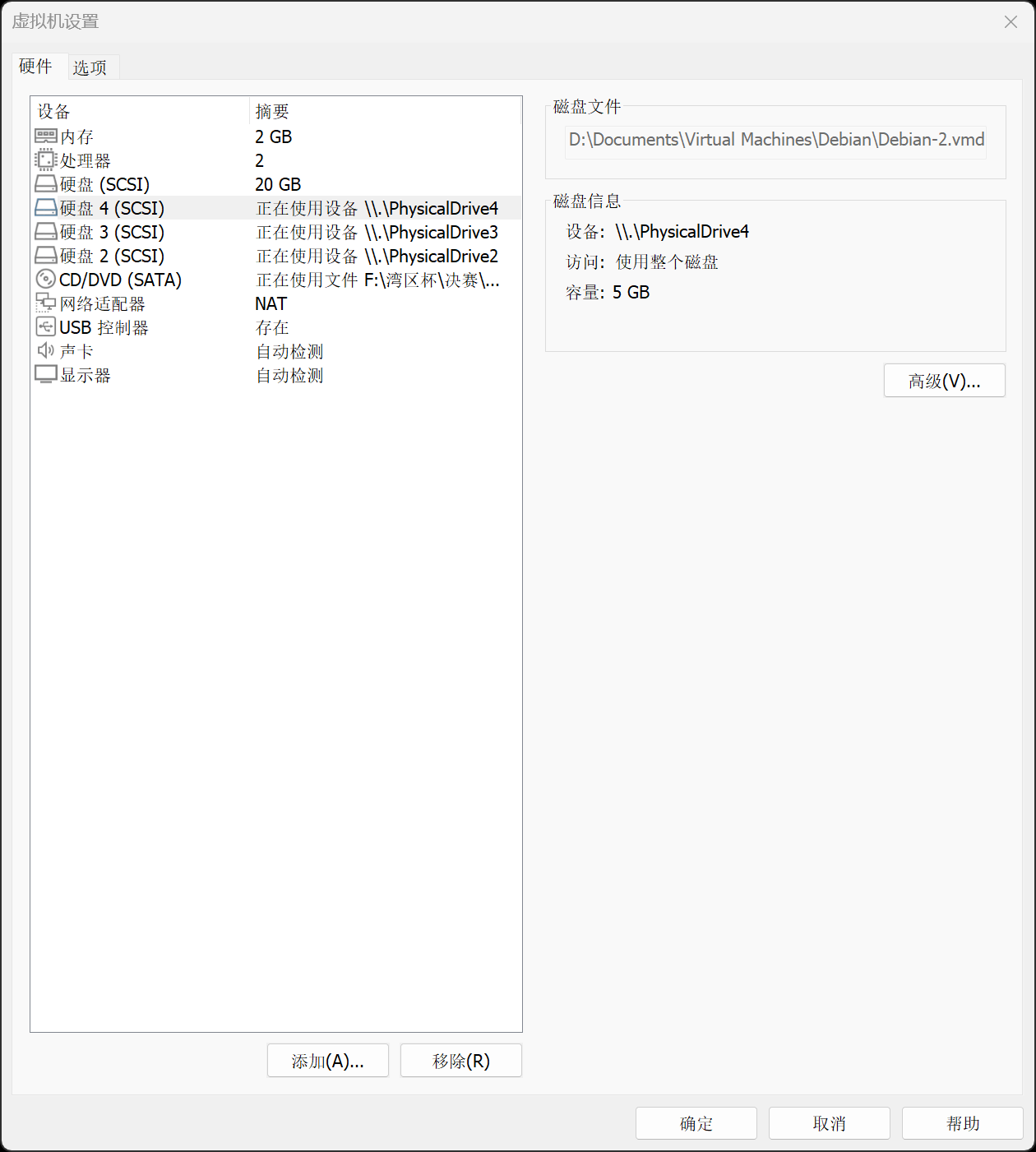

在安装了 ZFS 的debian Linux 虚拟机上添加 FTK Imager 挂载的物理卷

Linux 系统不会预装 ZFS, 需要手动安装.参考ZFS - Debian 维基 — ZFS - Debian Wiki

Debian 的 zfs 软件包是 stable-backports/zfsutil-linux. 由于默认的 apt source 不包含 stable-backports 源, 需要手动添加:

1 | codename=$(lsb_release -cs) |

接着需要安装编译 zfs 模块的依赖:

1 | sudo apt install linux-headers-amd64 |

安装 zfsutils-linux,

1 | sudo apt install -t stable-backports zfsutils-linux |

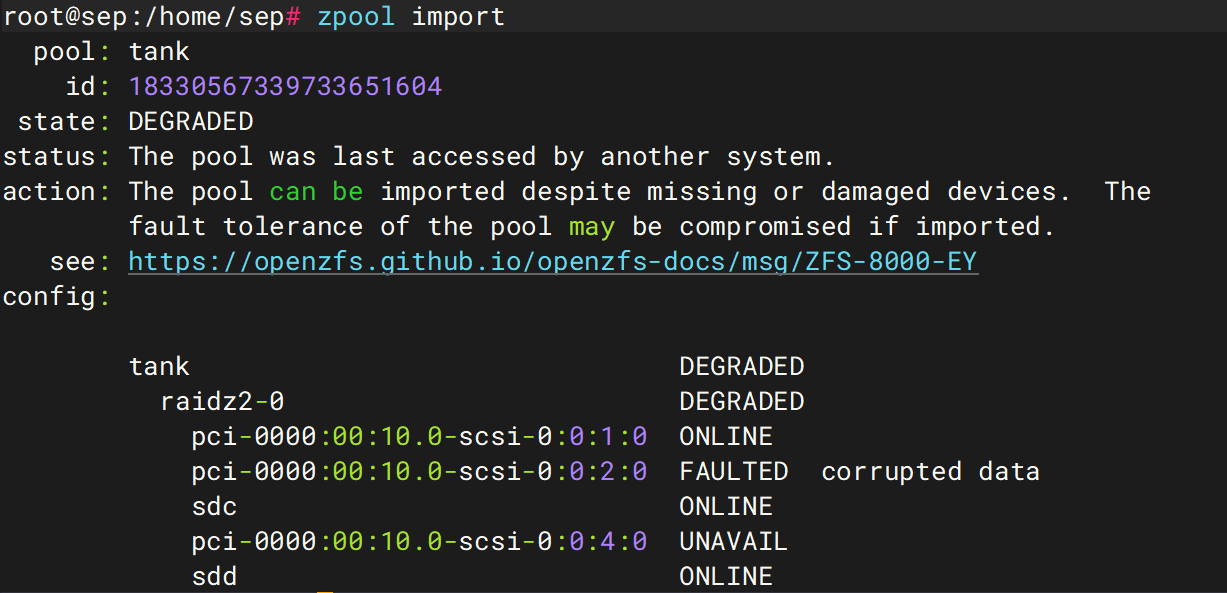

然后使用 sudo zpool import 识别并挂载 zfs 存储池, 此处的 id 即为 zfs 存储池的 GUID

有报错, 因为挂载的盘和原盘的 PCI 端口号不同. 但 zpool 的输出也提示了”The pool can be imported despite missing or damaged devices.”, 使用 sudo zpool import -f -o readonly=on tankk 可以忽略错误, 强制挂载 zfs 存储池

通过 zpool list [-p] 可以查看已挂载的 zfs 存储池基本信息

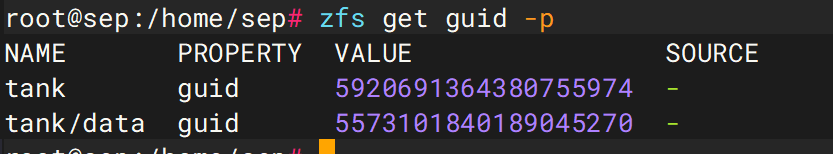

4.存储池内根文件系统的 guid*

5920691364380755974

使用 zfs get guid [-p] 可以获取到存储池内文件系统的 guid 信息

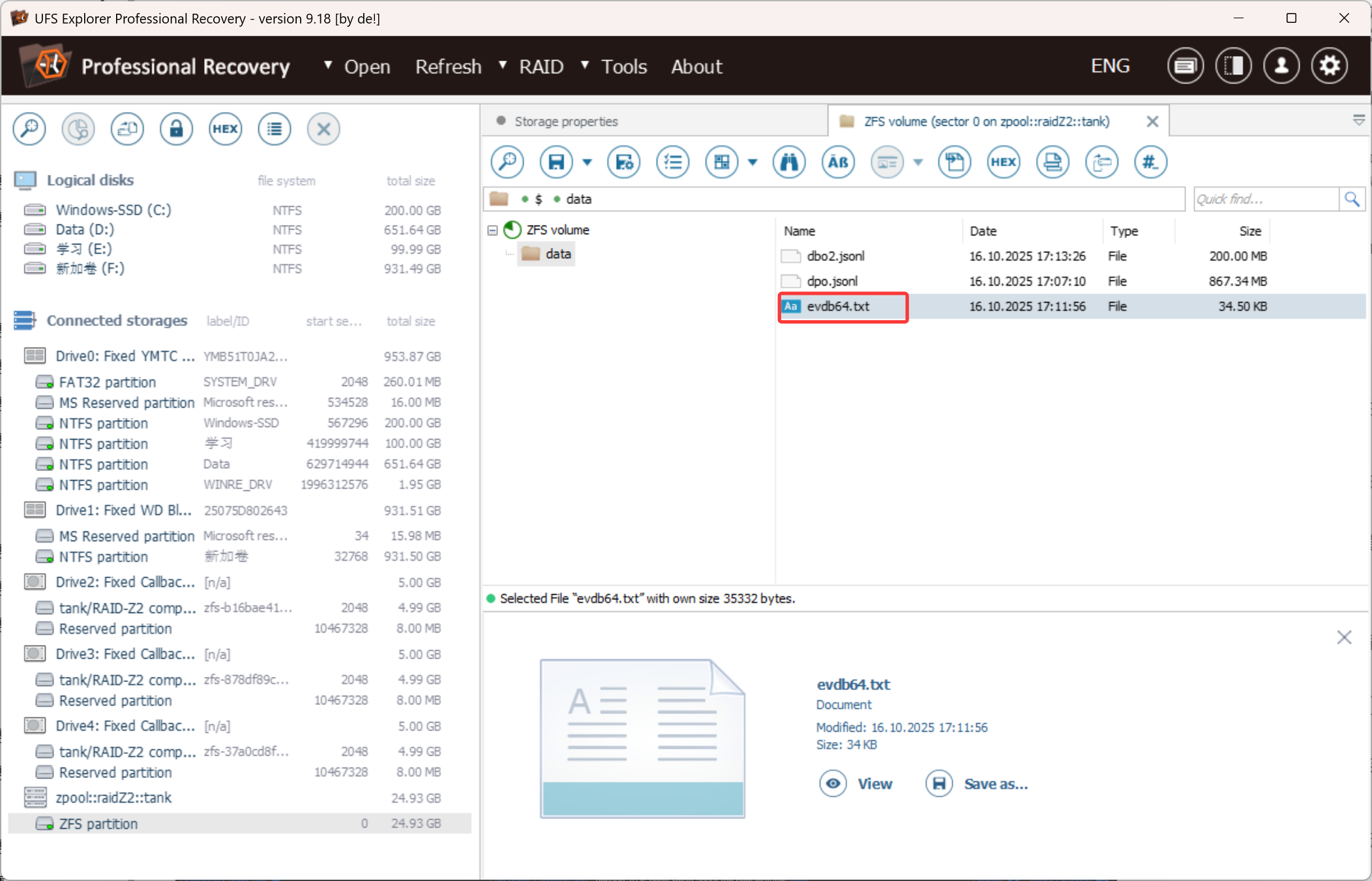

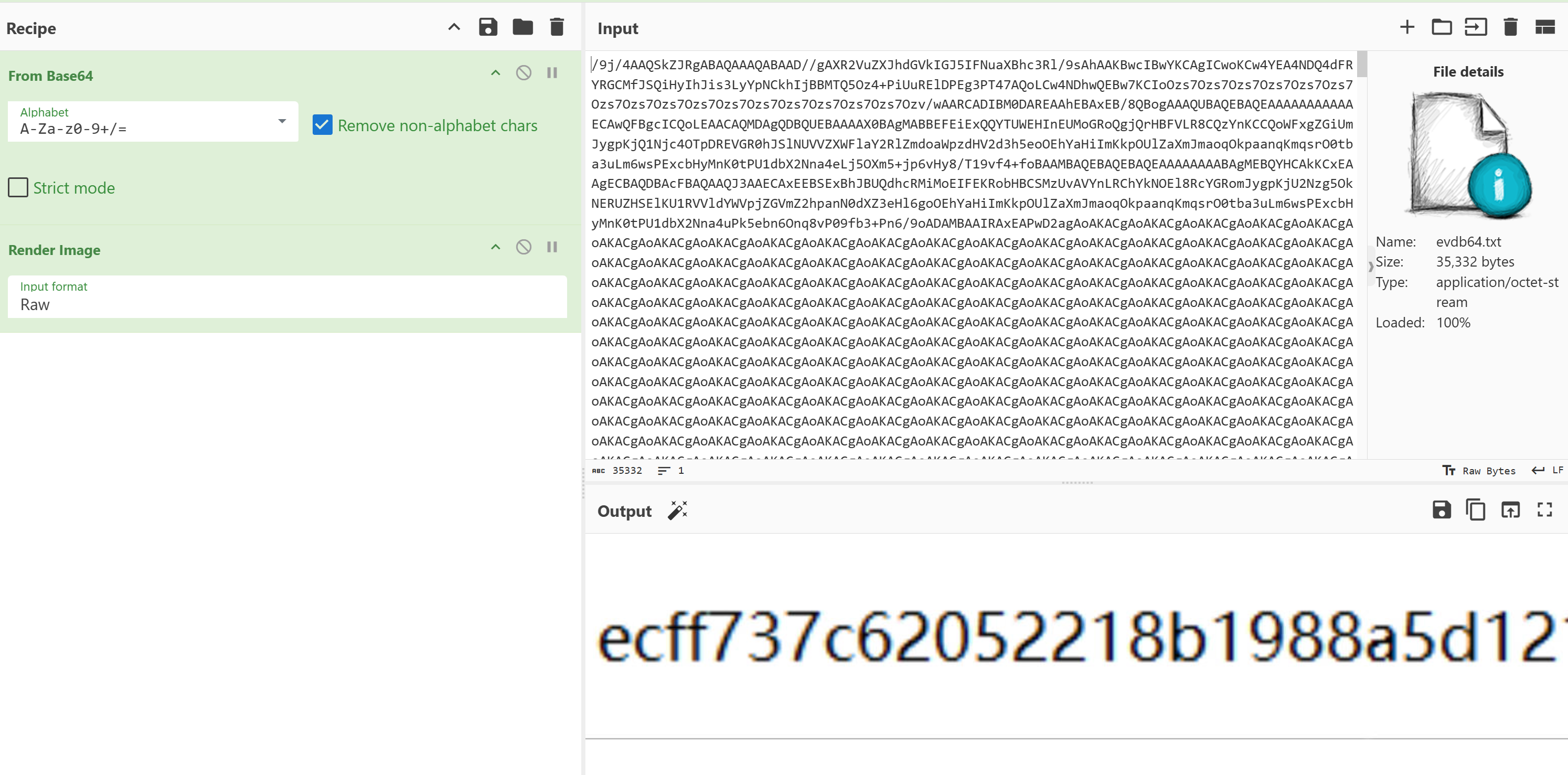

5.文件系统中 evdb64.txt 中包含的有效信息*

ecff737c620052218b1988a5d1216ed

打开ufs重组好的分区,

这个文件的内容base64解码后是一张图片

ecff737c62052218b1988a5d1216ed

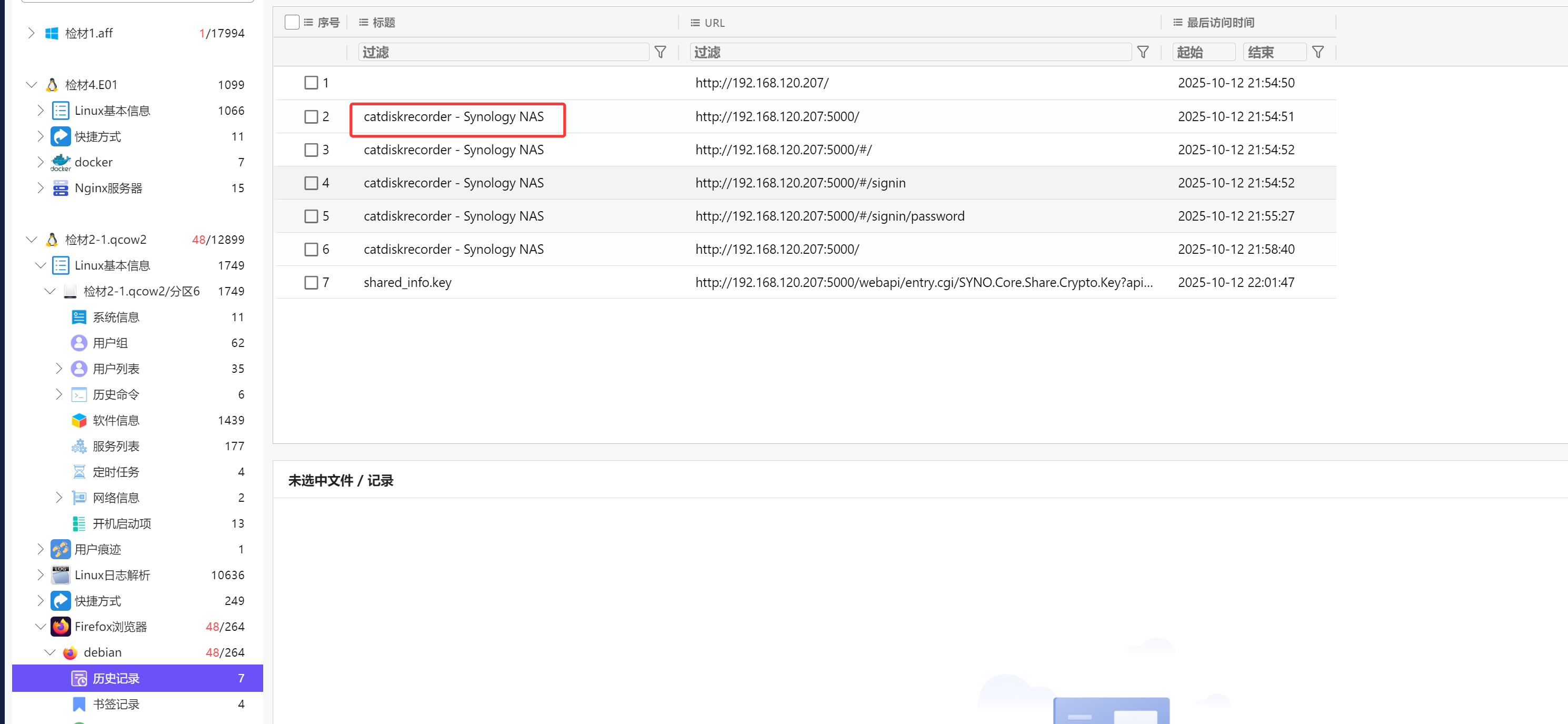

电子数据提取与固定-Synology

1.从浏览器中提取dsm的设备名

flag{catdiskrecorder}

从浏览器历史记录中找到catdiskrecorder - Synology NAS

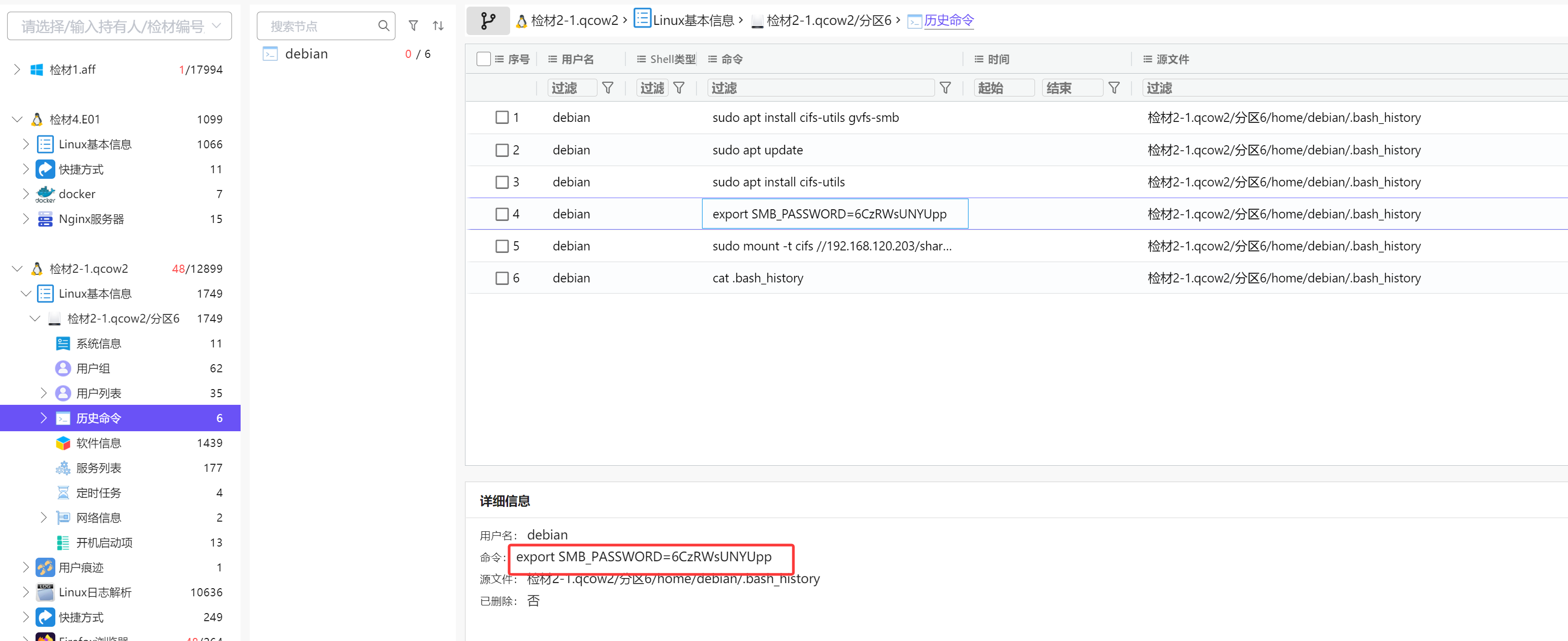

2.从系统中提取群晖smb共享的密码

6CzRWsUNYUpp

从历史命令中发现密码

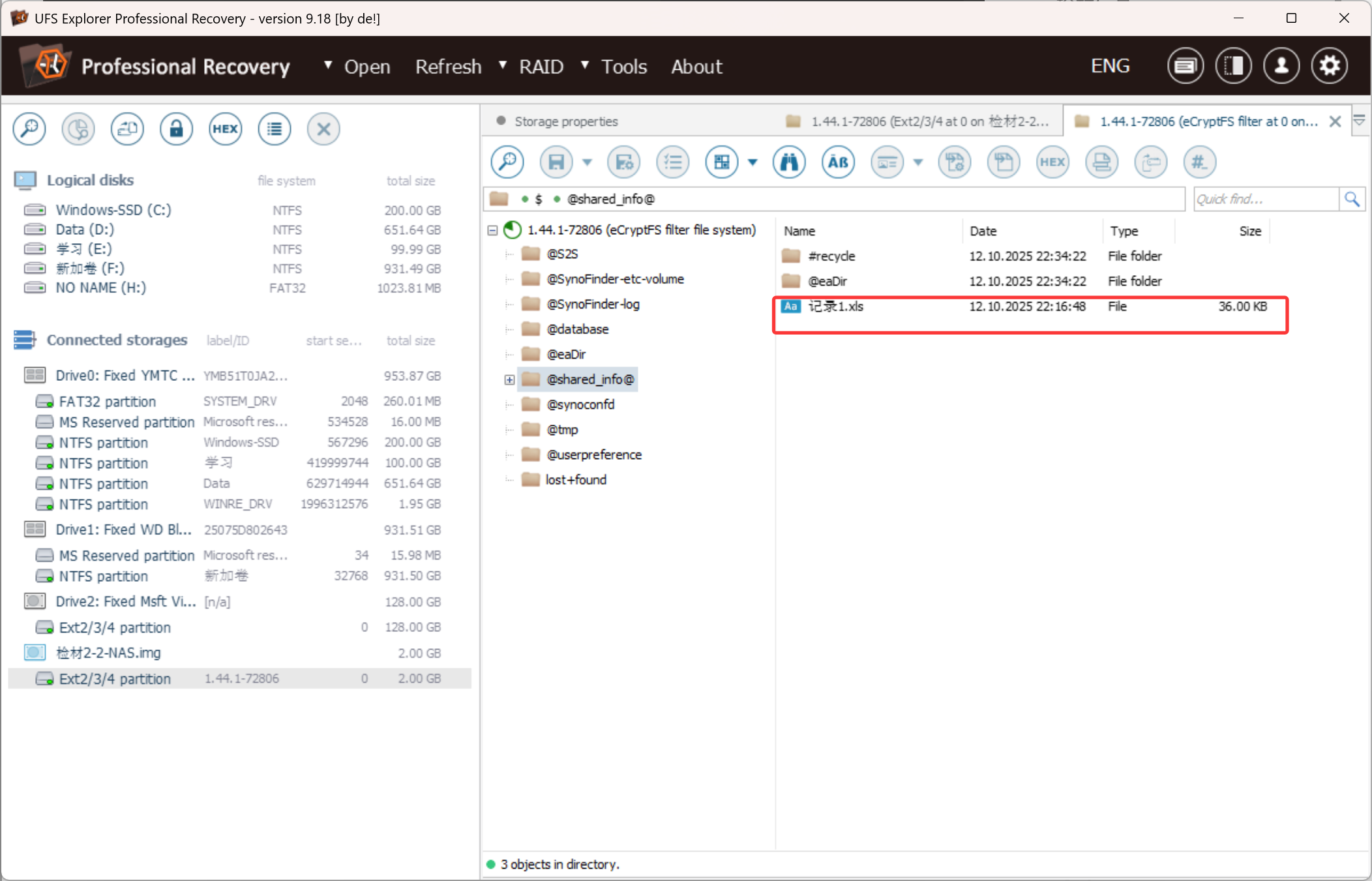

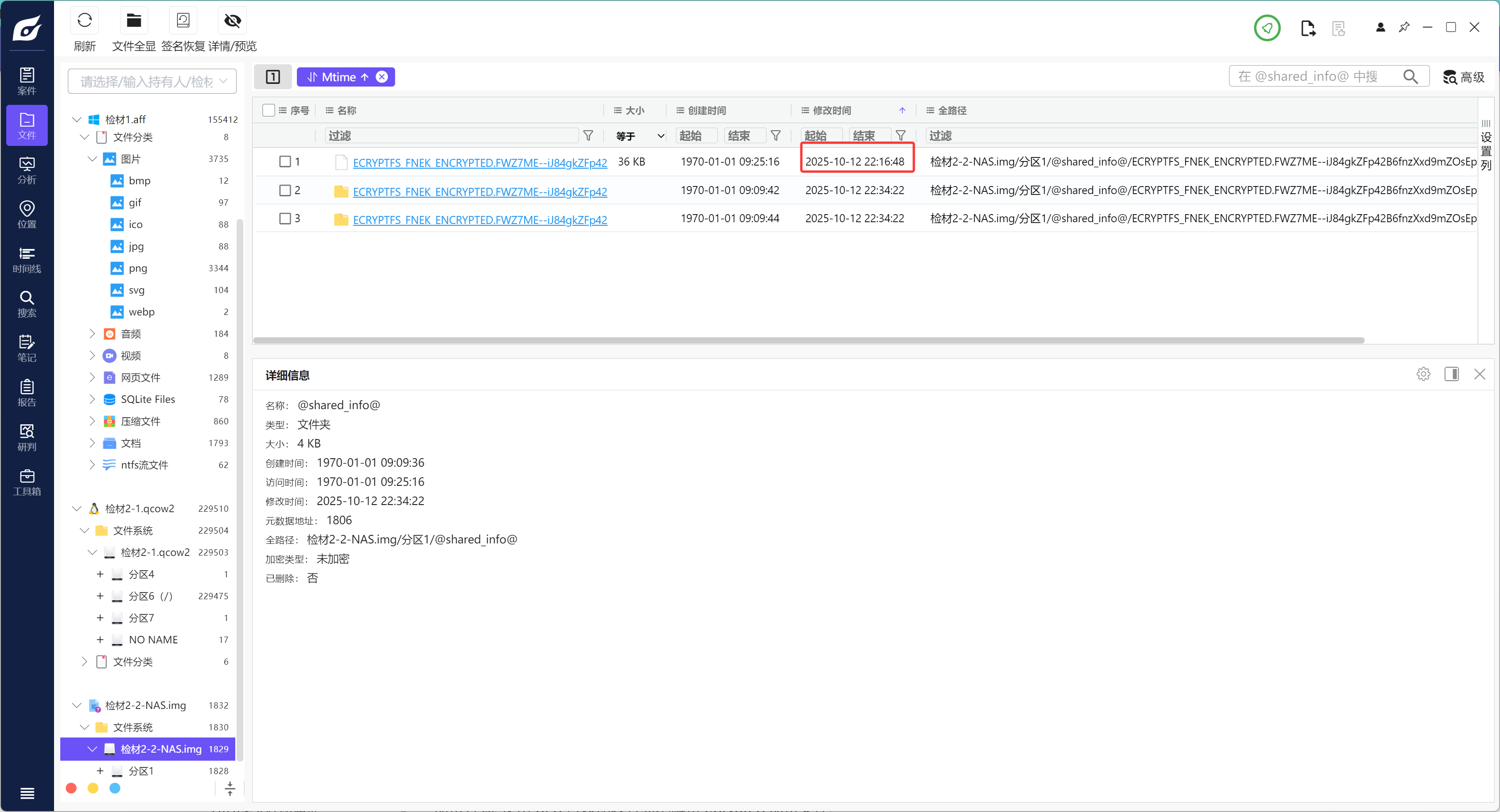

3.从群晖系统中获取加密共享文件夹中最早创建的文件的创建时间*

2025-10-12 22:16:48

在 @shared_info@ 里, 看文件修改日期:

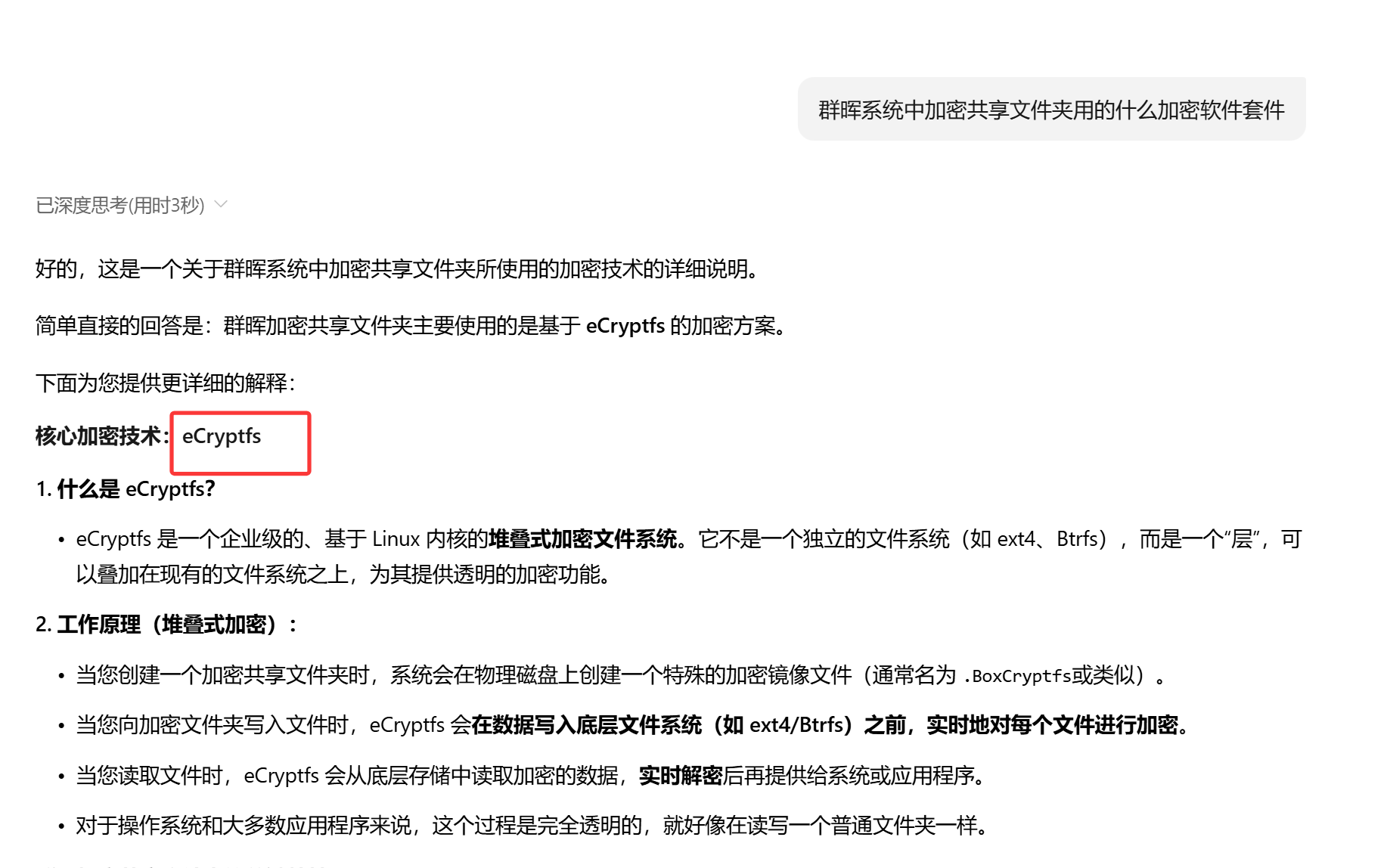

4.该加密文件系统使用的加密软件套件*

eCryptfs

询问ai或者根据上图图片名字可得

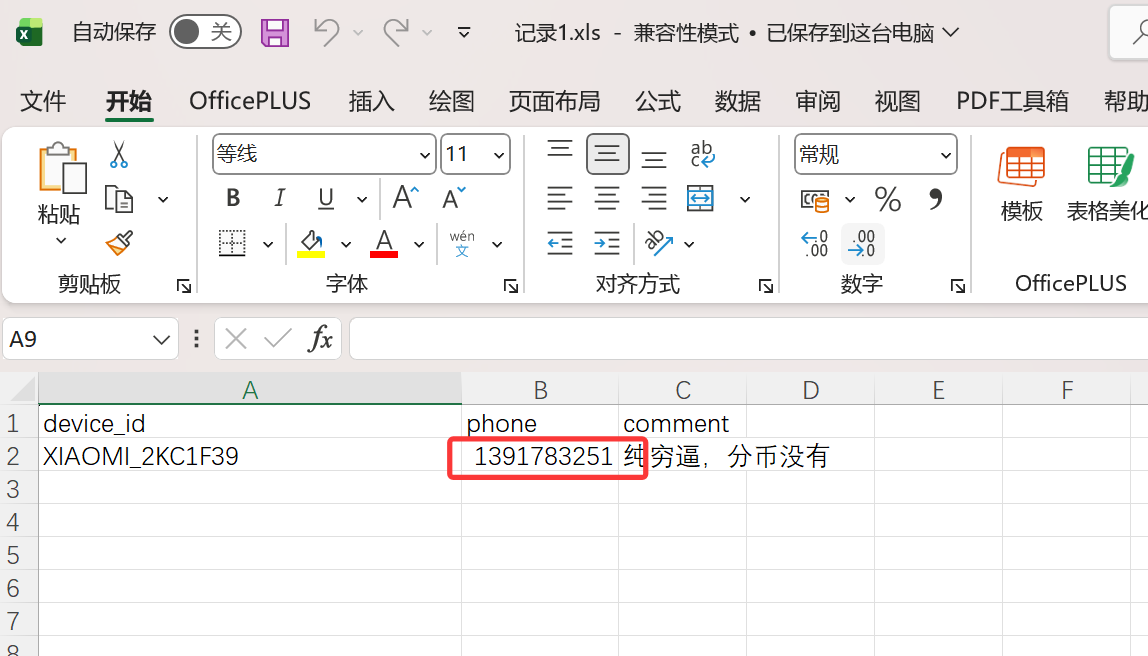

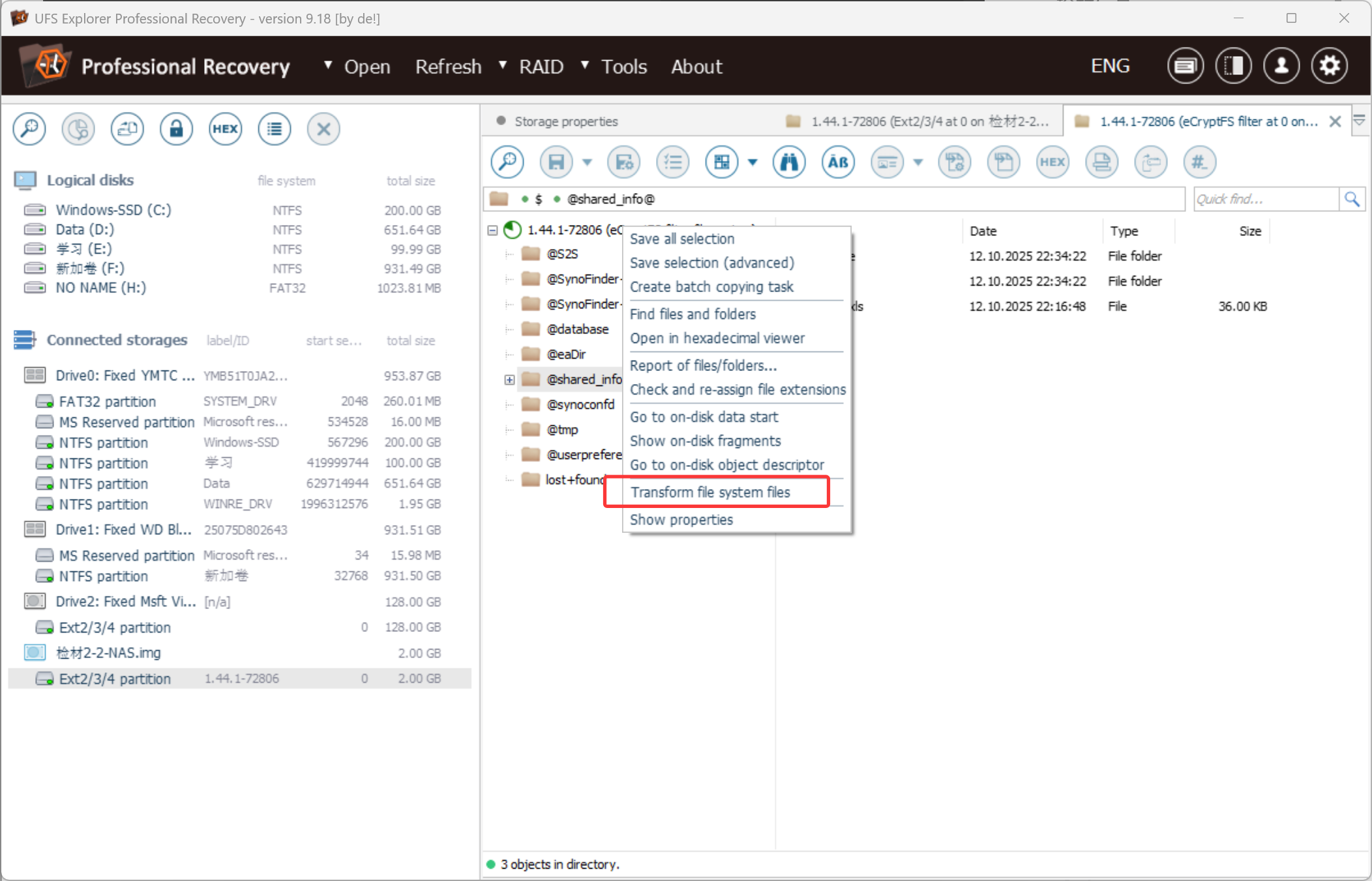

5. 从群晖加密文件夹中的excel文件获取第一个受害人的手机号码*

1391783251

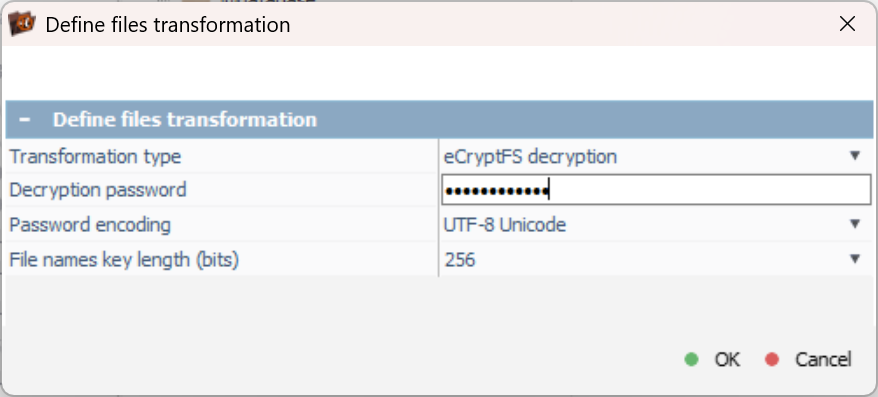

使用 UFS 可以比较容易地解密 eCryptFS 加密文件.

可以从浏览器的下载记录中发现下载了shared_info.key文件,导出该文件,使用ufs的tools的

eCryptFS password unwrap 从 key 文件中提取得到明文口令 kchSnAQQmpVe

然后在镜像的根目录上右键 -> “Transform file system files”, 使用刚才提取的明文口令:解密文件

找到excel,导出