2024 网鼎杯-半决赛-安全运营挑战赛-威胁分析

2024 网鼎杯 半决赛 安全运营挑战赛 威胁分析

题目提供了以下附件

- dump.mem

- disk.ad1

- disk.ad1.txt

其中,文件 disk.ad1.txt 的内容为

1 | Created By AccessData® FTK® Imager 4.7.1.2 |

由此可以得知,文件 disk.ad1 是由 FTK Imager 所制作的磁盘镜像,文件 dump.mem 是目标计算机上捕获的内存镜像

对于 disk.ad1 文件,可以使用 FTK Imager 进行加载并挂载到虚拟盘符;而对于 dump.mem 文件,可以使用 Volatility 进行取证分析

威胁分析 - 01

在调查网络性能或安全问题时,了解特定应用程序在一段时间内的数据传输情况对于检测异常流量和潜在威胁至关重要。通过分析网络活动日志,我们可以确定是否存在数据泄露或异常通信。

请问,firefox 进程自有记录以来一共发送了多少字节的数据?(请将答案编辑并存入

/opt/wxfx/answer/1.txt文件中,参考/opt/wxfx/example目录)

通过题目描述,可以找到 Windows 的服务报告使用数据库文件 SRUDB.dat(参考 See all Windows 11 network data usage – addshore)

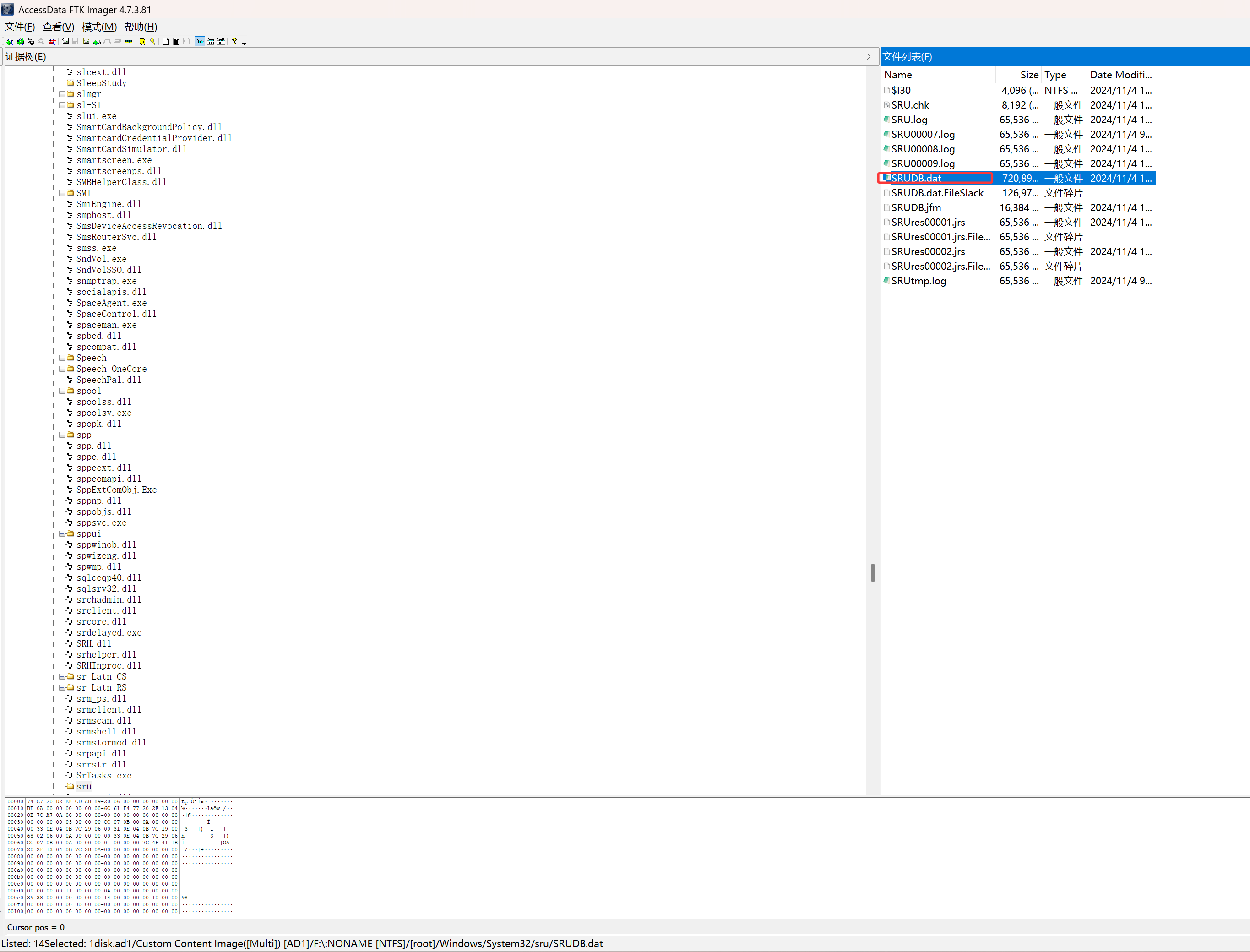

在 FTK Imager 定位到 SRUDB.dat 文件的路径 F:\Windows\System32\sru\SRUDB.dat

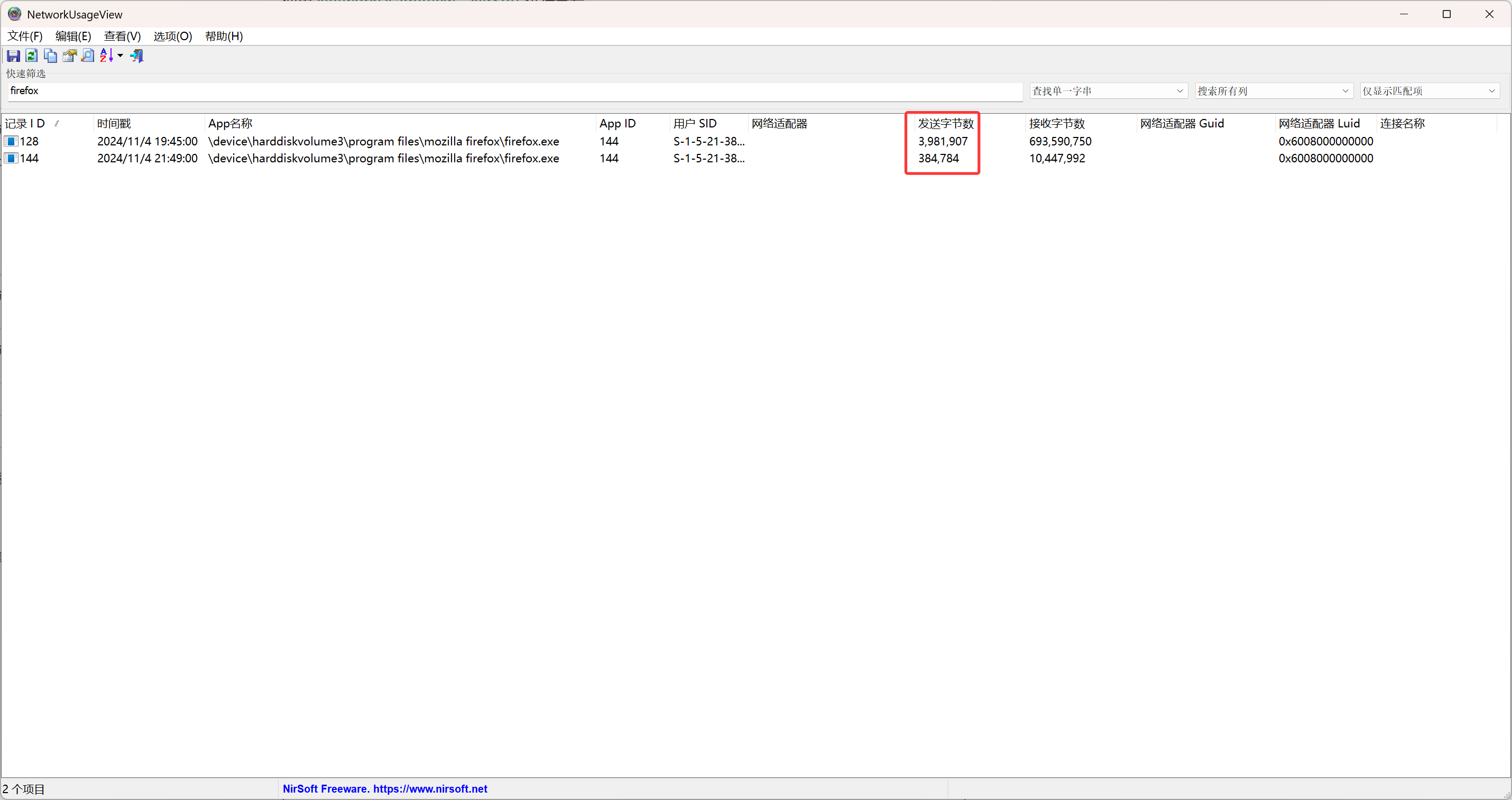

将其导出然后使用 NetworkUsageView - NirSoft 进行查看

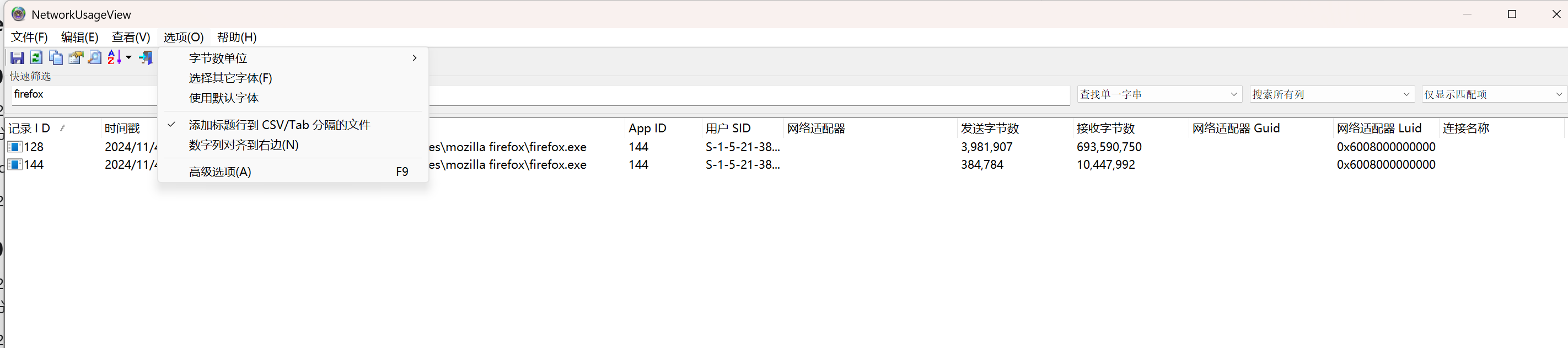

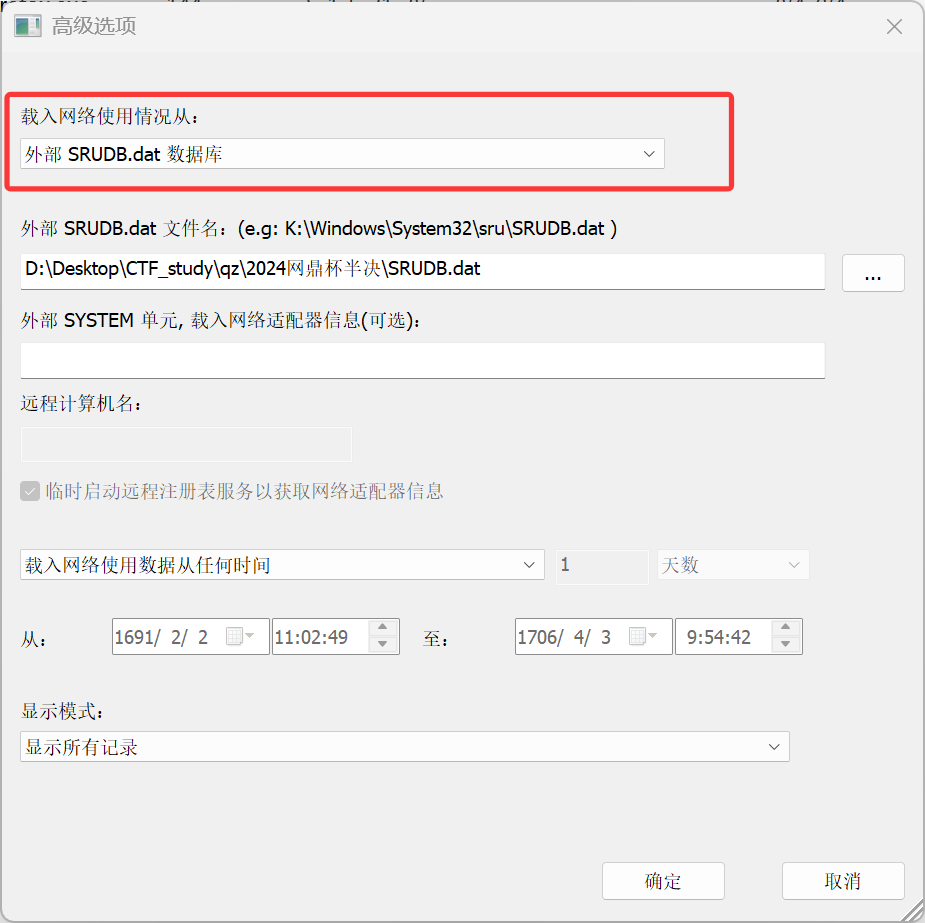

注意需要从选项中的高级选项中修改srudb.data的数据来源

然搜索过滤firefox.exe

3981907 + 384784 = 4366691

威胁分析 - 02

识别安全防护软件的查杀记录,对于评估系统受感染的程度和了解攻击者所使用的工具至关重要。通过检查安全日志,可以获取被检测到的威胁信息。

请问,Windows Defender 检测到的第一个恶意软件的威胁 ID 是什么?(请将答案编辑并存入

/opt/wxfx/answer/2.txt文件中,参考/opt/wxfx/example目录)

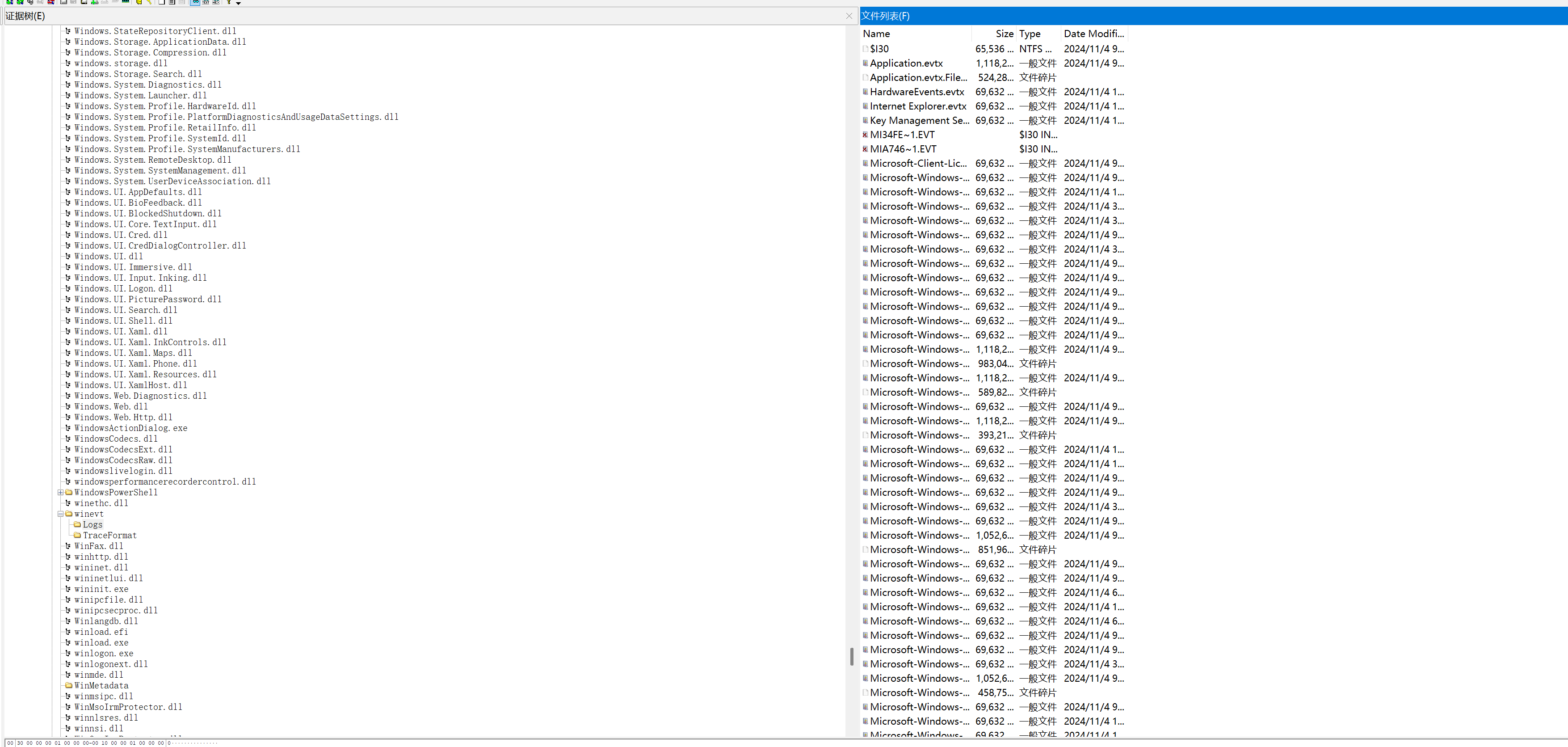

在 disk.ad1 文件的磁盘数据中,找到 F:\Windows\System32\winevt\Logs\ 文件夹,将整个文件夹进行提取

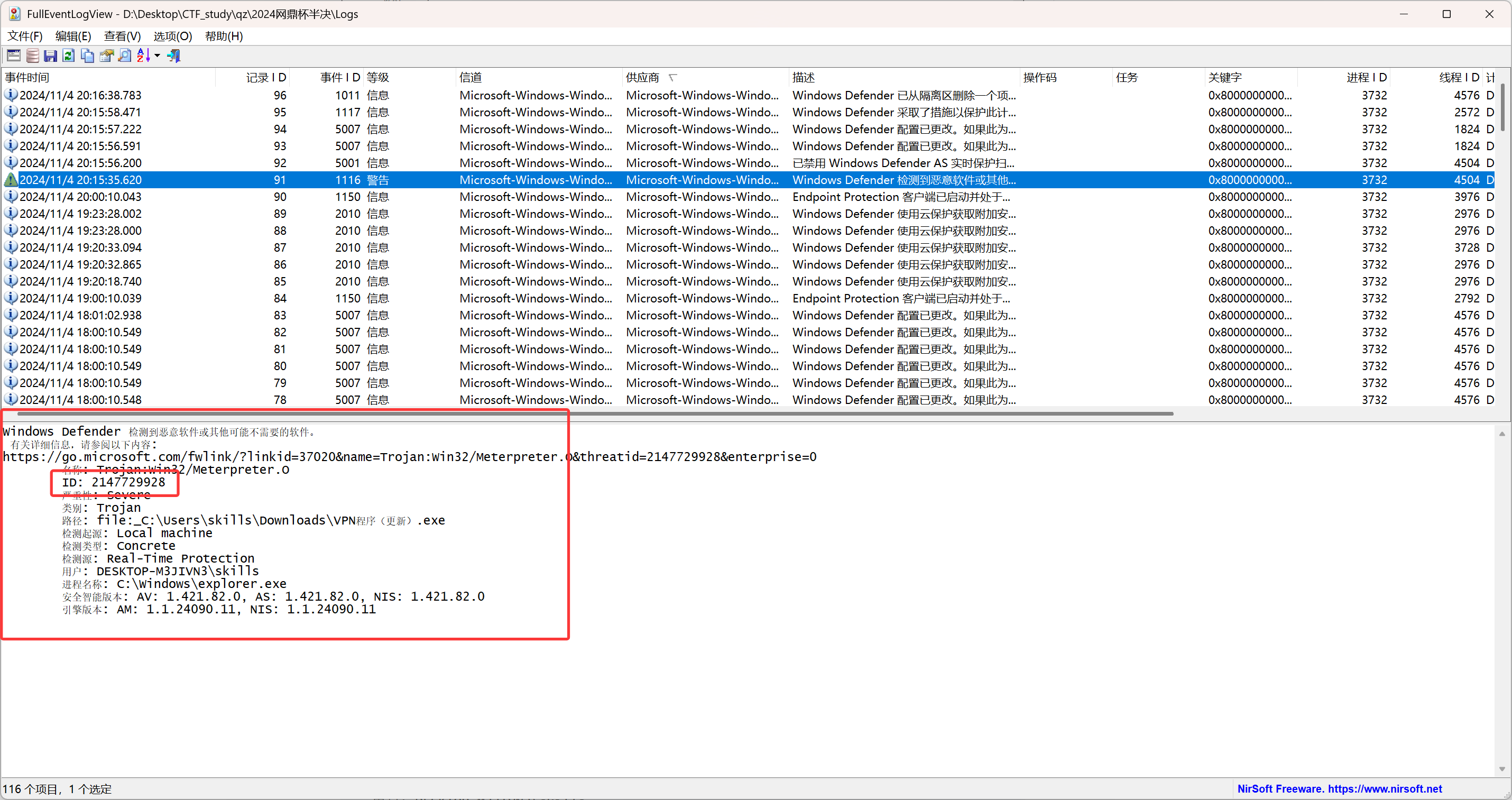

根据 Windows Defender 的日志 ID 表 Microsoft Defender Antivirus event IDs and error codes - Microsoft Defender for Endpoint | Microsoft Learn 可以知道,当 Windows Defender 检测到威胁时所记录的日志,其日志 ID 为 1116

使用 FullEventLogView - NirSoft 进行分析

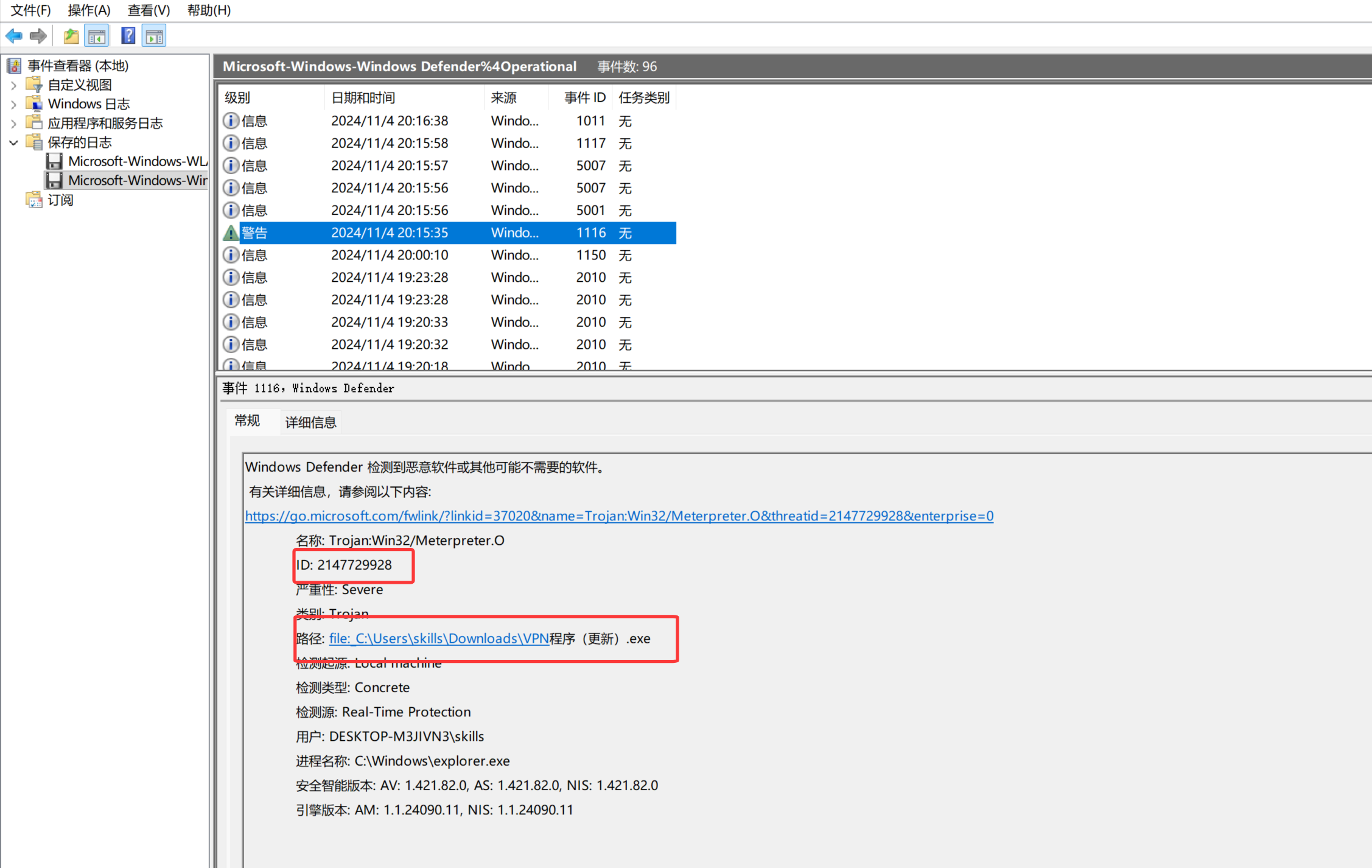

或者直接定位到 Windows Defender 的操作日志文件 Microsoft-Windows-Windows Defender%4Operational.evtx,用系统的事件查看器打开

1 | Windows Defender 检测到恶意软件或其他可能不需要的软件。 |

即可确定答案2147729928

威胁分析 - 03

了解恶意软件的内部名称(如开发者给它的命名)有助于识别其家族、版本和特定功能,进而制定有效的防御策略。

请问,系统中正在运行的恶意软件的内部名称是什么?(请将答案编辑并存入

/opt/wxfx/answer/3.txt文件中,参考/opt/wxfx/example目录)

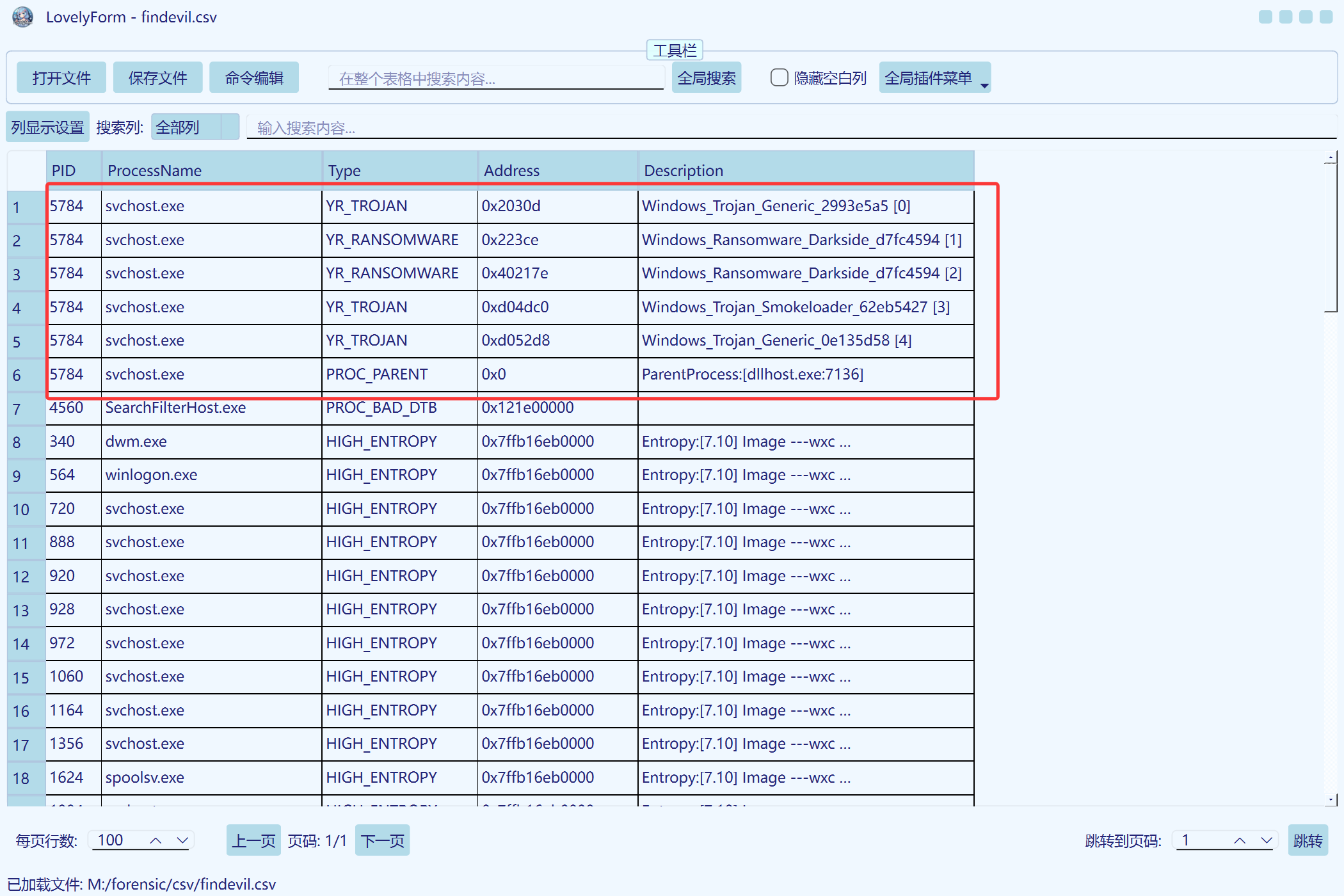

使用lovelymem分析内存镜像文件

使用MemProcFS中的findevil指令,可以得知恶意软件是svchost.exe

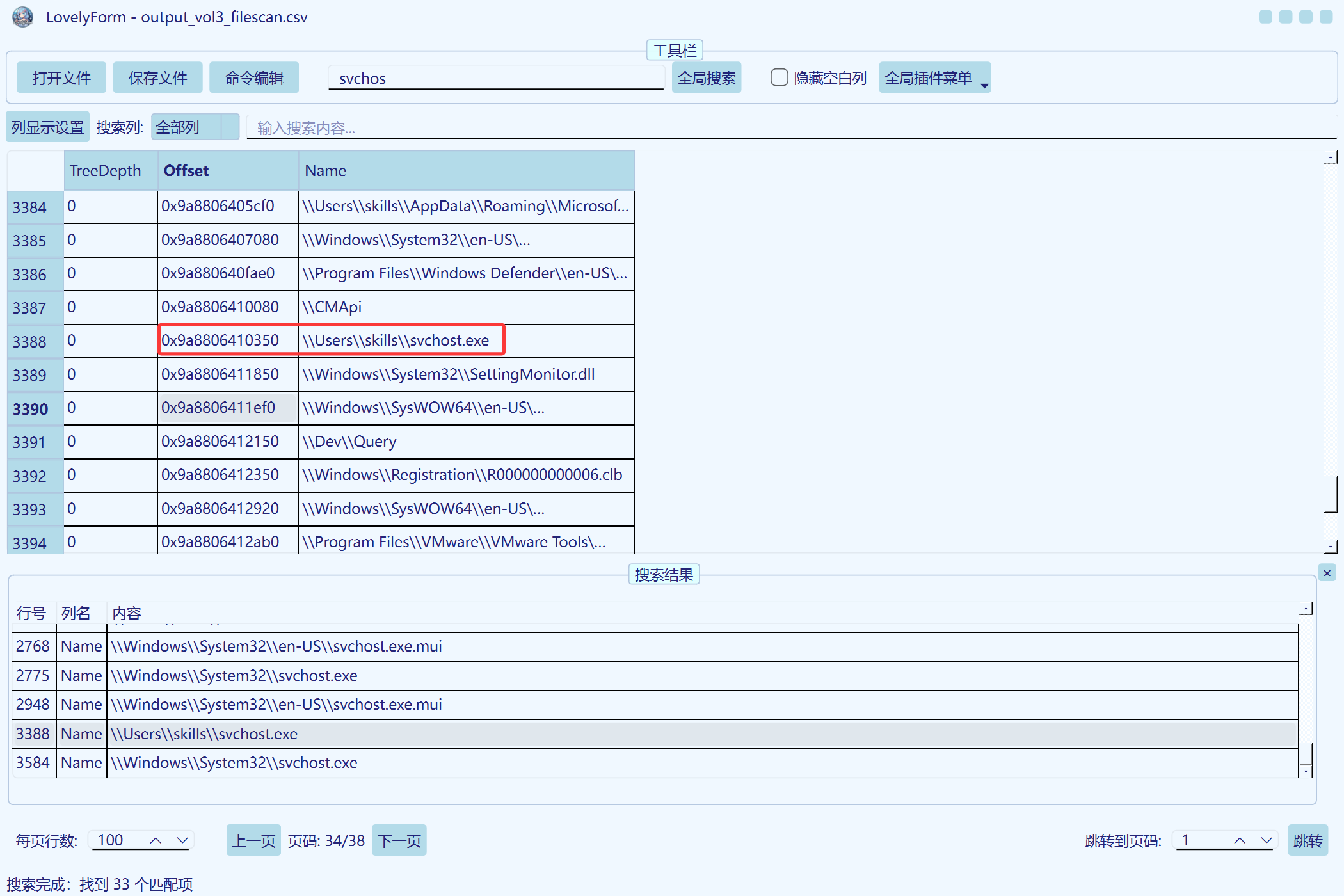

将其用vol3,dump出来对其进行分析

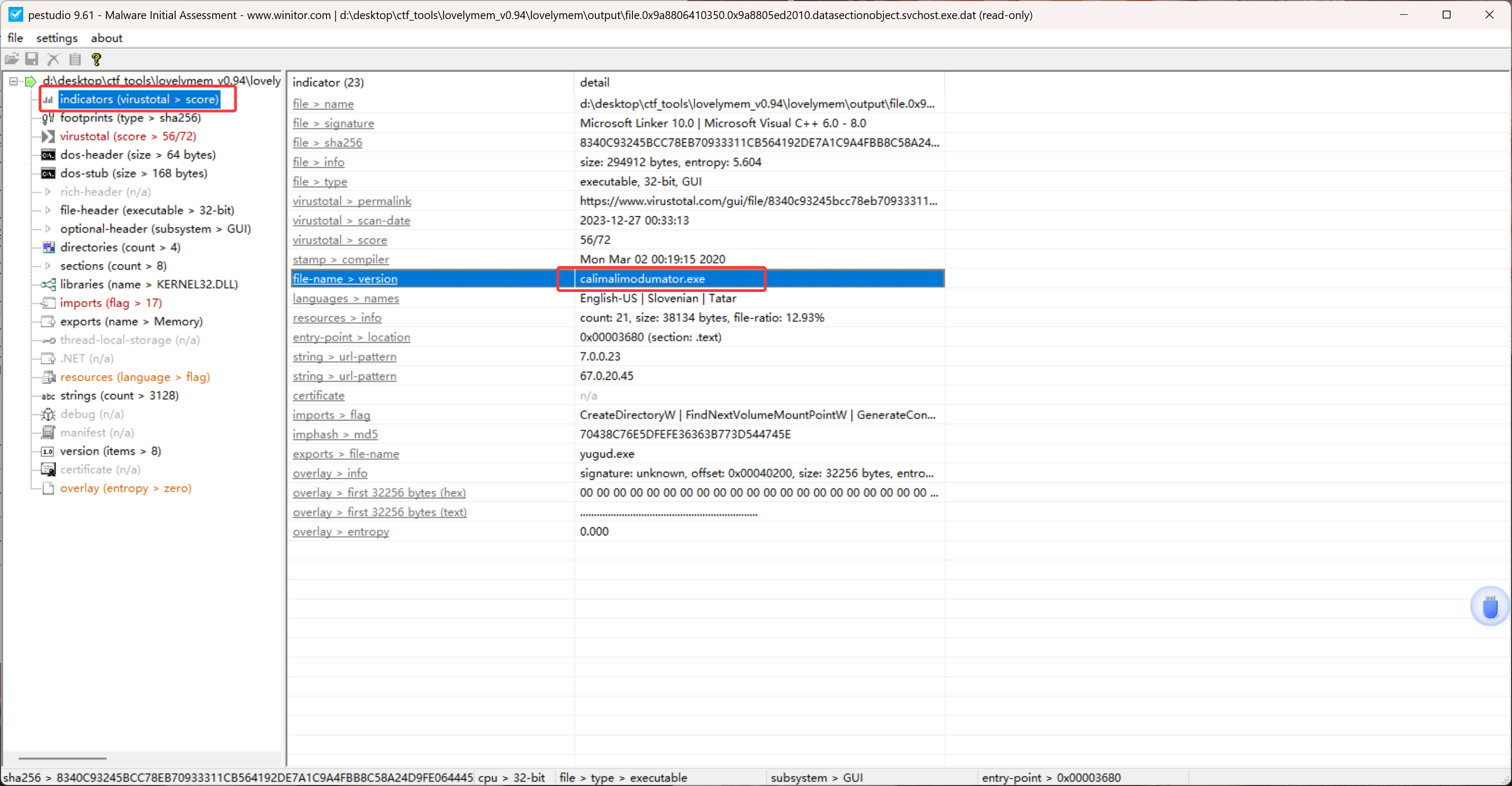

得到内部名称calimalimodumator.exe

威胁分析 - 04

逆向分析恶意软件时,确定其在进程内存中存储关键数据的位置,对于理解其工作机制和防范进一步的攻击非常重要。

请问,恶意软件在进程内存中存储密钥的内存地址是什么?(请将答案编辑并存入

/opt/wxfx/answer/4.txt文件中,参考/opt/wxfx/example目录)

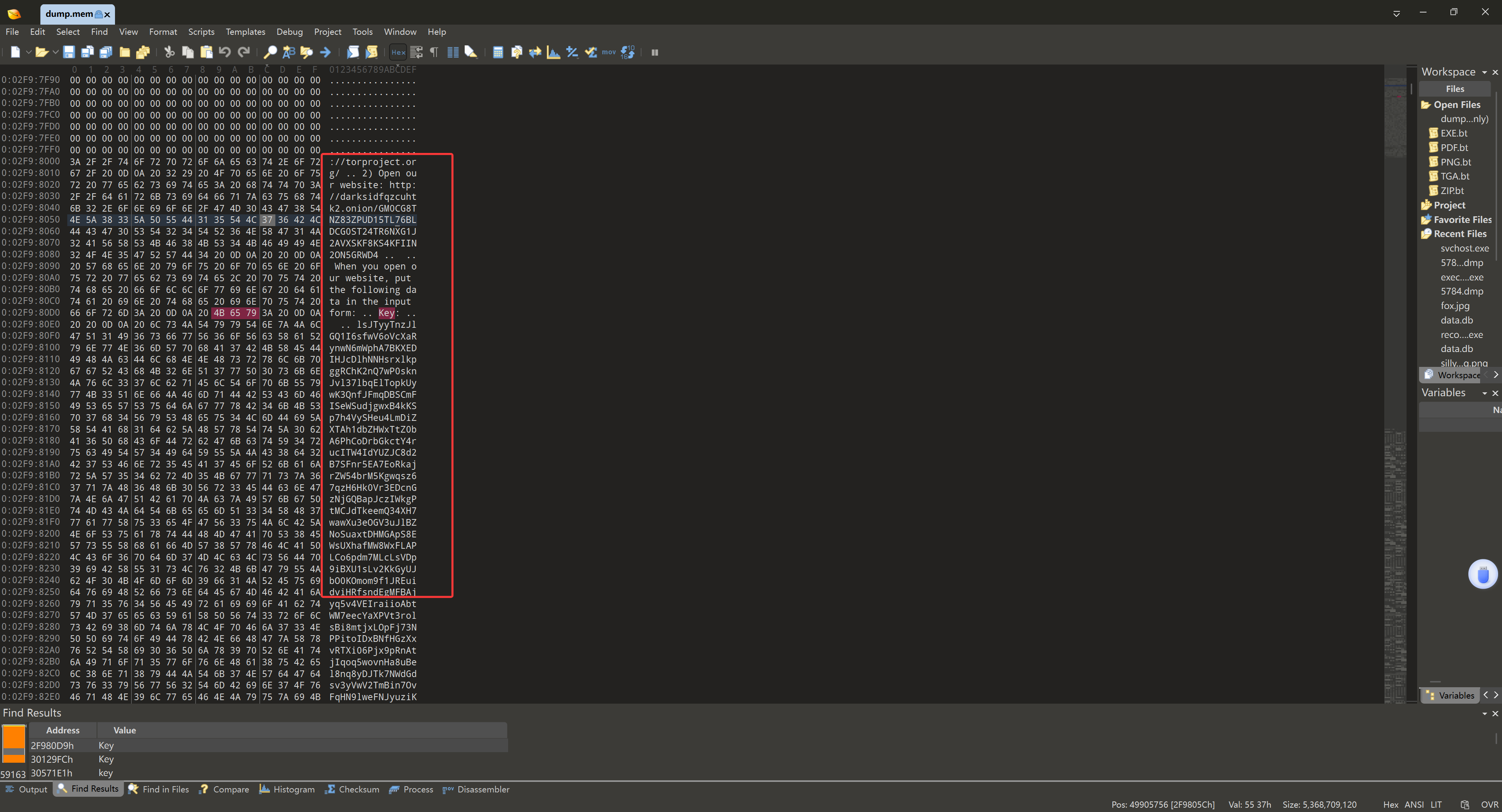

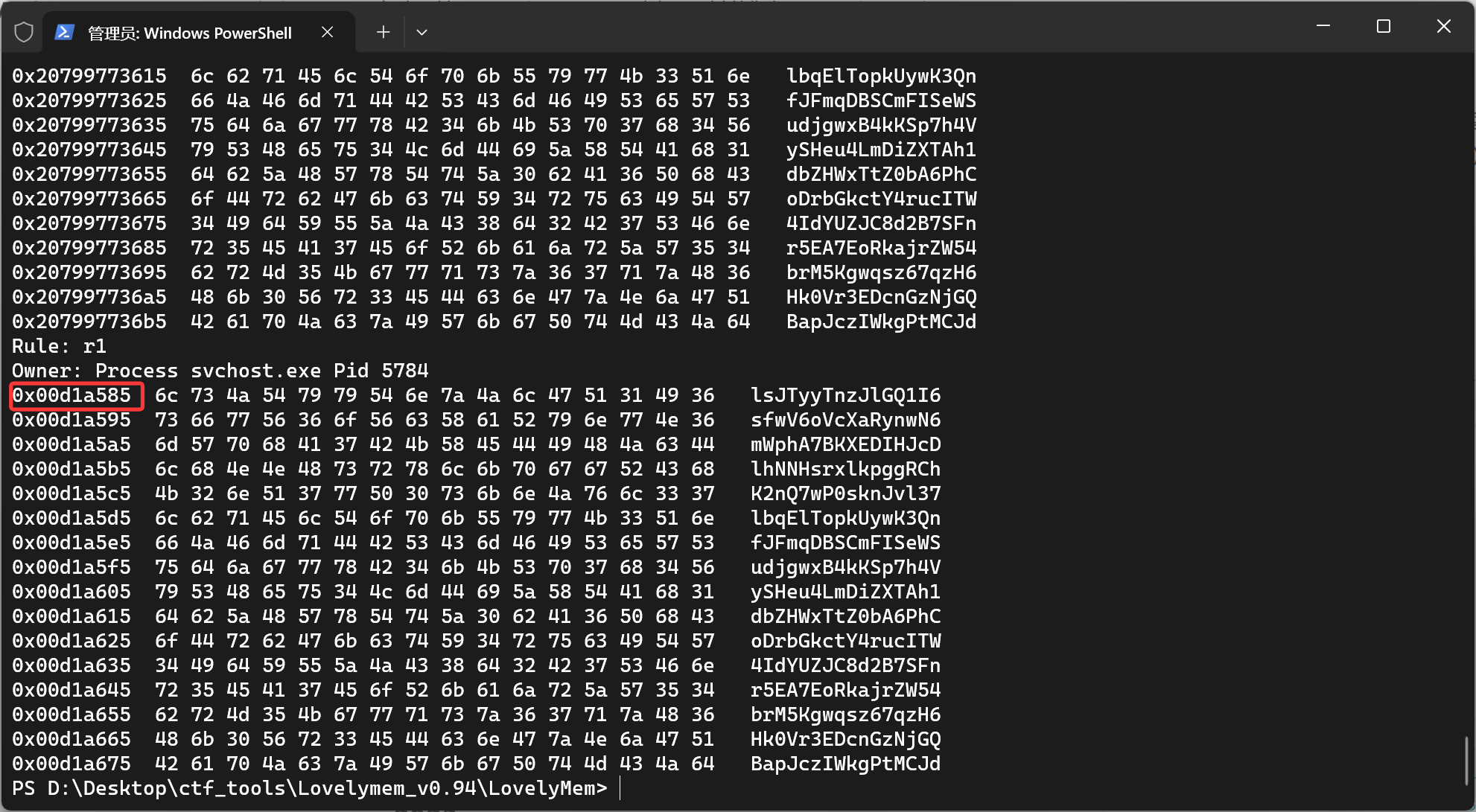

在mem文件中搜索key,找到密钥的内容

1 | lsJTyyTnzJlGQ1I6sfwV6oVcXaRynwN6mWphA7BKXEDIHJcDlhNNHsrxlkpggRChK2nQ7wP0sknJvl37lbqElTopkUywK3QnfJFmqDBSCmFISeWSudjgwxB4kKSp7h4VySHeu4LmDiZXTAh1dbZHWxTtZ0bA6PhCoDrbGkctY4rucITW4IdYUZJC8d2B7SFnr5EA7EoRkajrZW54brM5Kgwqsz67qzH6Hk0Vr3EDcnGzNjGQBapJczIWkgPtMCJdTkeemQ34XH7wawXu3eOGV3uJlBZNoSuaxtDHMGApS8EWsUXhafMW8WxFLAPLCo6pdm7MLcLsVDp9iBXU1sLv2KkGyUJbO0KOmom9f1JREuidviHRfsndEgMFBAjyq5v4VEIraiioAbtWM7eecYaXPVt3rolsBi8mtjxLOpFj73NPPitoIDxBNfHGzXxvRTXi06Pjx9pRnAtjIqoq5wovnHa8uBel8nq8yDJTk7NWdGdsv3yVwV2TmBin7OvFqHN9lweFNJyuziKCVGEtSaglUNudMmpFnNObGlhfh58jQsrQiQZ2d3AOFsi |

使用yarascan 进行检索

D:\Desktop\ctf_tools\Lovelymem_v0.94\Tools\python27\python27.exe D:\Desktop\ctf_tools\Lovelymem_v0.94\Tools\volatility2_python\vol.py --plugin=D:\Desktop\ctf_tools\Lovelymem_v0.94\Tools\volatility2_plugin -f D:/Desktop/CTF_study/qz/2024网鼎杯半决/dump.mem --profile=Win10x64_14393 yarascan -Y "lsJTyyTnzJlGQ1I"

发现对应的内存地址0x00d1a585

威胁分析 - 05

分析恶意软件的行为包括了解其在系统中启用了哪些权限,这有助于评估其潜在的危害和攻击范围。通过检查进程的权限列表,可以发现其可能执行的敏感操作。

请问,恶意软件在其进程中启用了多少个权限?(请将答案编辑并存入

/opt/wxfx/answer/5.txt文件中,参考/opt/wxfx/example目录)

已知恶意程序的进程信息为 Process svchost.exe Pid 5784 的情况下,查看进程权限信息

对 Attributes 为 Enabled 的权限进行筛选统计,即可确定答案,一共23个

威胁分析 - 06

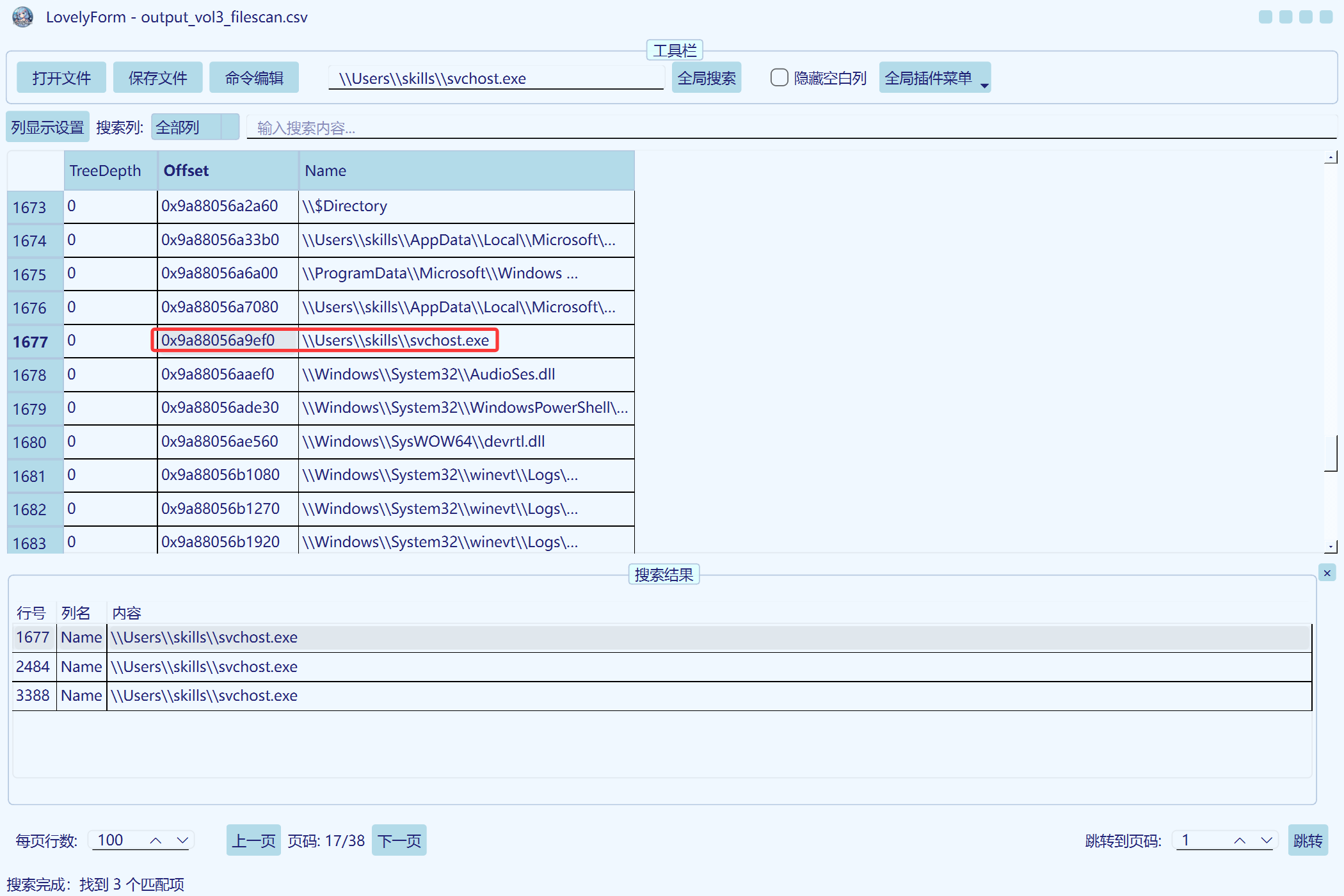

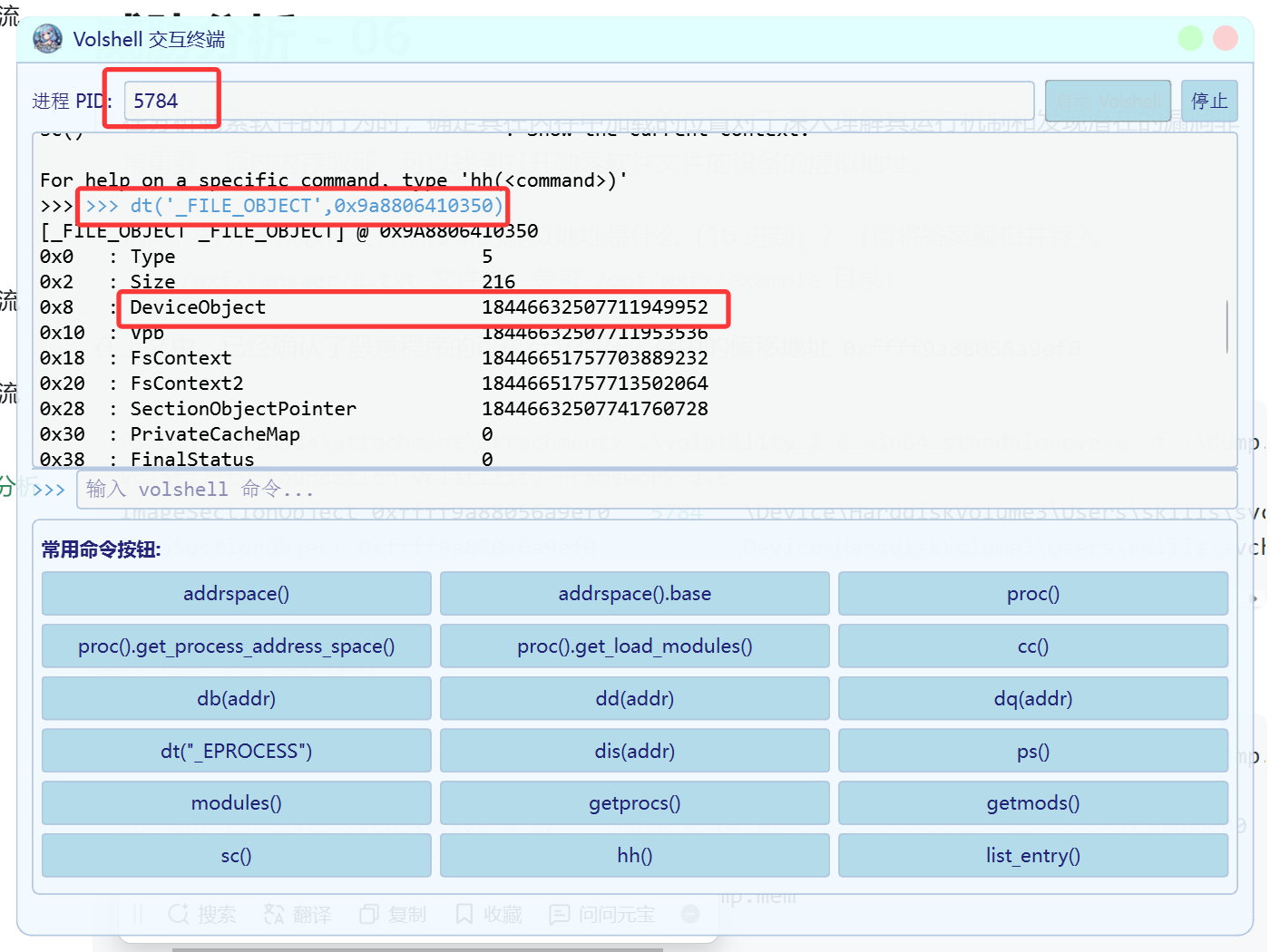

在分析勒索软件的行为时,确定其在内存中加载的位置对于深入理解其运行机制和发现潜在的漏洞非常重要。通过内存取证,可以找到打开勒索软件文件的设备的虚拟地址。

请问,打开勒索软件文件的设备的虚拟地址是什么(16 进制)?(请将答案编辑并存入

/opt/wxfx/answer/6.txt文件中,参考/opt/wxfx/example目录)

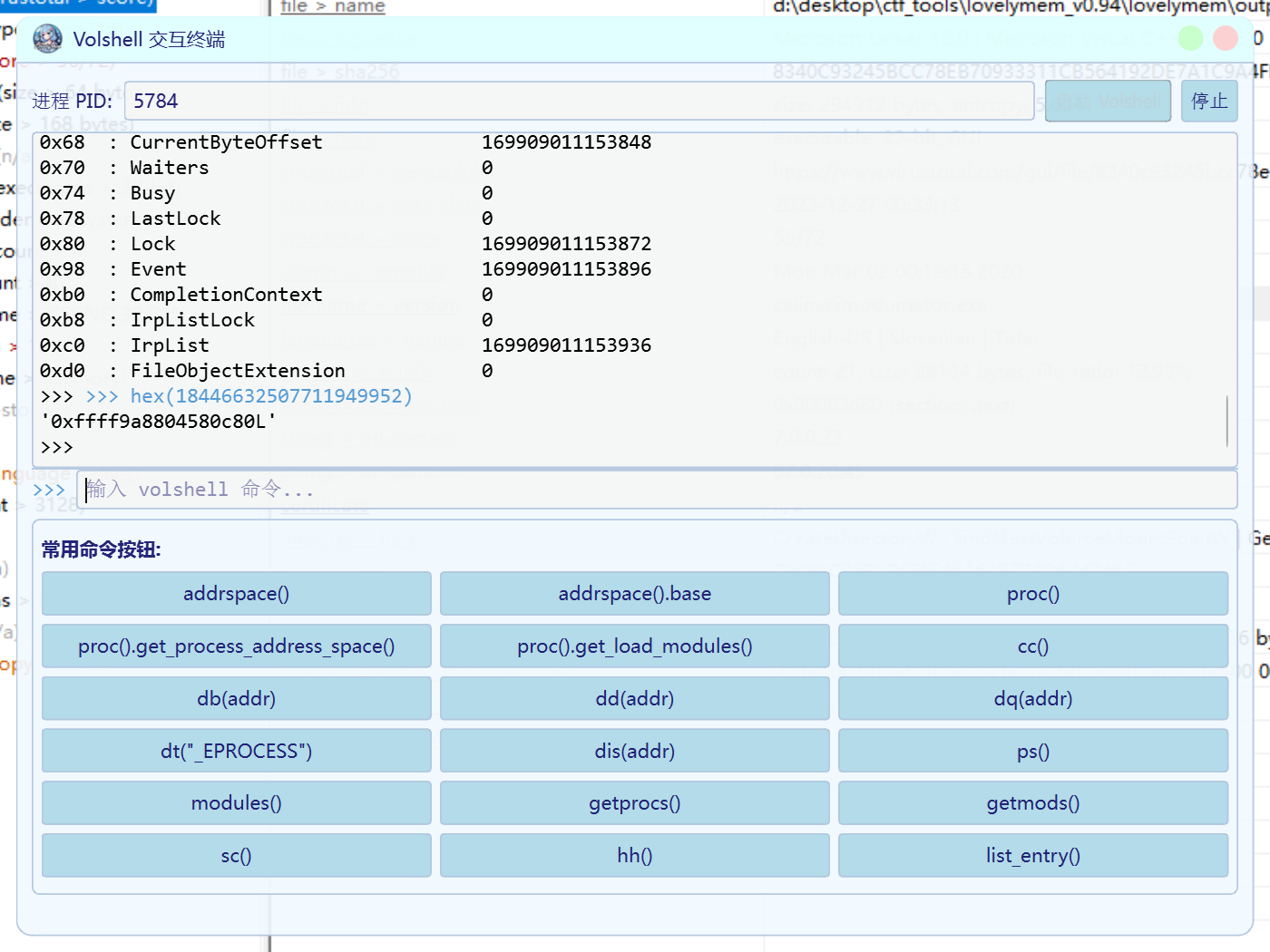

进入 volshell 进行分析,得知其偏移(其实有三个偏移,结果都一样)

转16进制得到0xffff9a8804580c80L