2025陇剑杯初赛-siem

siem

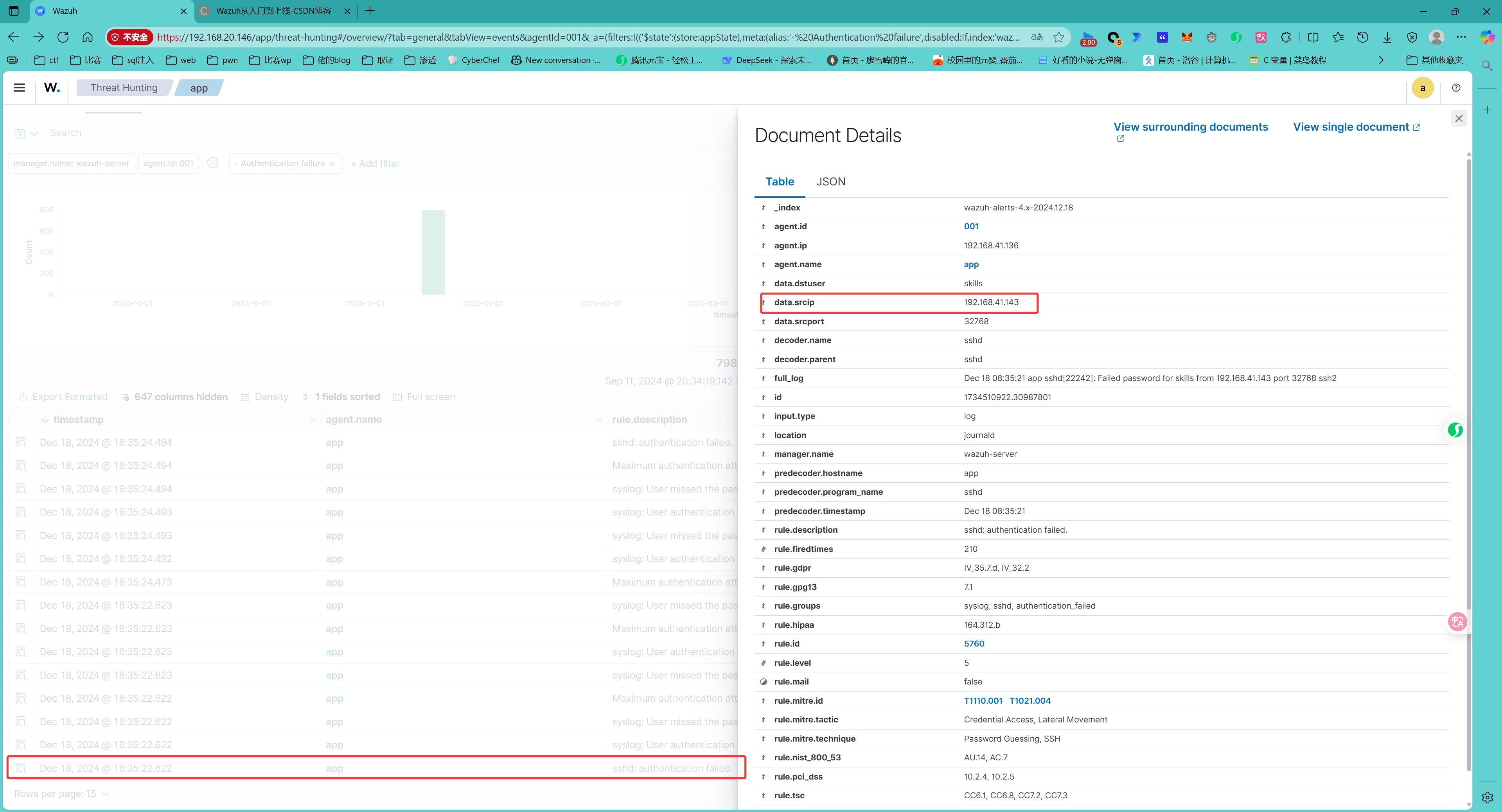

flag1:攻击者的ip是什么

192.168.41.143

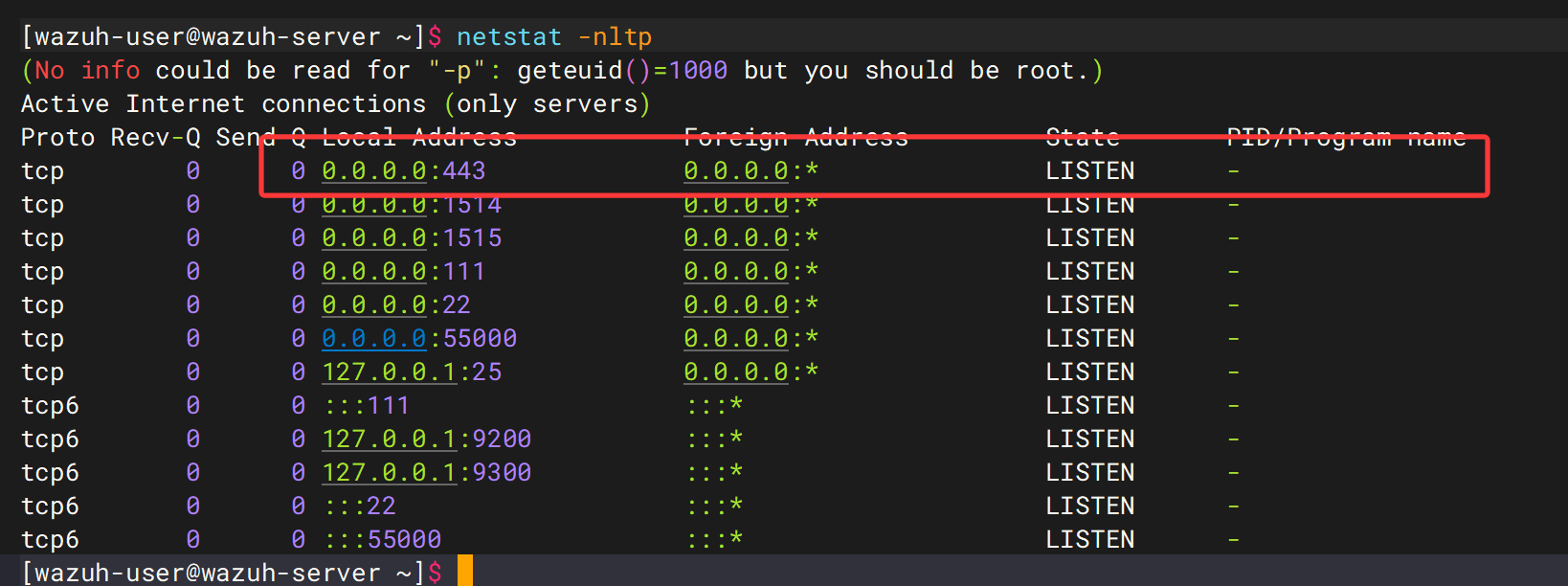

首先释放虚拟机后,登录虚拟机,可以发现是一个wazuh的服务器,遂查看网络端口详情

虽然题目中给了http://ip:80,但实际上确是https://ip:443

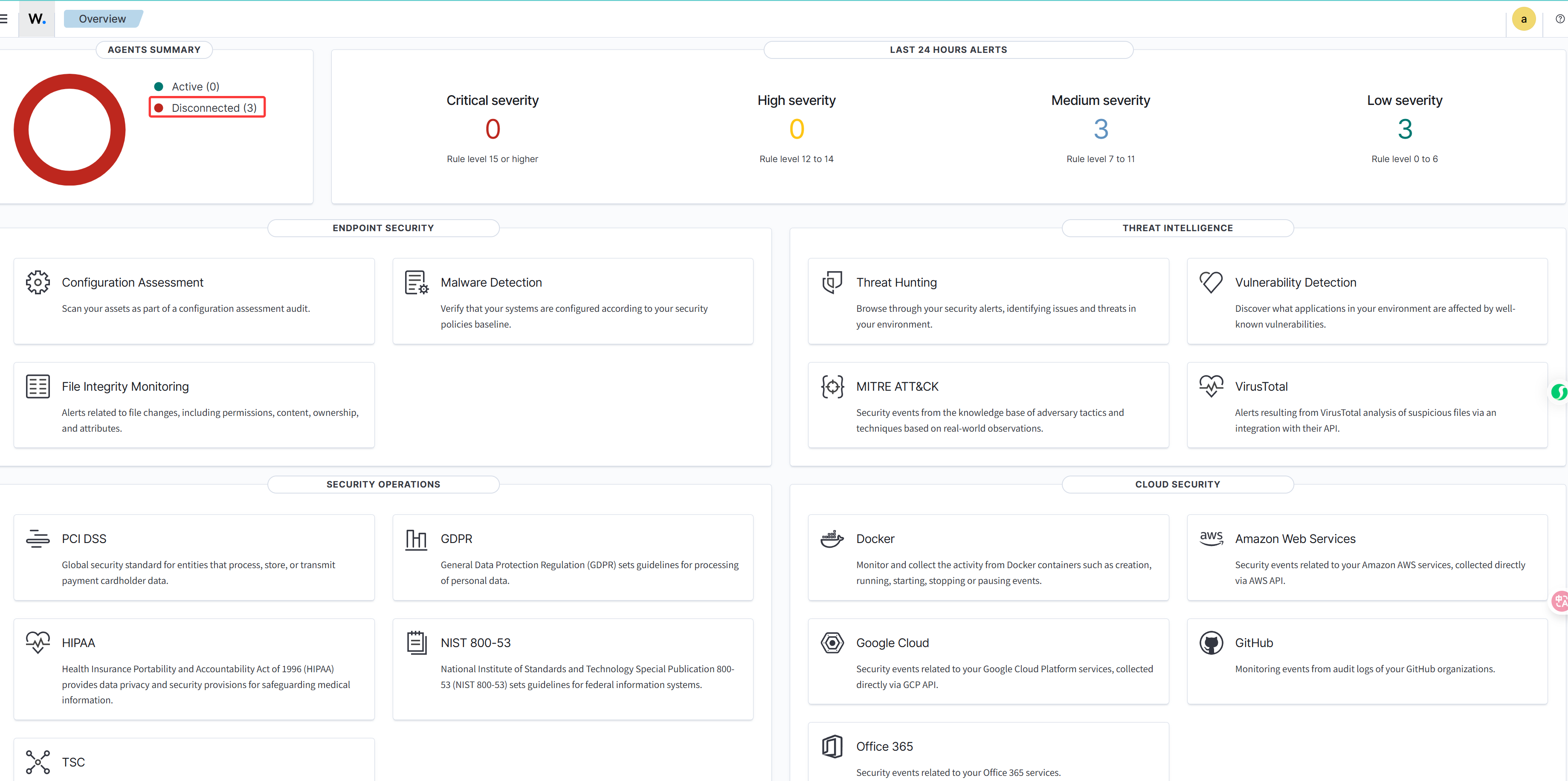

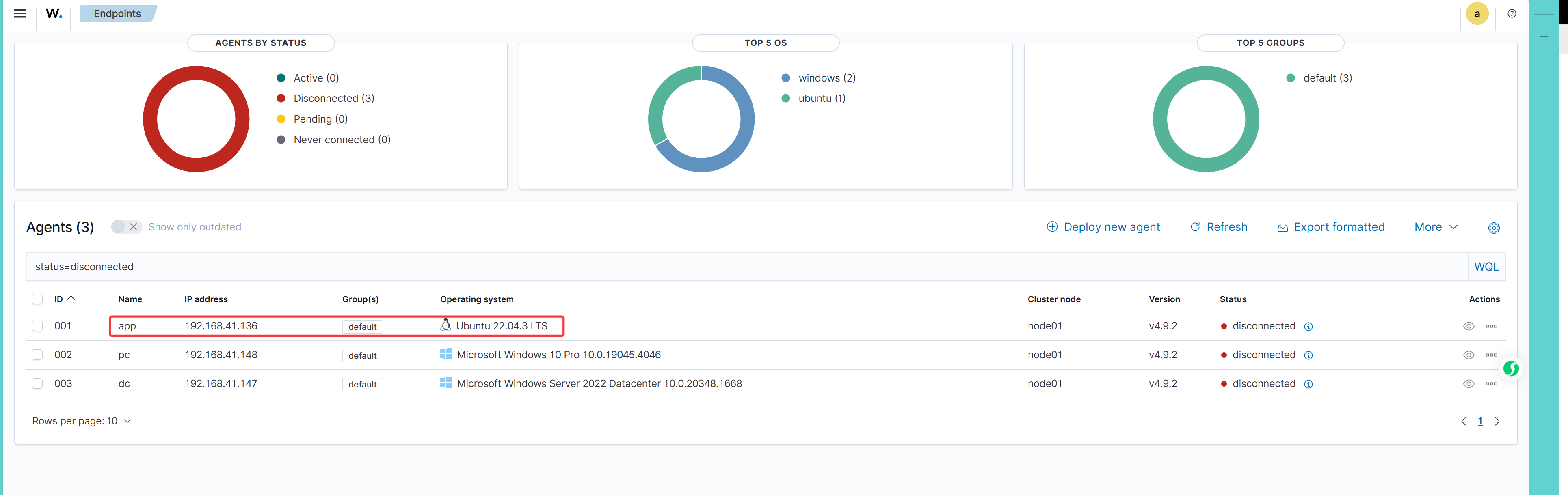

进入平台后,发现有三台机器

名为app的ubuntu机器运行着服务,查看其日志

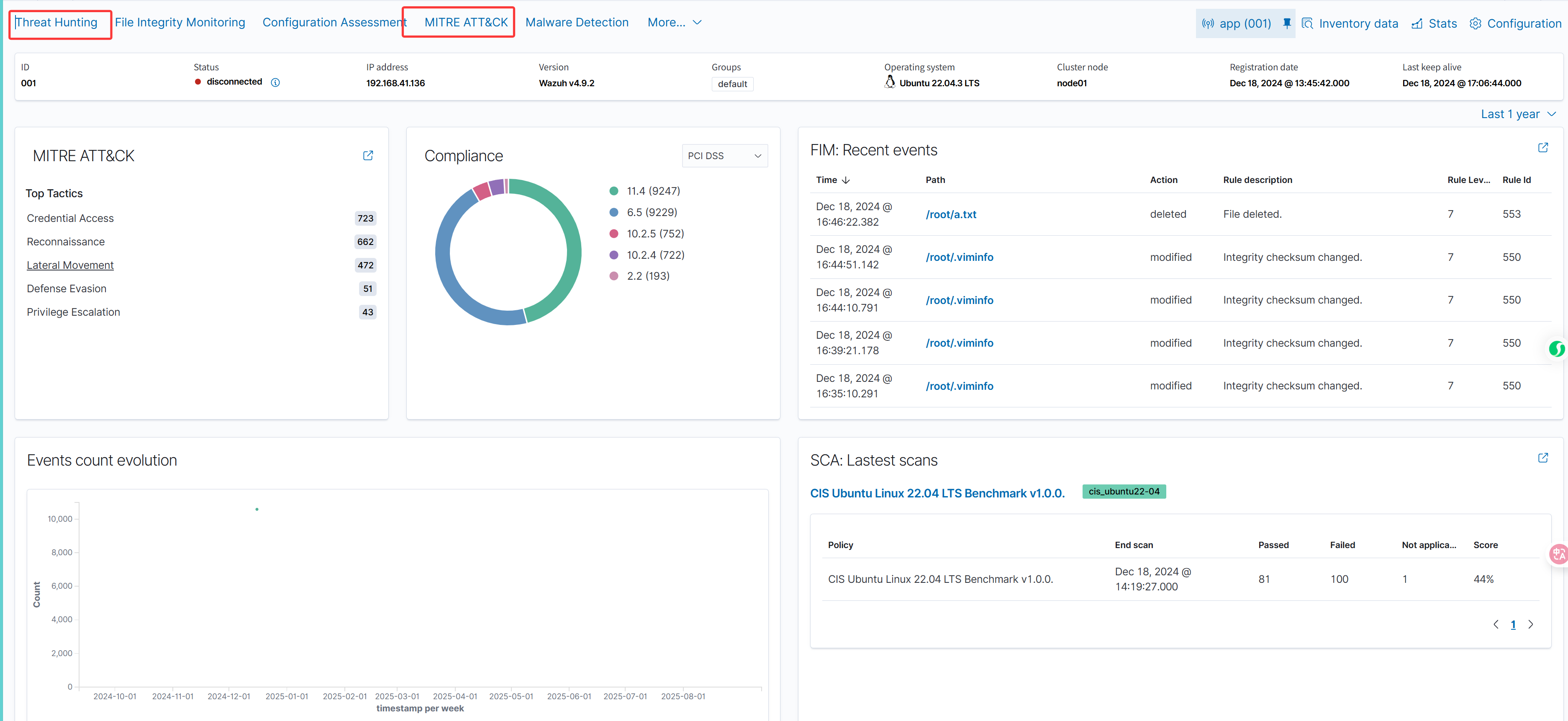

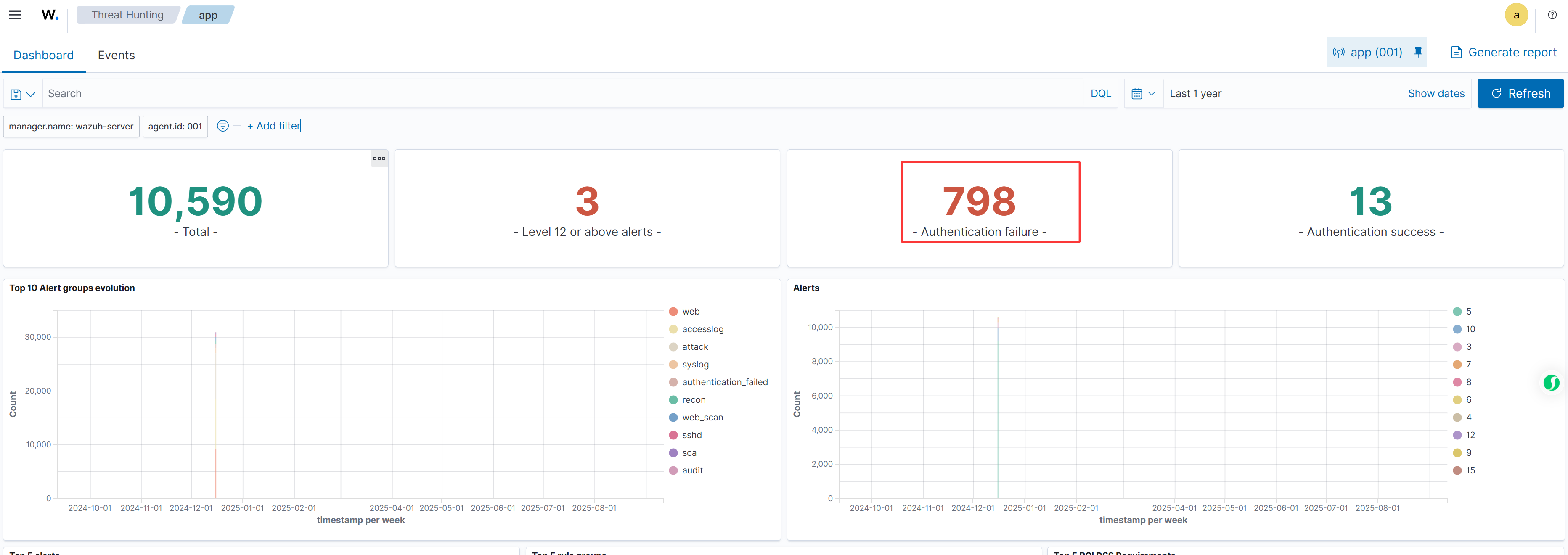

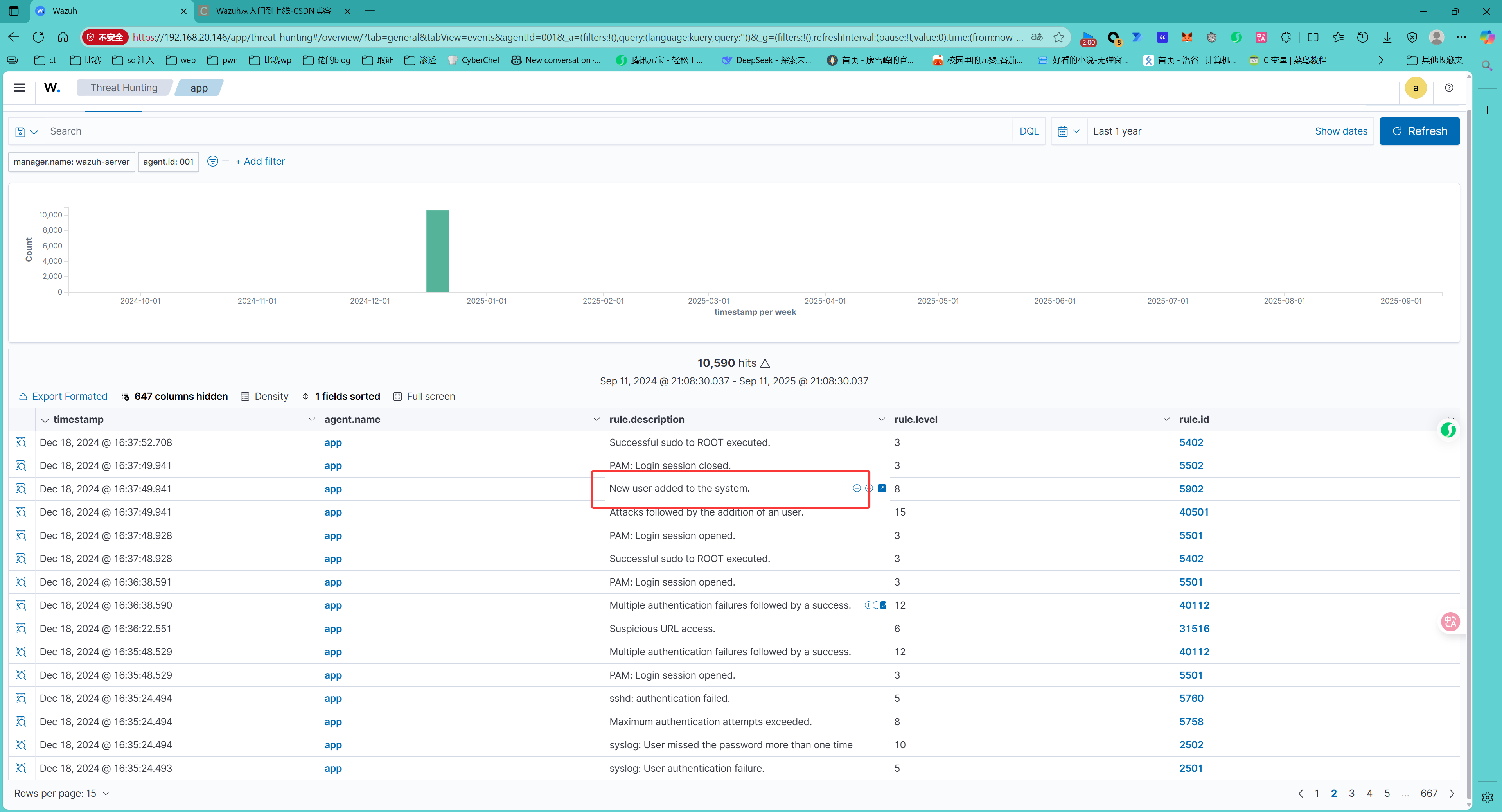

进入Threat Hunting看看

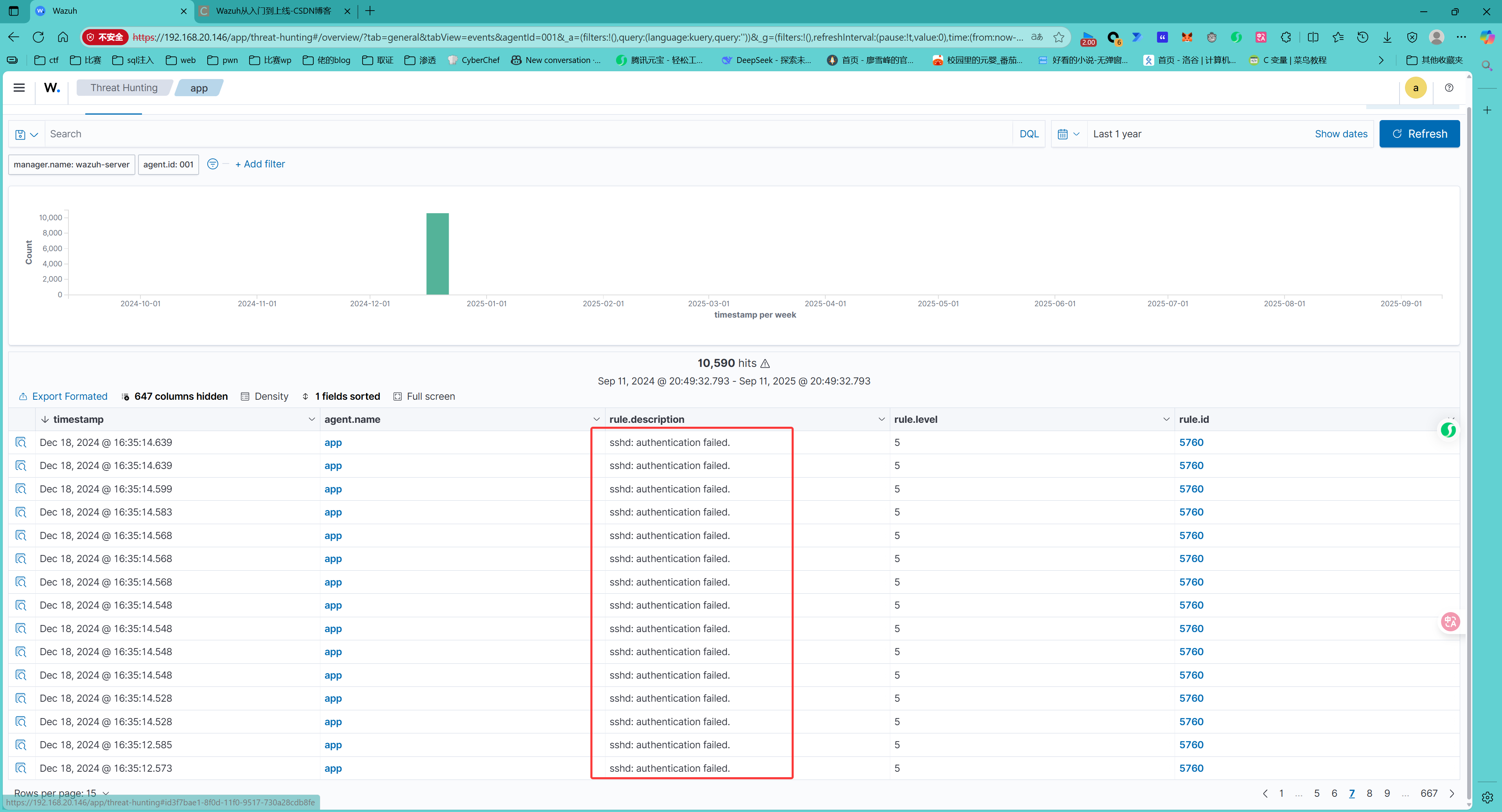

可以看到app有大量登录失败的记录

查看一下详细的日志

查看事件的详情,可以发现攻击者的ip

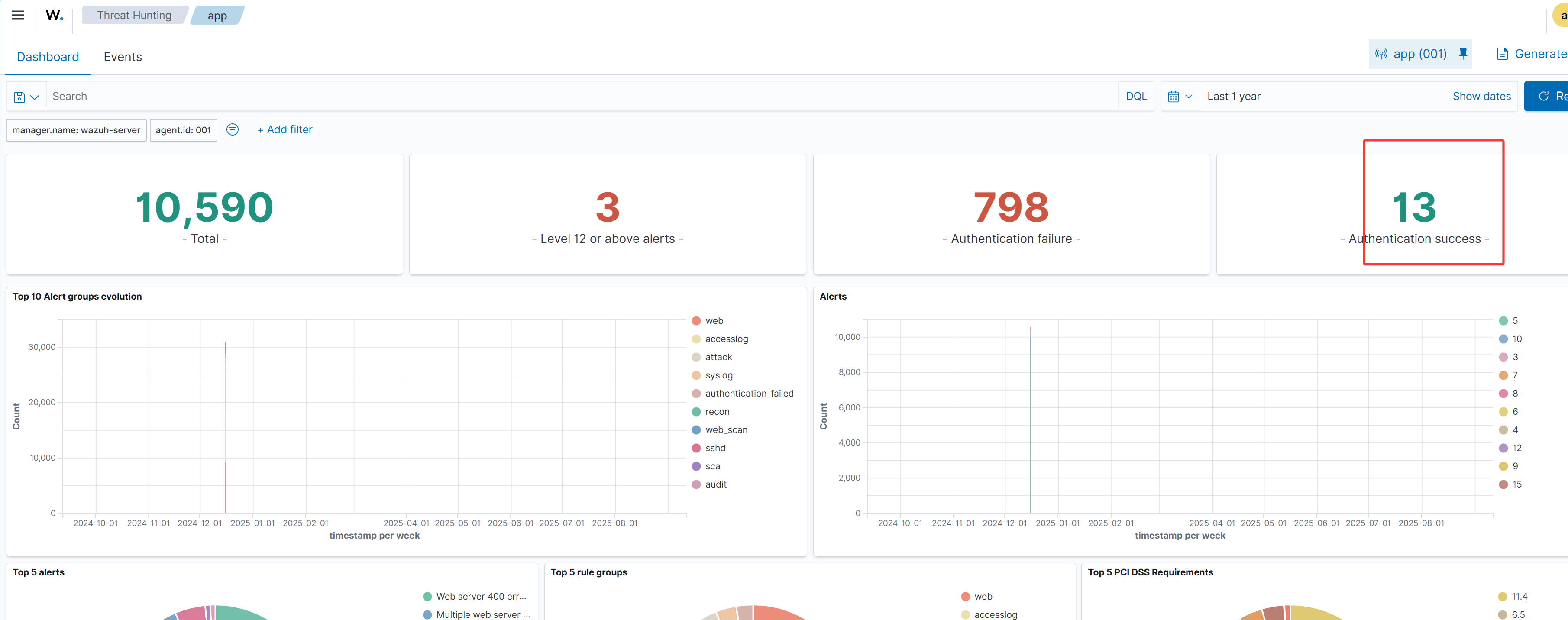

flag2:在攻击时间段一共有多少个终端会话登录成功

13

直接在之前的网站中看到有13次登录成功

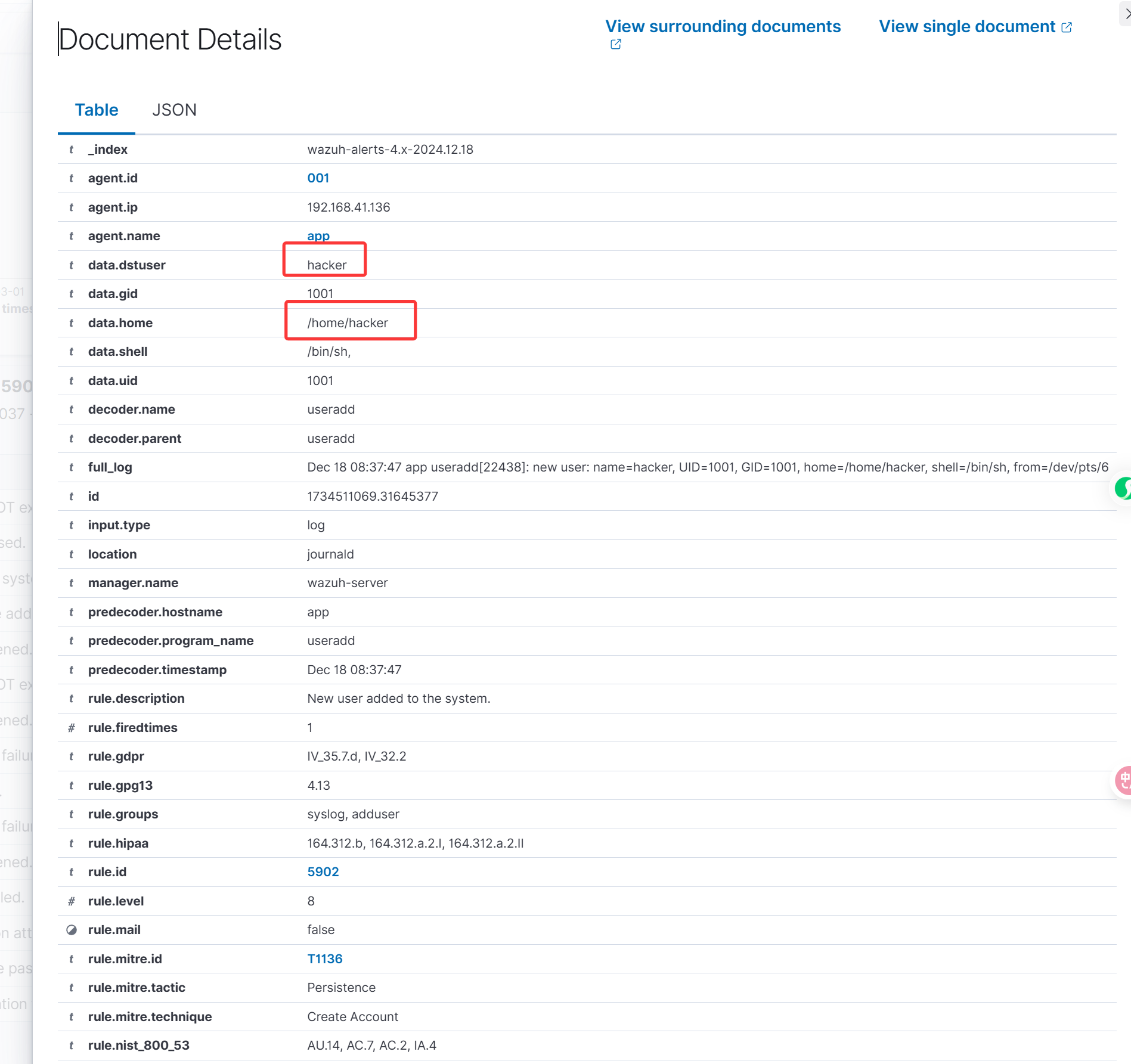

flag3:攻击者遗留的后门系统用户是什么

hacker

在日志中看到增加了用户的操作

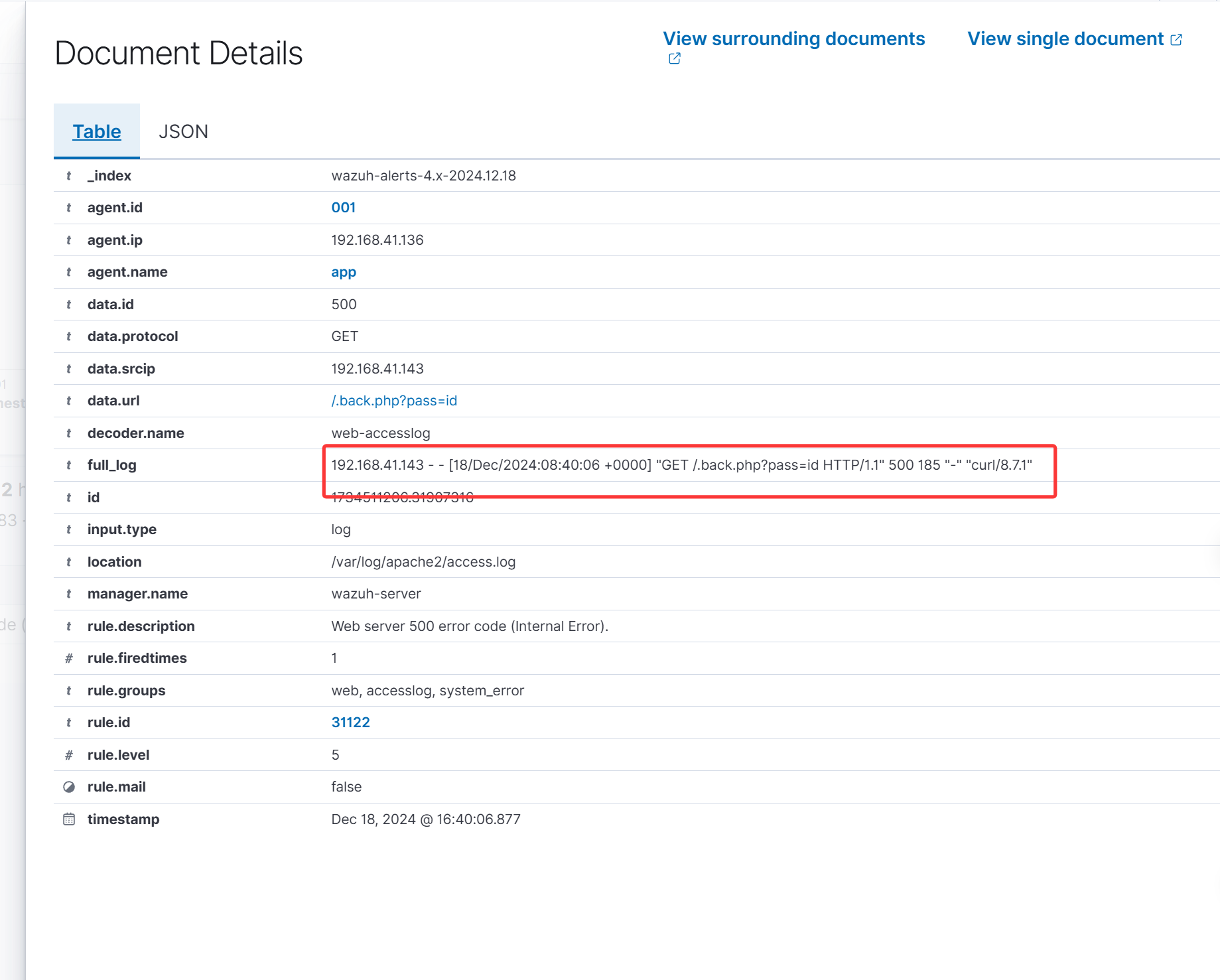

flag4:提交攻击者试图用命令行请求网页的完整url地址

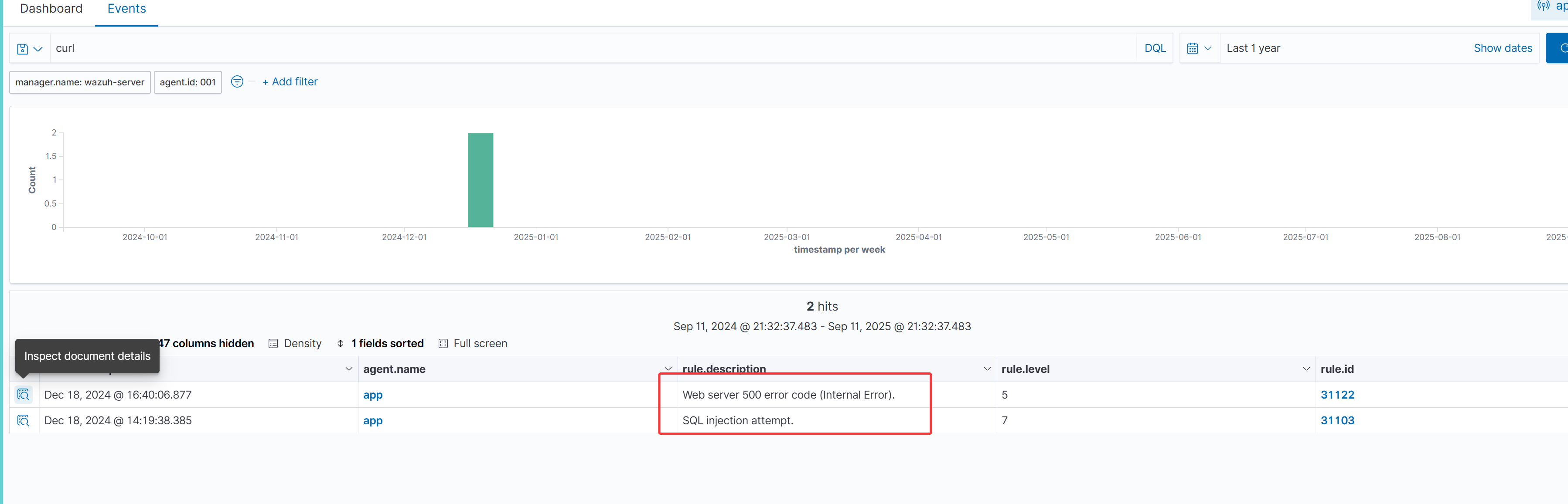

搜索curl

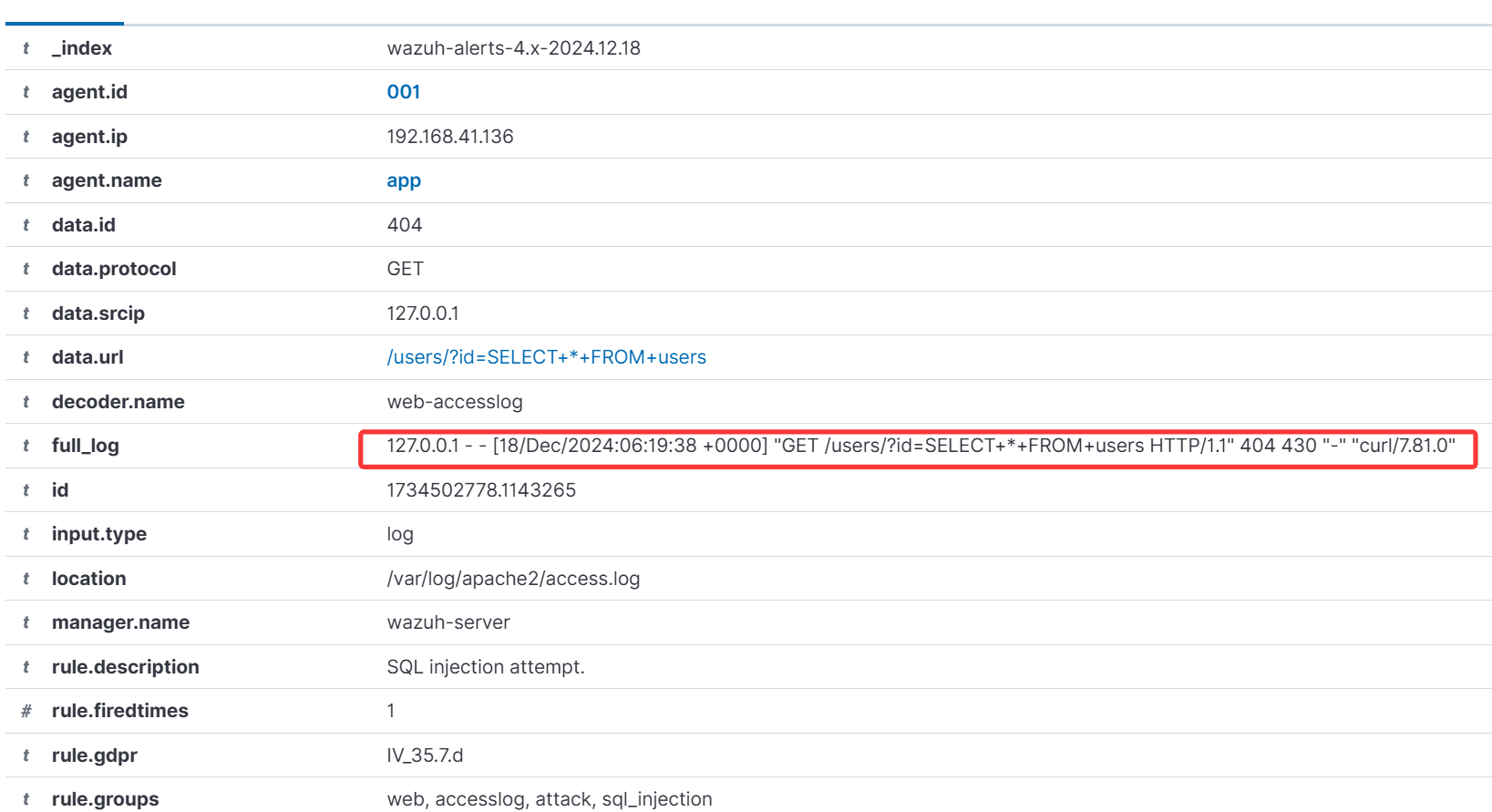

找到两个日志,其中一个日志看到143对136进行了类似sql注入的攻击

另一个是本机127.0.1进行的,排除

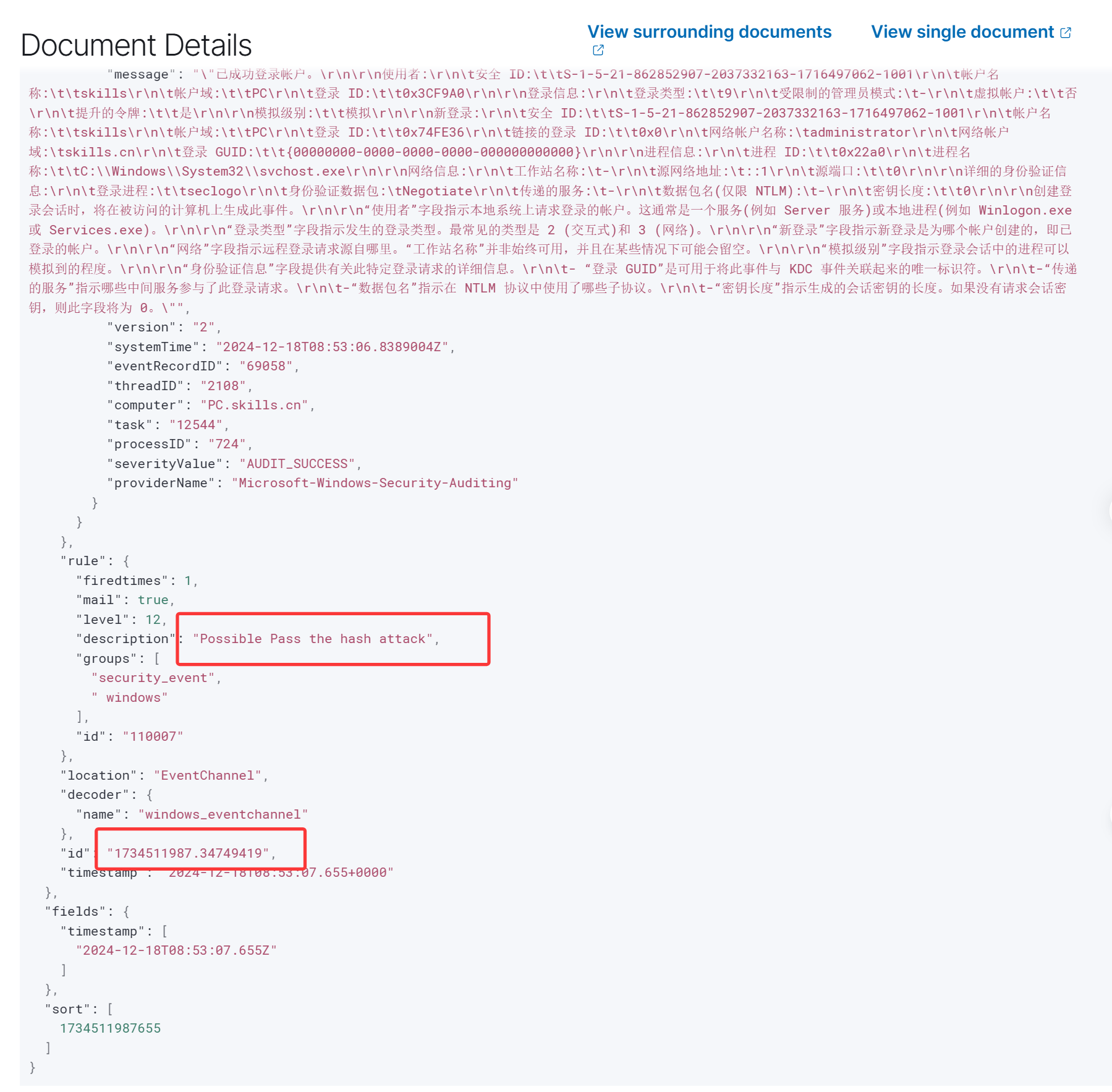

flag5:提交wazuh记录攻击者针对域进行哈希传递攻击时被记录的事件ID

1734511987.34749419

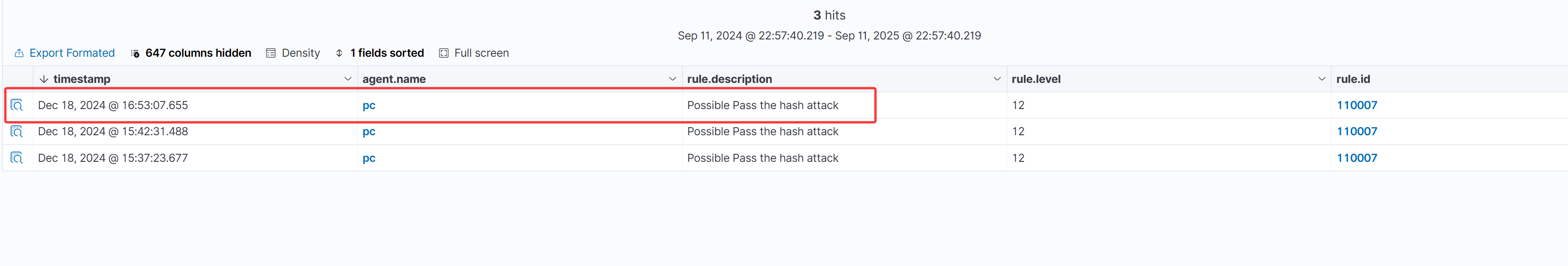

搜索Possible Pass the hash attack,查看最新的

flag6:提交攻击者对域攻击所使用的工具

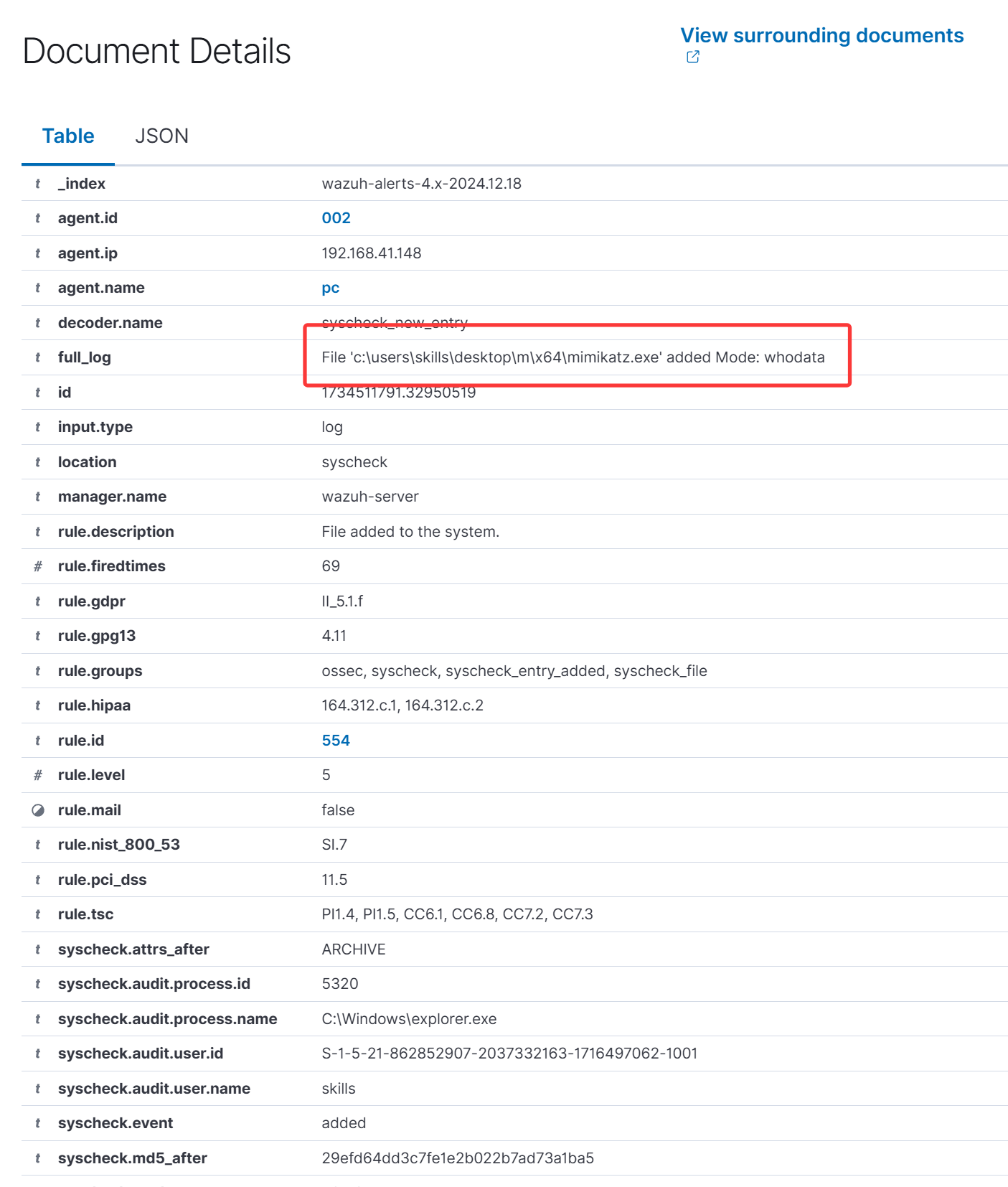

mimikatz

查到有mimikatz创建

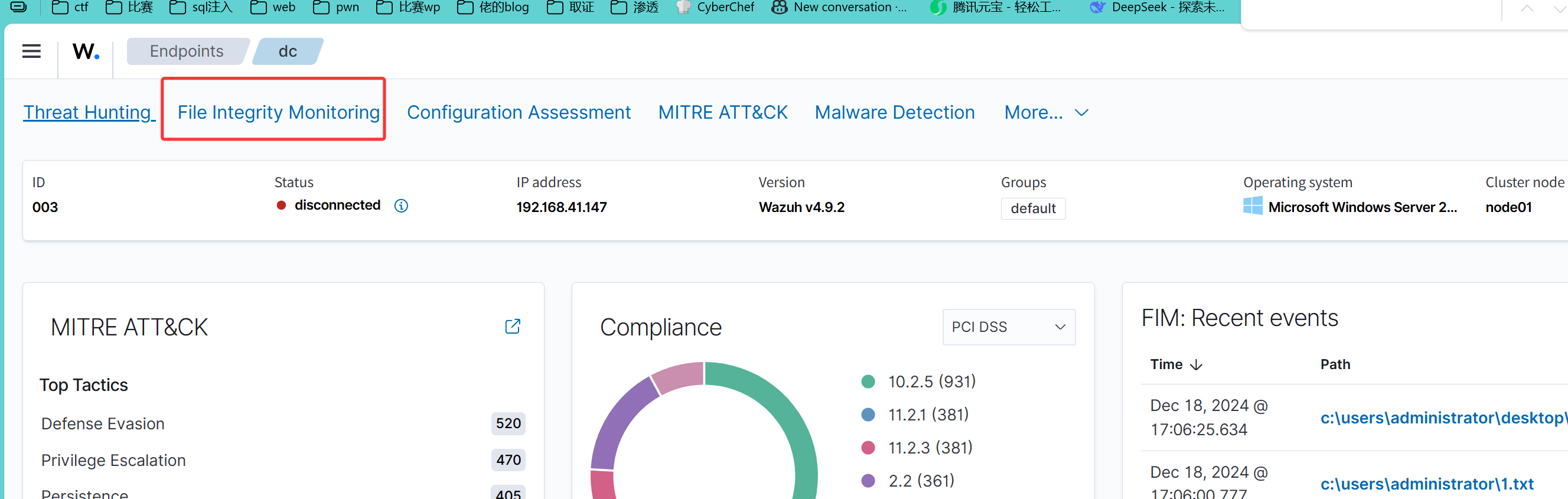

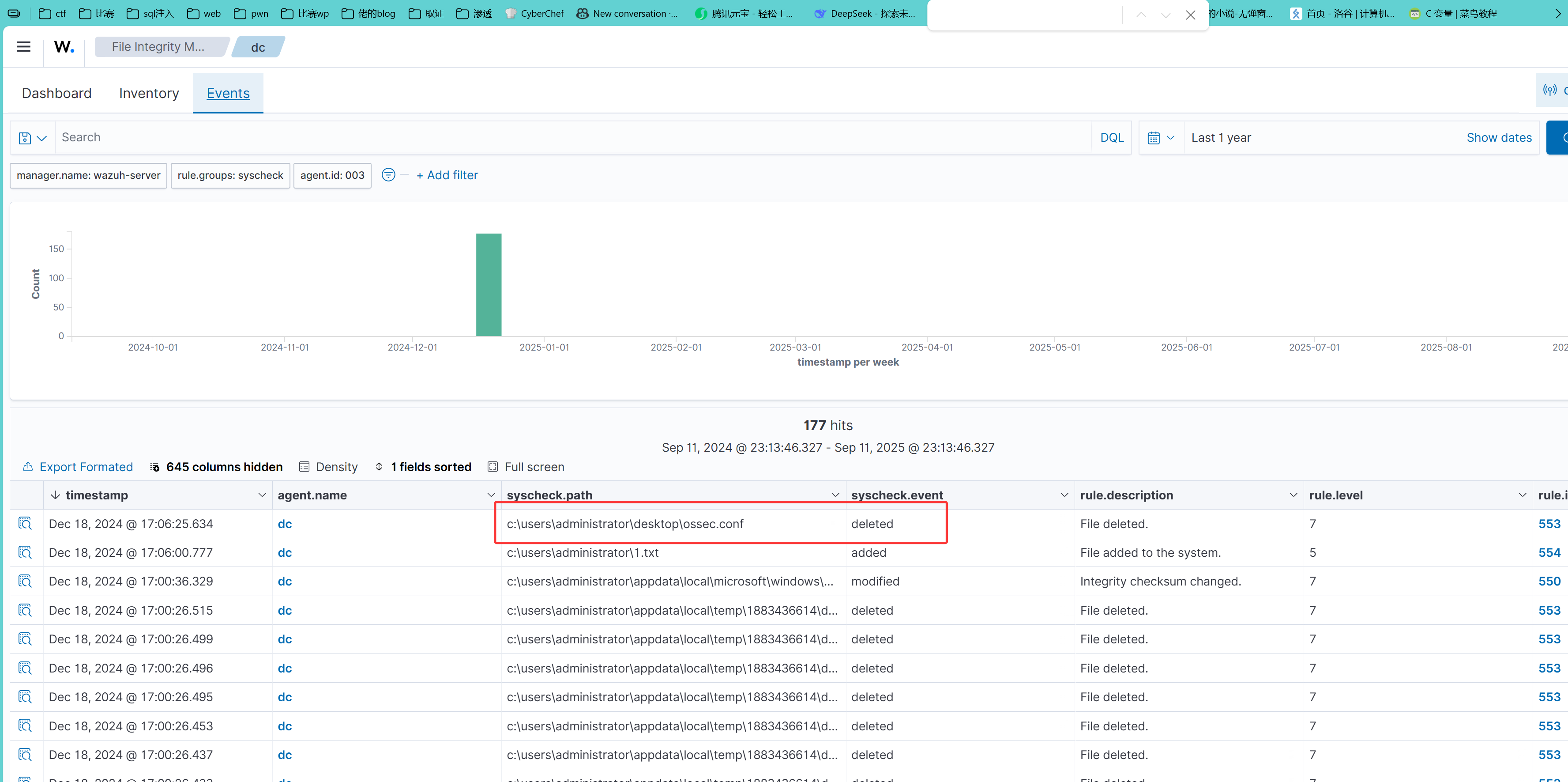

flag7:提交攻击者删除DC桌面上的文件名

c:\users\administrator\desktop\ossec.conf

直接看dc的删除文件日志

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来源 Sep's Blog!