SCU校赛—misc

从群里得知了,scu校赛的事情,可惜已经结束了,从aura那里拿到了misc的题,做做看。

[BOSS😱]Broken CentOS1000 pts

作者 @Aura

难度 BOSS

本题改编自真实事件。这是一个出现异常的CentOS,在登录系统时,无论用户名和密码是否正确,你都无法进入系统,请你通过技术手段,找到导致此问题的核心原因。答对全部问题可获得本题flag。

本题需要 nc 连接,如果出现乱码,请输入 chcp 65001

初始用户名和密码:

1 | root |

wp:

这题有点意思,尝试登录显示login incorrect

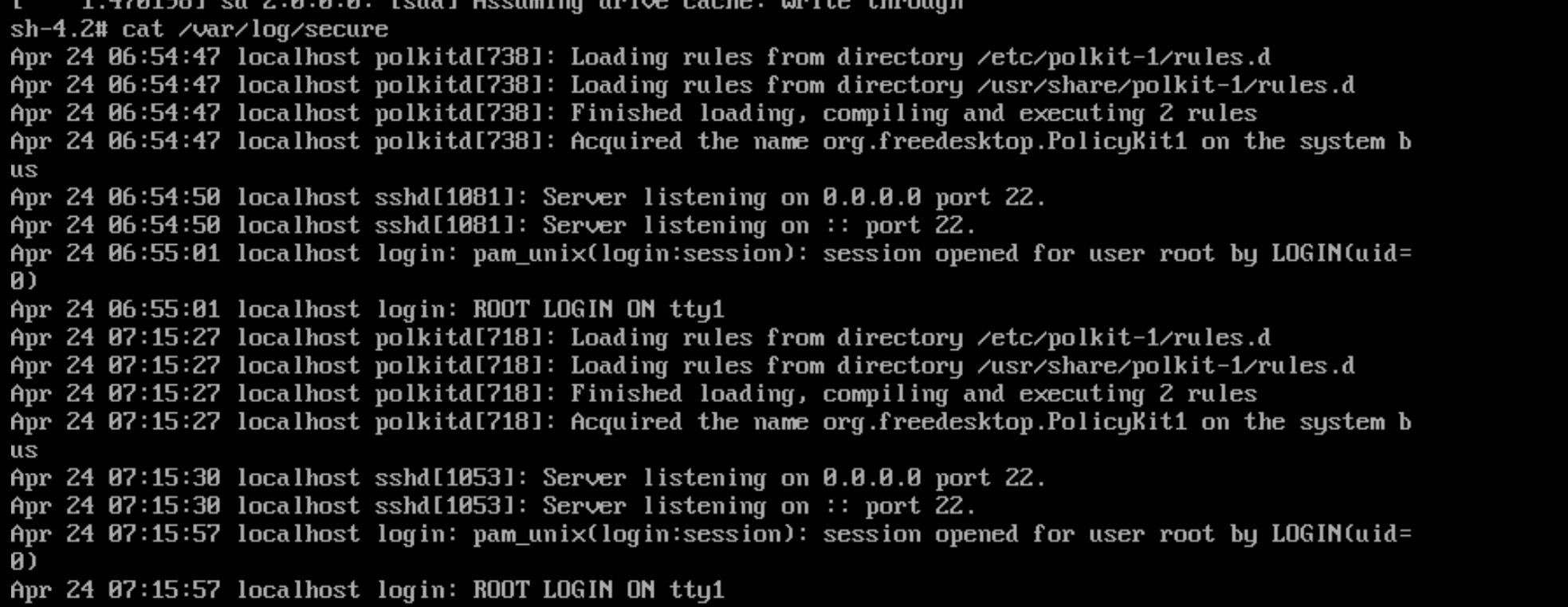

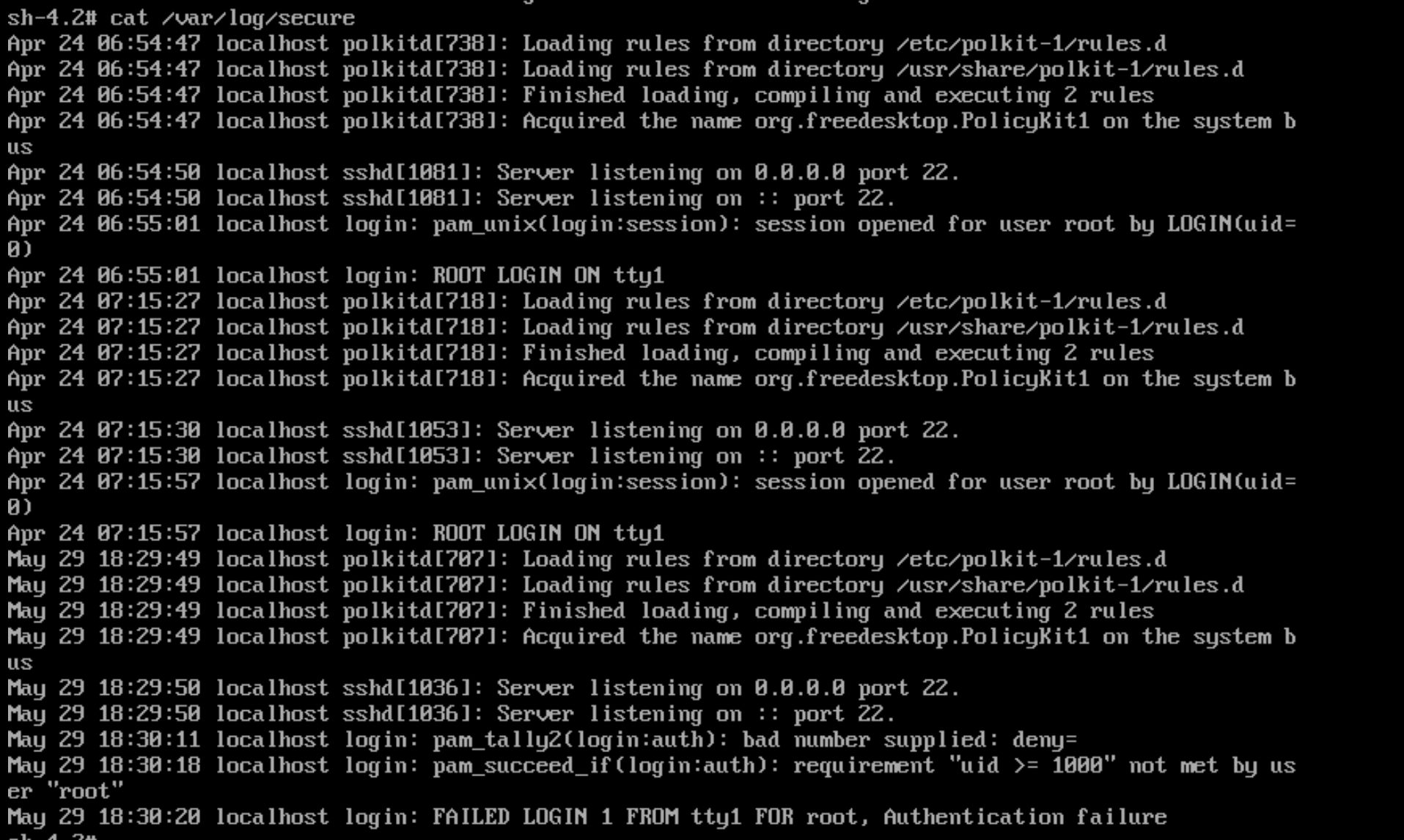

进入单用户模式,cat /var/log/secure查看登录记录,

可以看到我们没登录之前,是可以正常登录的,登录后

显示,pam_tally2(login:auth): bad number supplied: deny=和pam_succeed_if(login:auth): requirement "uid >= 1000" not met by user "root"

pam_tally2模块的配置有问题,可能deny参数没有正确设置,然后有pam_succeed_if(login:auth): requirement "uid >= 1000" not met by user "root",这表明PAM策略中有一条规则要求用户UID必须大于或等于1000才能登录,而root的UID是0,显然不符合这个条件,导致认证失败。

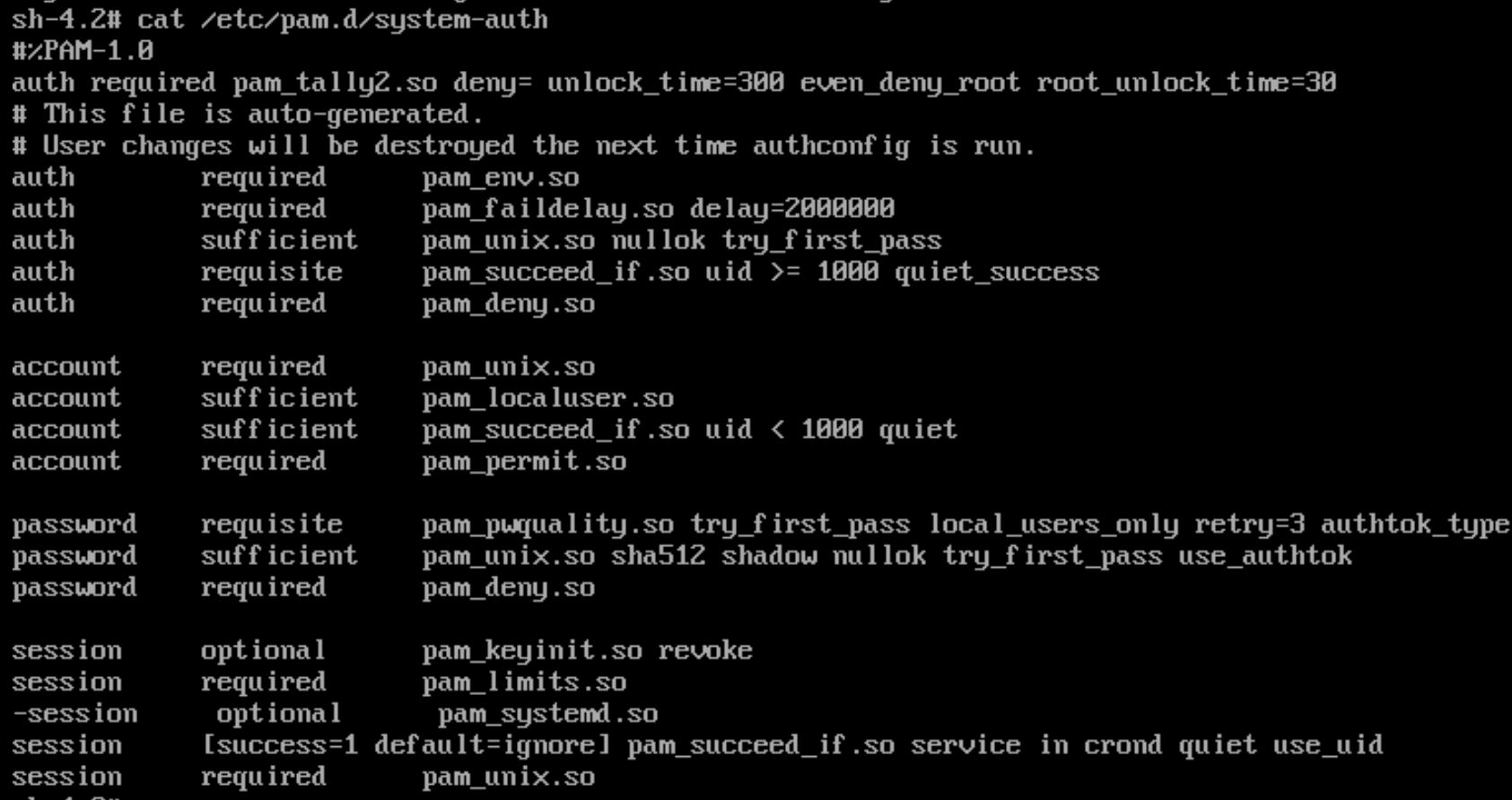

查看/etc/pam.d/login并没有什么东西,去查/etc/pam.d/system-auth发现问题

知道原因了。

[1] /root 目录中存放的 secret.txt 的内容是什么?(答案格式:123456)(直接去看就行了)

D0_Y0u_Know_7h3_R3ason_7h3_Sys73m_C4nn07_B3_L0gg3d_In?

[2] 导致 “无论用户名和密码是否正确,都无法进入系统” 此问题的核心文件是什么?提交该文件的绝对路径。(答案格式:/etc/passwd)

/etc/pam.d/system-auth

[3] 接上题,该文件中,什么参数导致了 “无论用户名和密码是否正确,都无法进入系统” ?(答案格式:pig)

deny

✅ 正确!

恭喜!你答对了所有问题,这是你的 flag 🚩 -> flag{64673f3e-d1d1-499f-927b-9aead77d59f3}

得到flag。

[Hard🫣]Narrow Escape1000 pts

作者 @Aura

难度 困难

2025年4月,某公安局接到李先生报案,声称自己的电脑被黑客攻击,警方立即调取了李先生的计算机镜像,请你协助警方展开分析。答对全部问题可获得本题flag。

本题需要 nc 连接,如果出现乱码,请输入 chcp 65001

wp:

仿真+取证大师

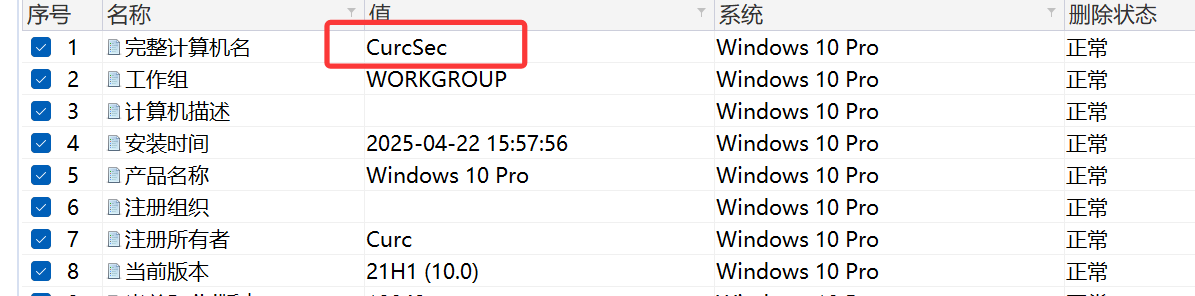

[1] 该计算机的设备名称是什么? (答案格式: MyComputer)

CurcSec

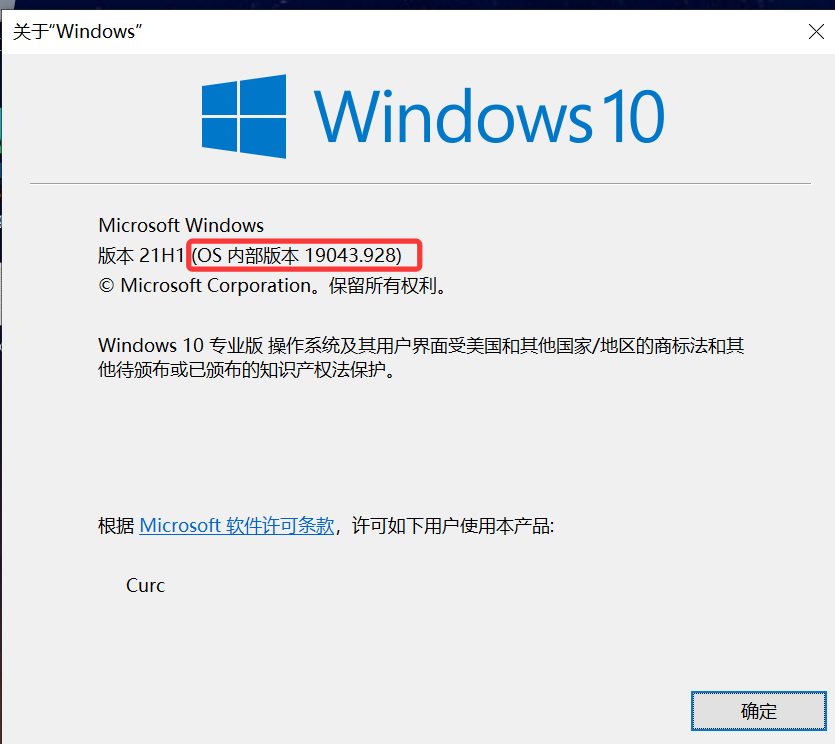

[2] 该计算机的操作系统内部版本号是什么? (答案格式: 12345.789)

19043.928

win+r,输入winver

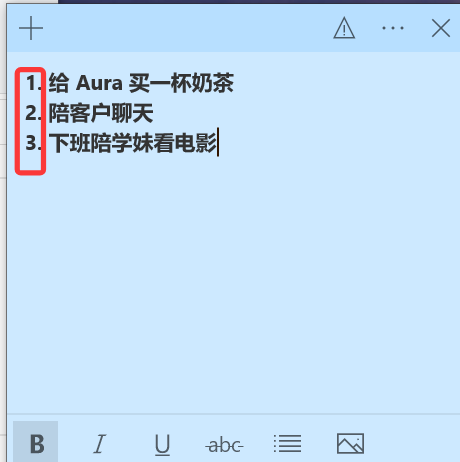

[3] 机主的便签里有几条待干?(答案格式: 1)

3

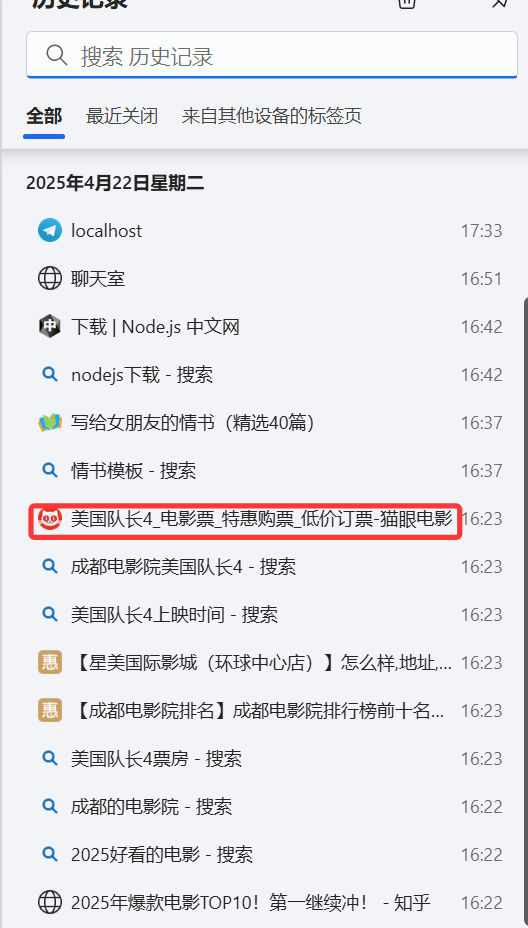

[4] 机主打算去看什么电影? (答案格式: 星际迷航7)

美国队长4

浏览器历史记录

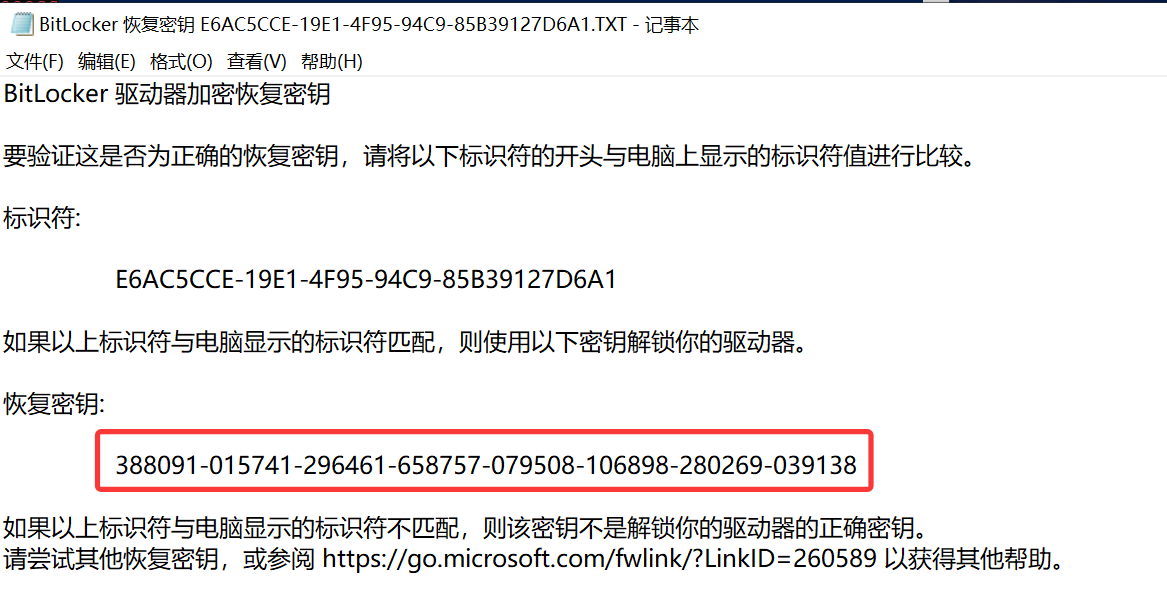

[5] 该计算机有一个分区被 BitLocker 加密了,其恢复密钥是什么? (答案格式: 123-123-123-123-123)

388091-015741-296461-658757-079508-106898-280269-039138

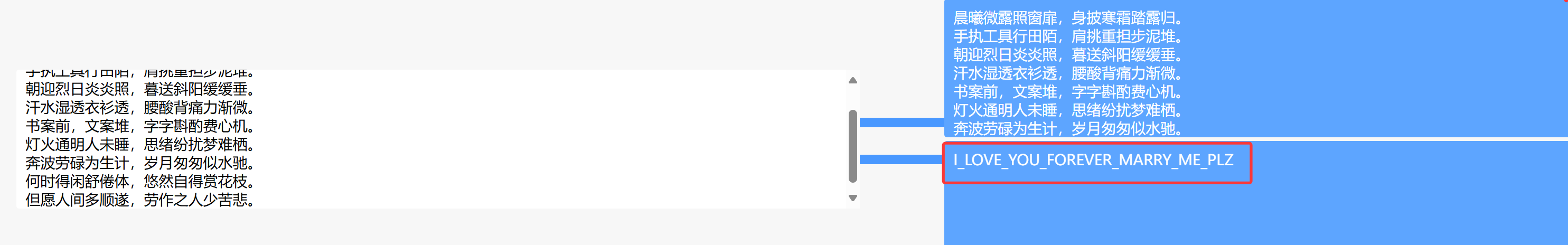

[6] “情书.txt” 中隐写的内容是什么? (答案格式: I_am_pig)

I_LOVE_YOU_FOREVER_MARRY_ME_PLZ

打开情书文件,010打开发现一堆不可见字符,猜测为0宽字符加密

在线网站解密Zero Width Lib

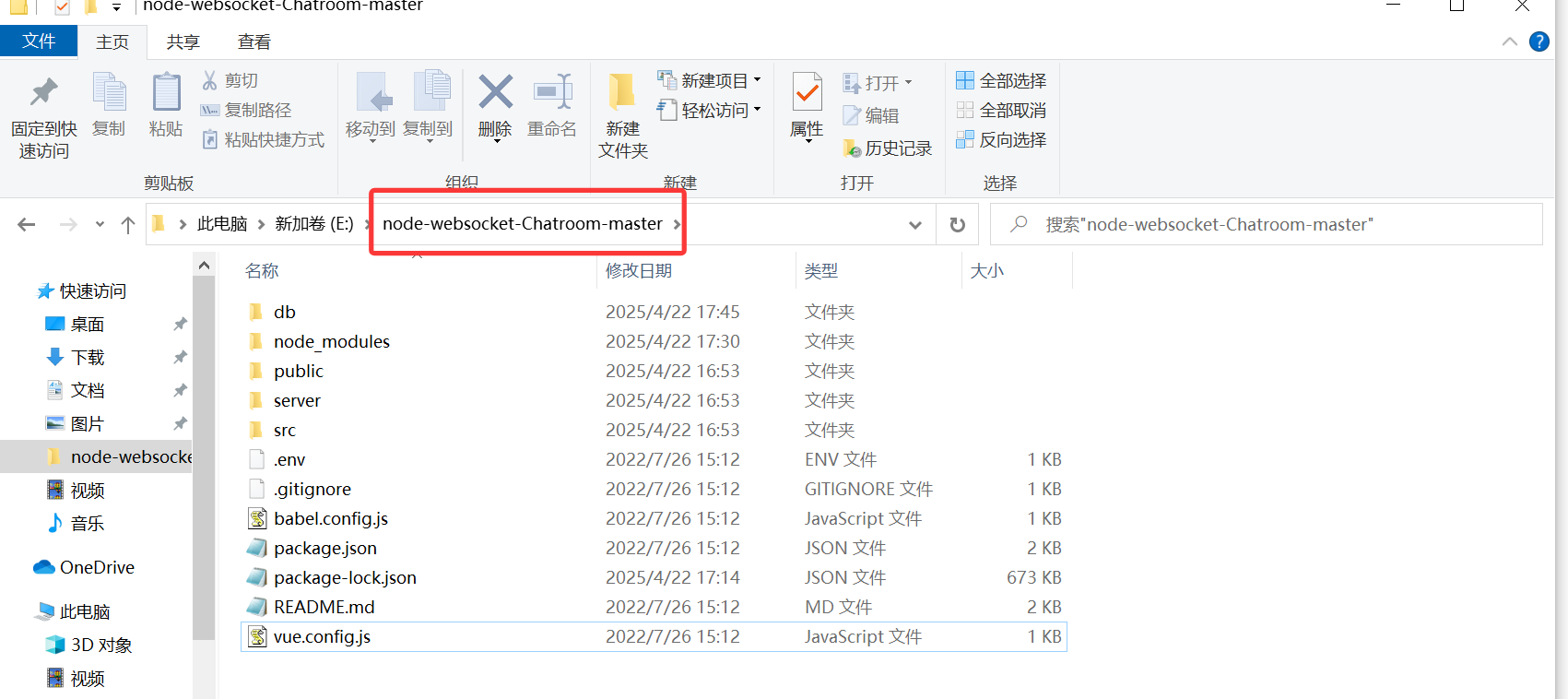

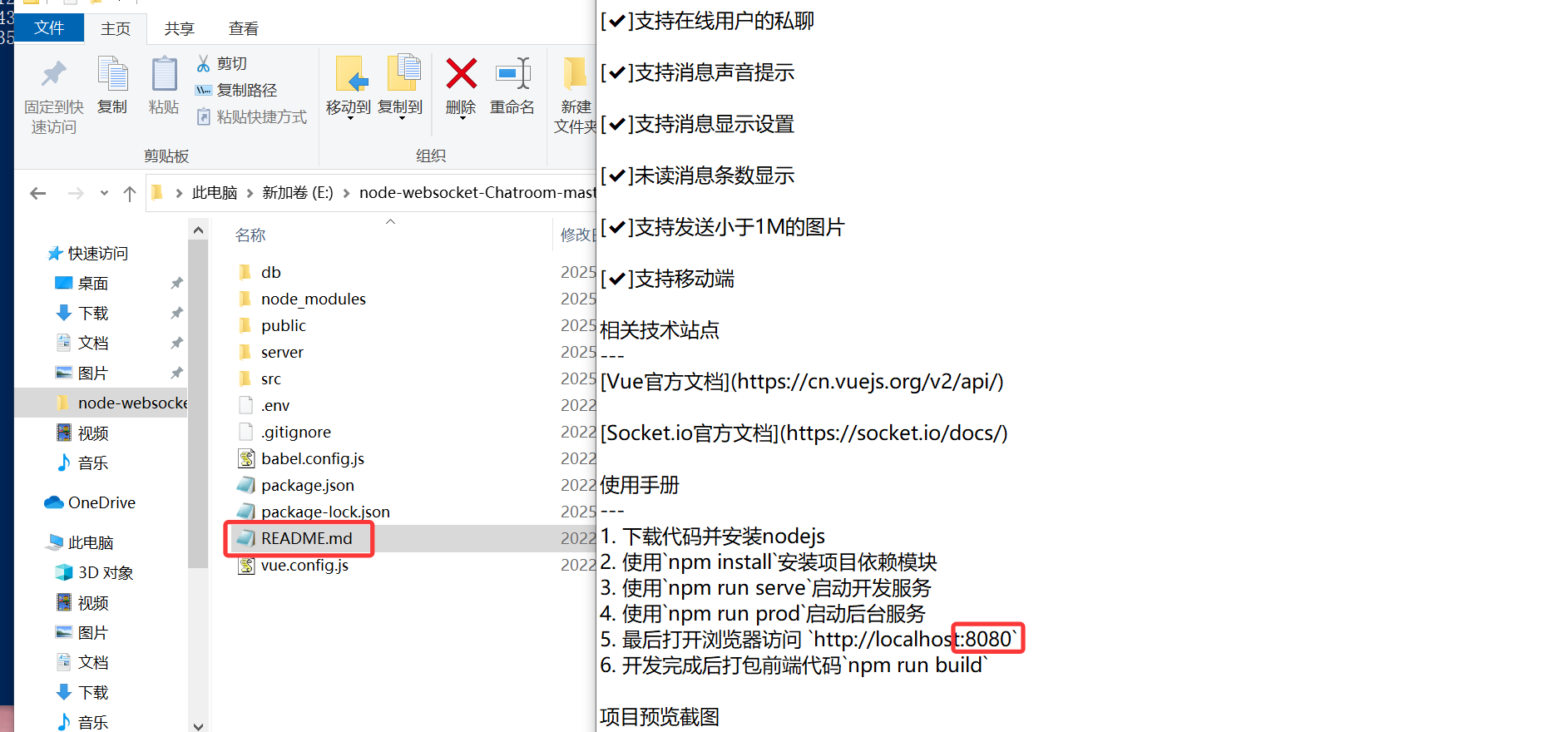

[7] 机主在本地部署了一个聊天室,该聊天室在 Github 上的项目名称是什么? (答案格式: My-Chat-Room)

node-websocket-Chatroom

[8] 该聊天室开放的端口是什么? (答案格式: 7777)

8080

[9] 群聊天室中一共有几个用户? 同名的算同一个用户。 (答案格式: 1)

3

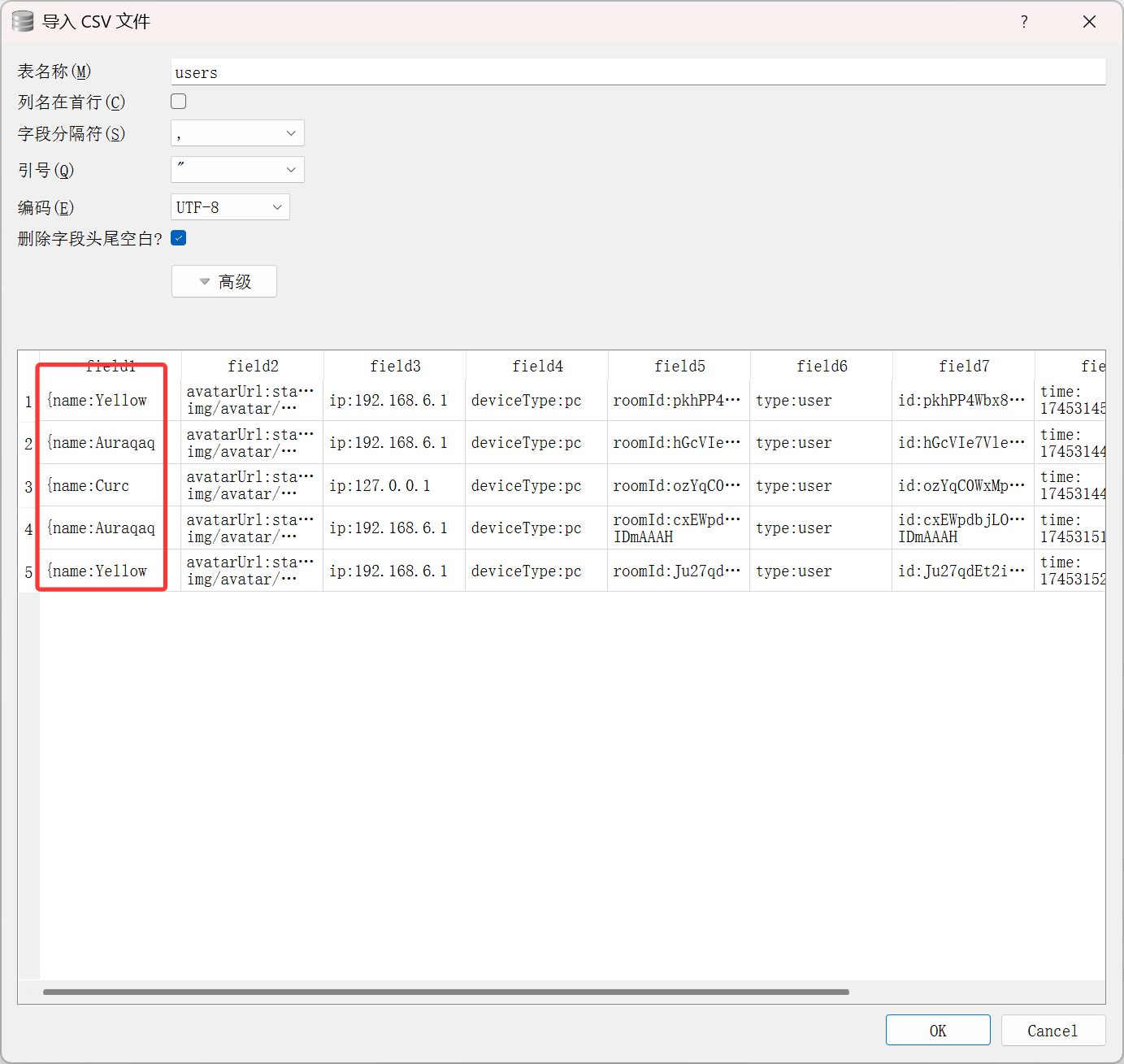

把项目文件夹中的db文件夹中的db文件导出来,一个user.db 和message.db。打开user.db

一共三个人

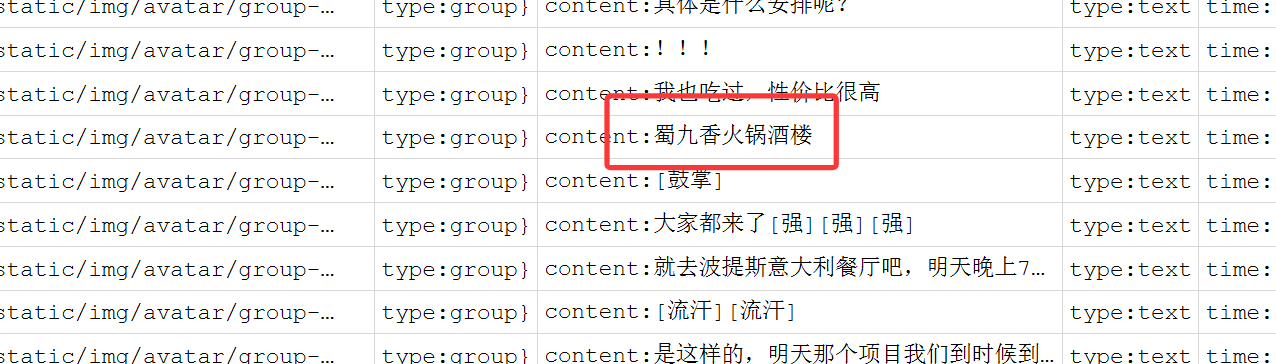

[10] 机主和客户约饭的饭店名称是什么? (答案格式: 海底捞)

蜀九香火锅酒楼

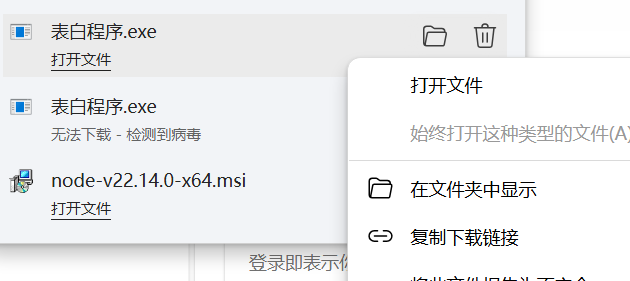

[11] 机主下载了一个程序,下载该程序的链接是什么? (答案格式: http://aaa.com/中文.zip)

解url编码

[12] 下载的程序的 MD5 是什么? 字母全部大写。 (答案格式: E10ADC3949BA59ABBE56E057F20F883E)

53162D0A3103AA3E54AFD2F93BCA7FEF

md5一下,把小写变成大写就行了。

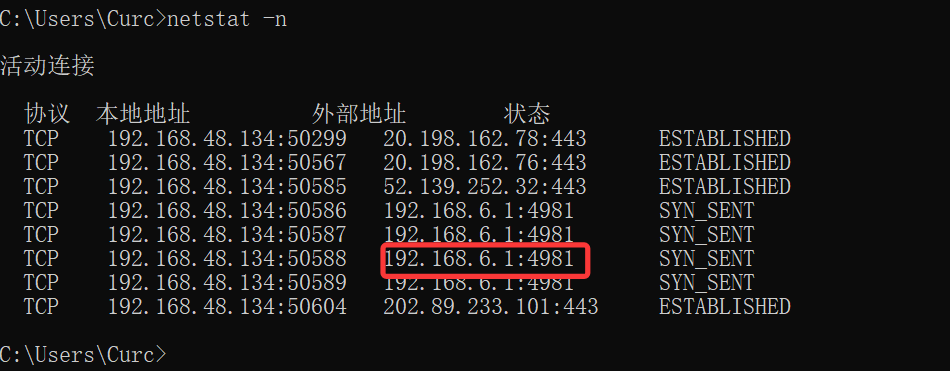

[13] 该程序的恶意反连IP和端口是多少? (答案格式: 127.0.0.1:4444)

192.168.6.1:4981

✅ 正确!

netstat -n看一下,发现发送syn的,猜测是

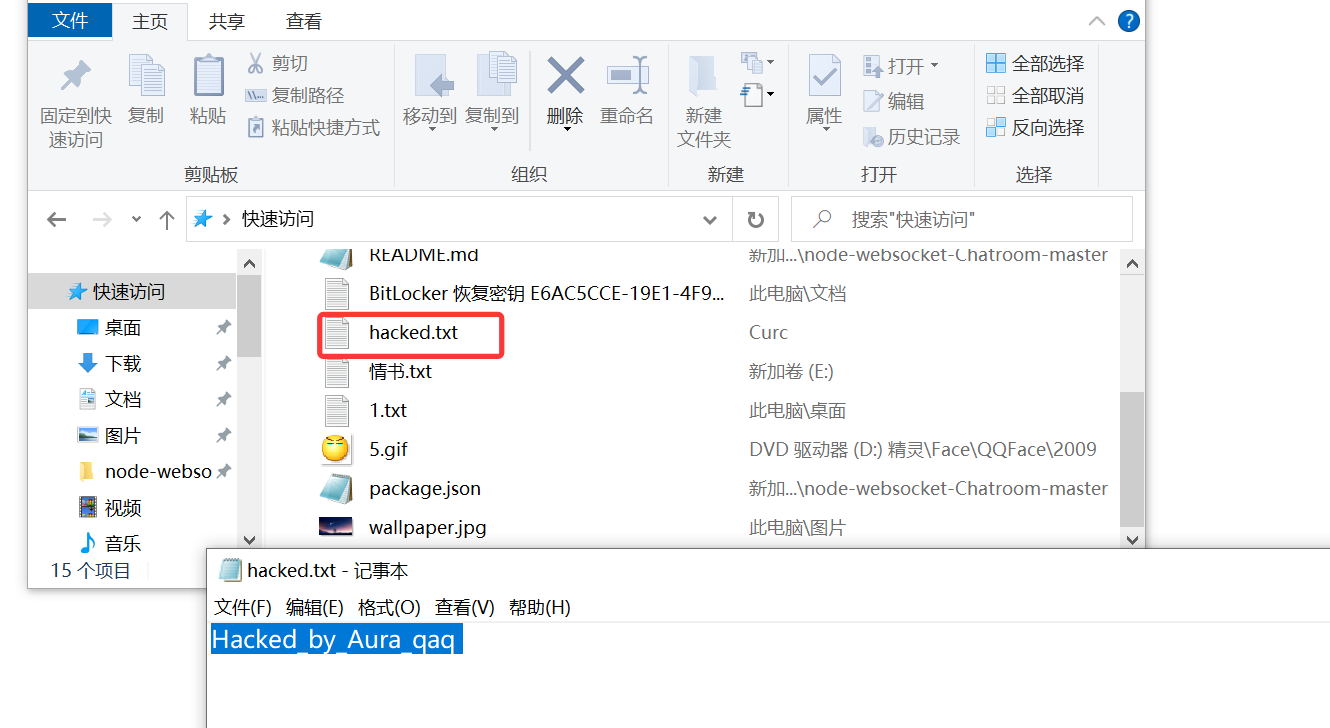

[14] 攻击者在某个目录下面留下了一个文件,该文件的内容是什么?去掉空格。 (答案格式: Ha_Ha_Ha)

Hacked_by_Aura_qaq

✅ 正确!

恭喜!你答对了所有问题,这是你的 flag 🚩 -> flag{7596ed8d-9f13-48c4-86ee-0c5b27bbb413}

额外说一句,其他题用到的:

RDPCACHE取证

python bmc-tools.py -s "D:\Desktop\CTF_study\qz\22.bin" -d D:\Desktop\CTF_study\qz\ss

完结撒花,aura佬出的misc很好,爆赞