2024FIC-复现

[案件背景]

2024年4月,卢某报案至警方,声称自己疑似遭受了“杀猪盘”诈骗,大量钱财被骗走。卢某透露,在与某公司交流过程中结识了员工李某。李某私下诱导卢某参与赌博游戏,起初资金出入均属正常。但随后,李某称赌博平台为提升安全性,更换了地址和玩法,转为通过群聊抢红包形式进行赌博。随着赌资不断增加,卢某投入巨额资金后,发现无法再访问该网站,同时李某也失去联系,卢某遂意识到自己被骗。

在经济压力下,卢某选择报警,并承认参与赌博活动,愿意承担相应法律后果。警方依据卢某提供的线索和手机数据,迅速锁定犯罪团伙,并在一藏匿地点成功抓获犯罪嫌疑人李某和赵某。警方对嫌疑人持有的物品进行了证据固定:李某手机被标记为检材1,窝点内服务器为检材2,赵某使用的计算机为检材3。

接下来,请取证工作者根据案情和这些检材进行深入分析,并解答后续问题。

手机取证

1

1 | 1、嫌疑人李某的手机型号是? |

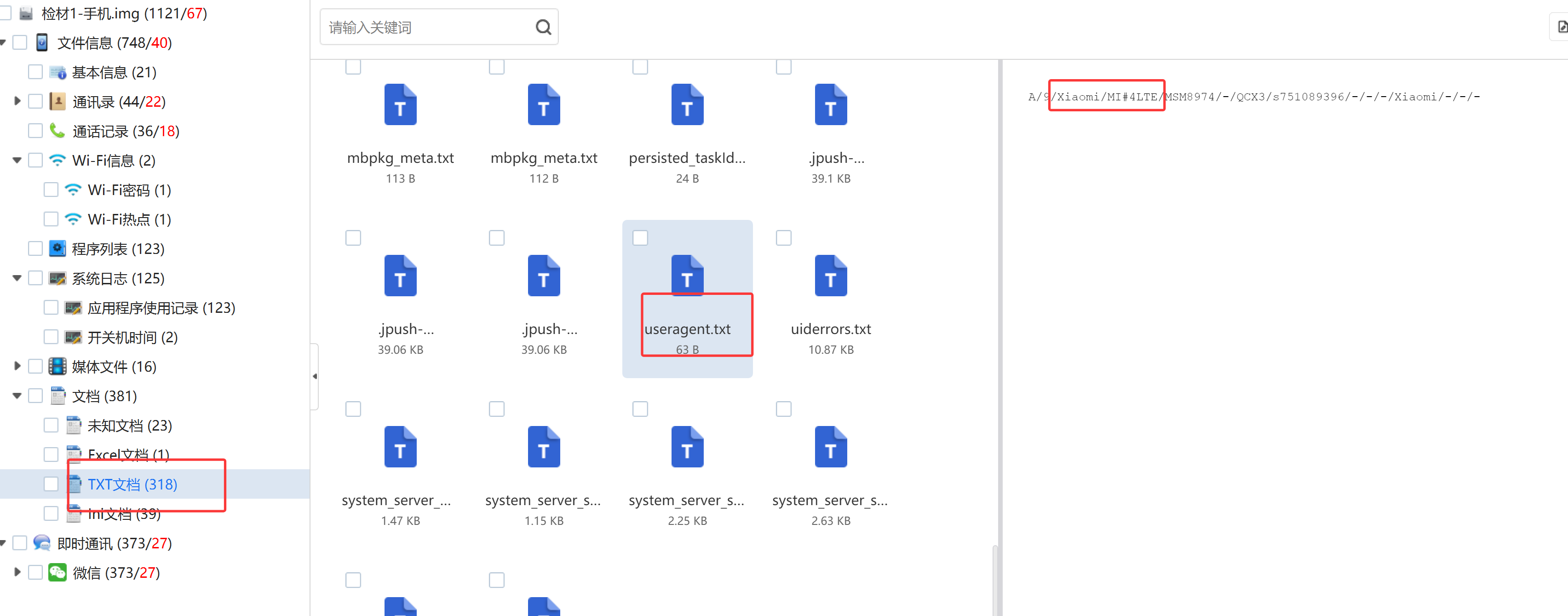

设备信息中没有找到,去翻找文件,在useragent中发现

B

2

1 | 2、嫌疑人李某是否可能有平板电脑设备,如有该设备型号是? |

在wifi信息中发现,有个平板的wifi

D

3

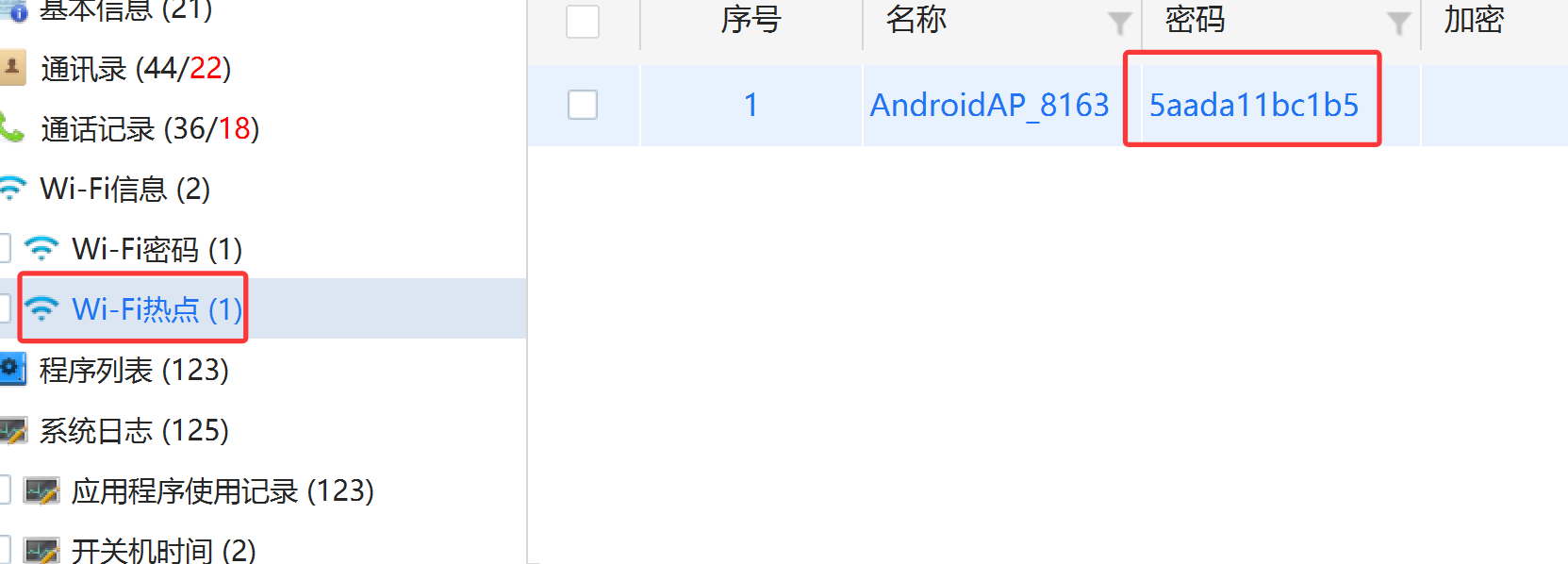

1 | 3、嫌疑人李某手机开启热点设置的密码是? |

4

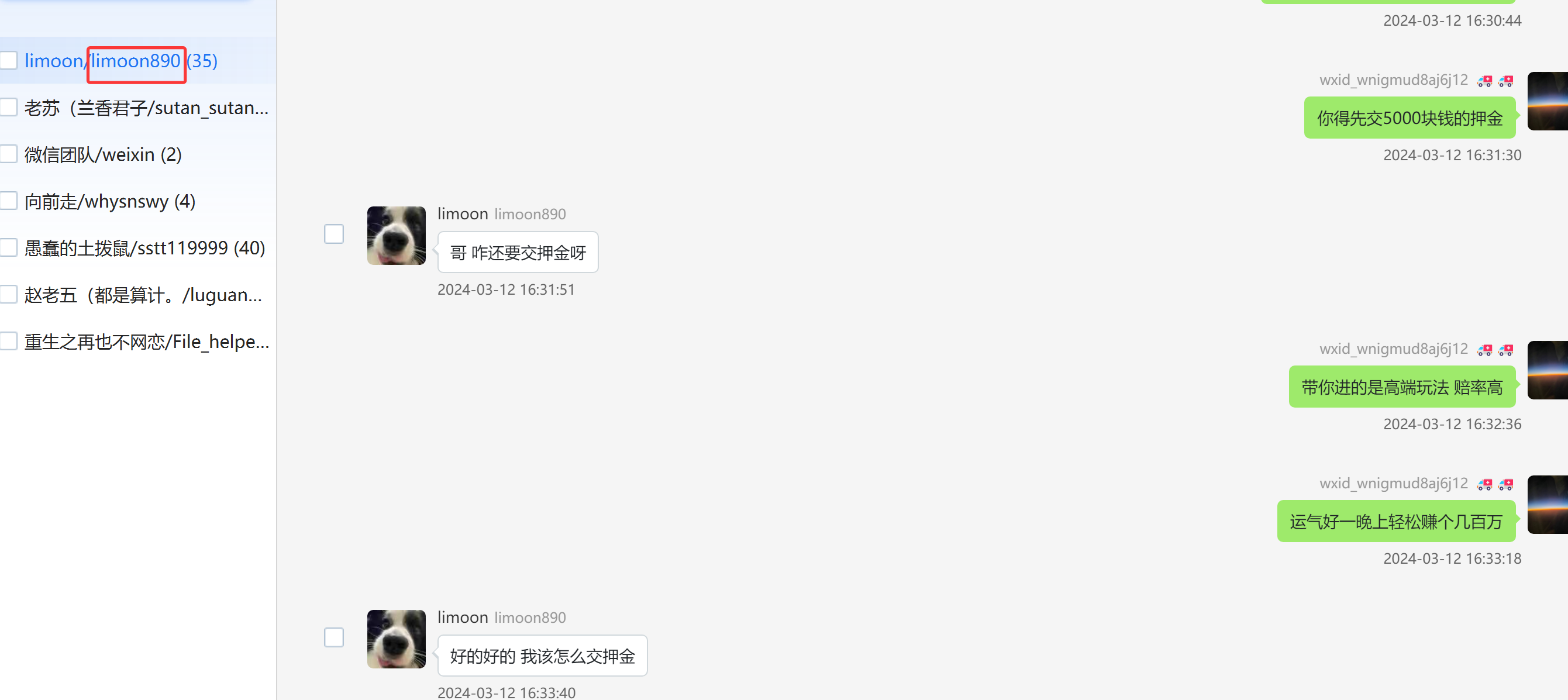

1 | 4、嫌疑人李某的微信内部ID是? |

1 | wxid_wnigmud8aj6j12 |

5

1 | 嫌疑人李某发送给技术人员的网站源码下载地址是什么? |

新佛曰已死,无法复现了,把其他wp的过来

1 | http://www.honglian7001.com/down |

6

1 | 6、受害者微信用户ID是? |

1 | limoon890 |

7 *

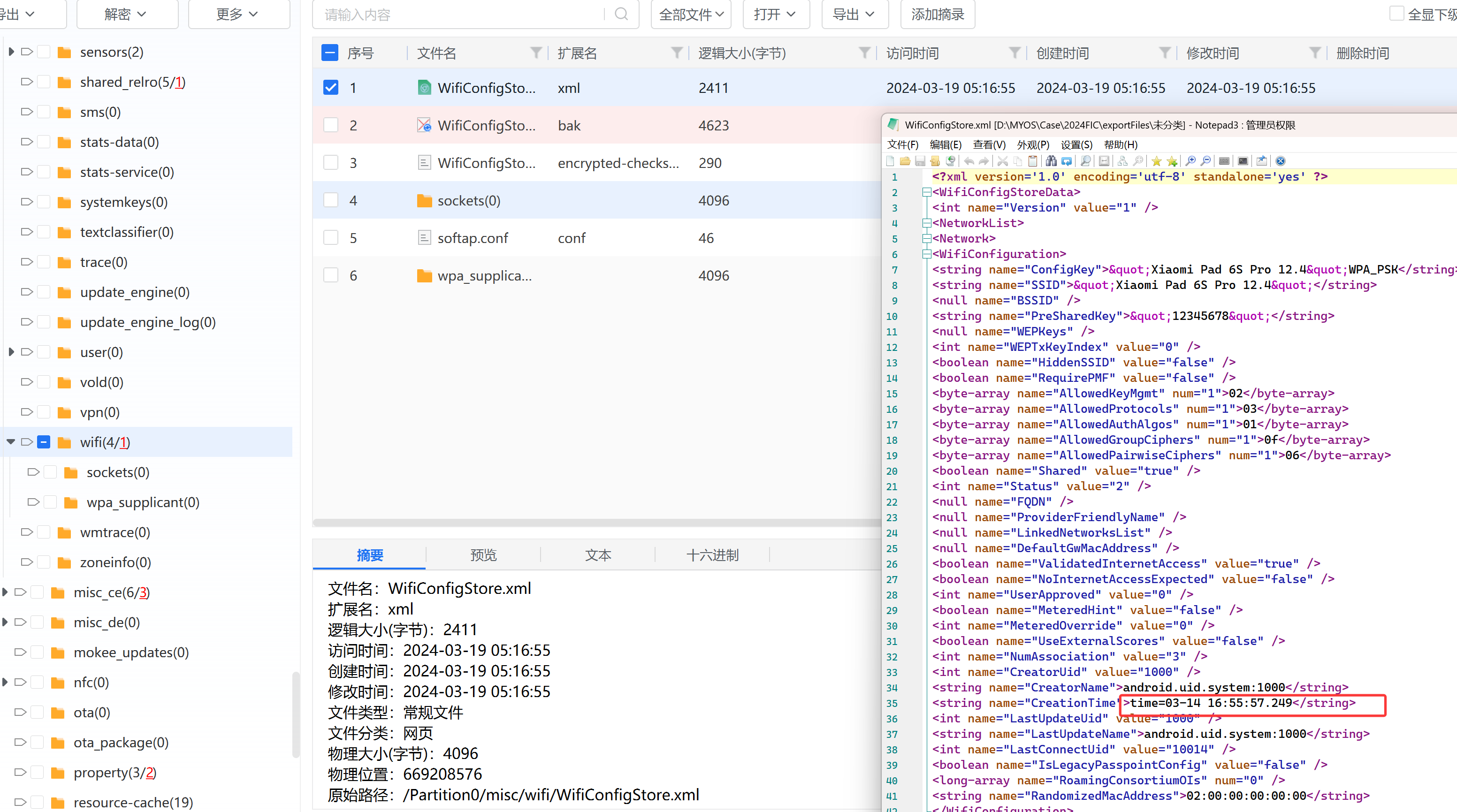

1 | 7、嫌疑人李某第一次连接WIFI的时间是? |

安卓手机要 root 后才可以看到。

路径在 /data/misc/wifi/WifiConfigStore.xml

1 | B |

8

1 | 8、分析嫌疑人李某的社交习惯,哪一个时间段消息收发最活跃? |

额,估计统计一下,应该是C

C

9

1 | 9、请分析嫌疑人手机,该案件团伙中,还有一名重要参与者警方未抓获,该嫌疑人所使用的微信账号ID为? |

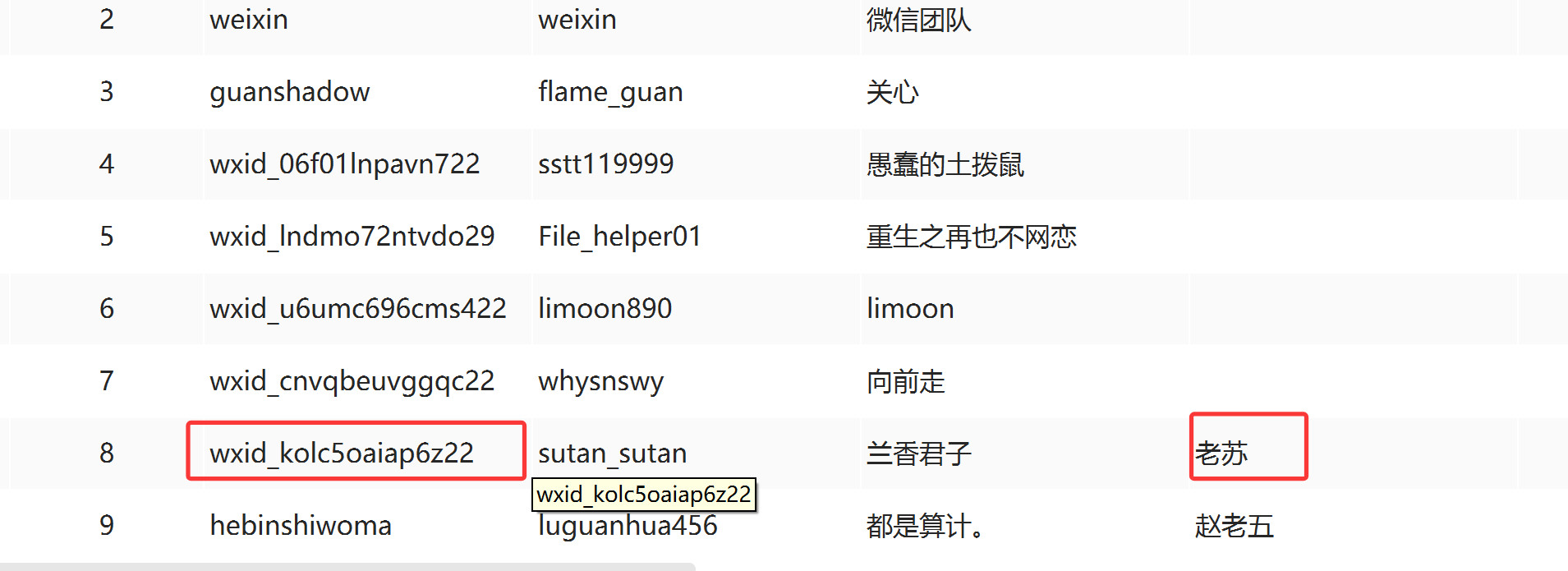

抓住了李某和赵某,看聊天记录发现,被称为老苏的还没抓住

去找找他的微信账号id

1 | wxid_kolc5oaiap6z22 |

10

1 | 10、请分析嫌疑人手机,嫌疑人老板组织人员参与赌博活动,所使用的国内访问入口地址为?[格式:127.0.0.1:8080/admin] |

1 | 192.168.110.110:8000/login |

服务器取证

1

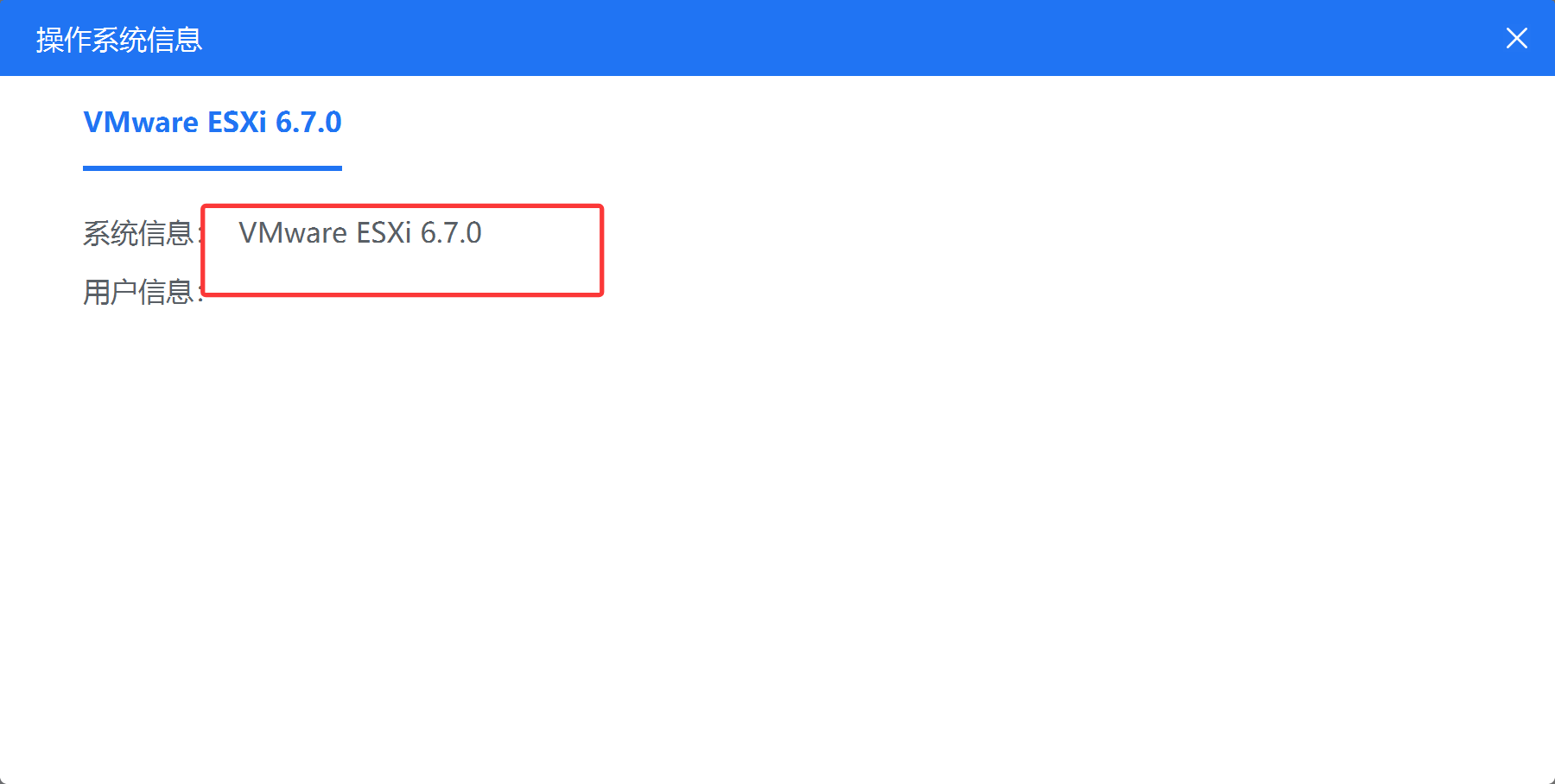

1 | ESXi服务器的ESXi版本为? |

1 | 6.7.0 |

2

1 | 请分析ESXi服务器,该系统的安装日期为: |

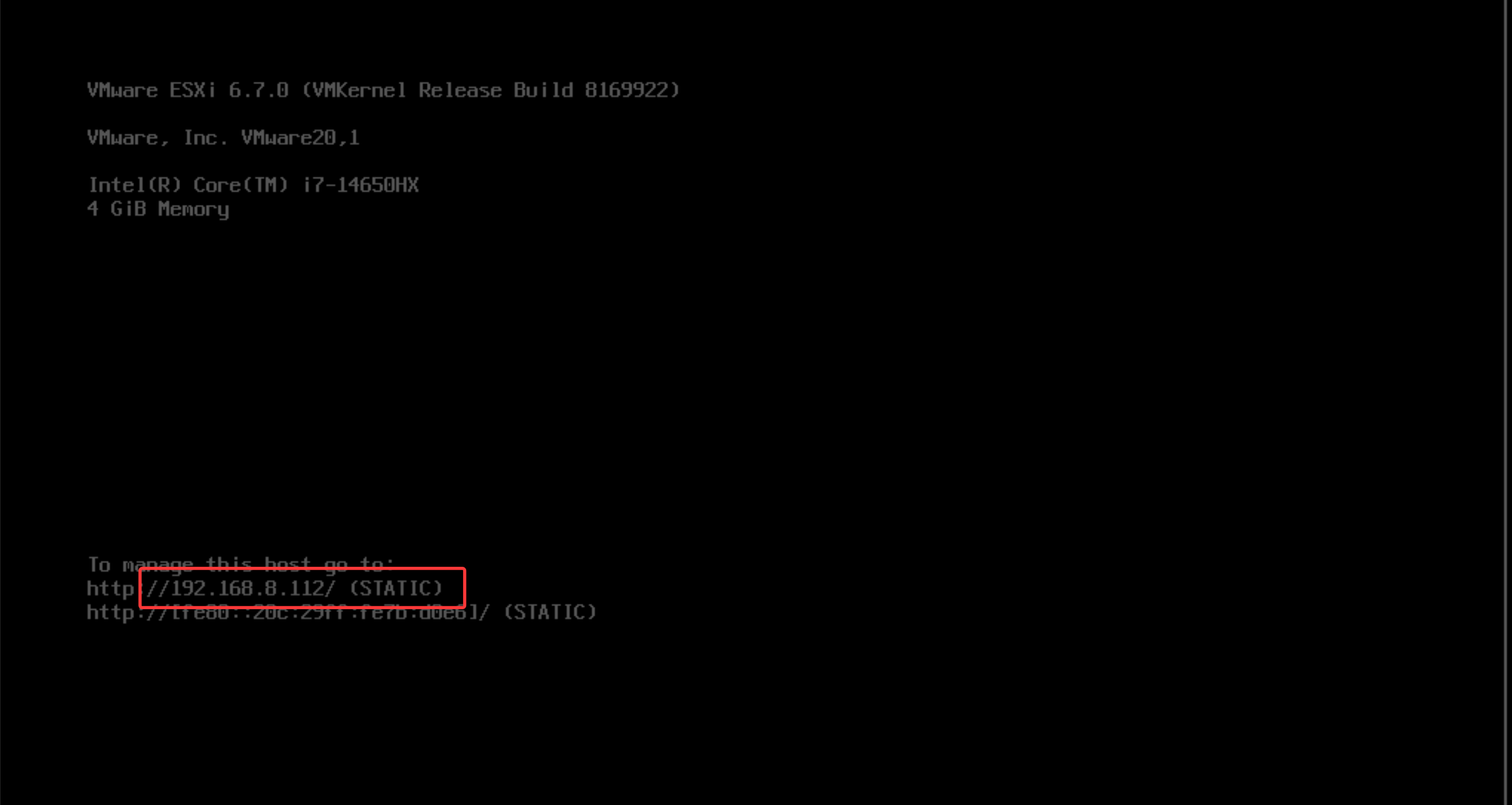

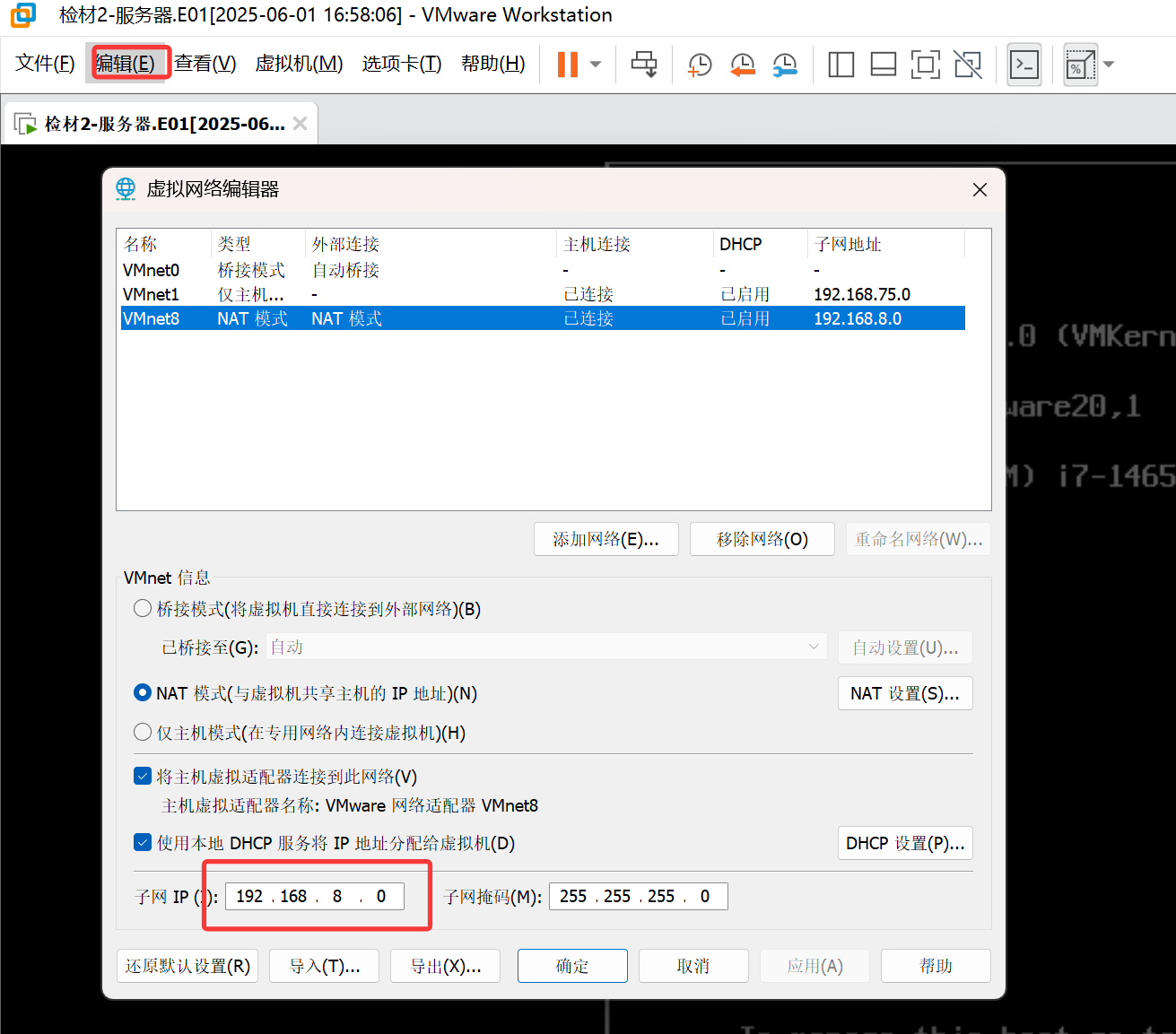

仿真完服务器后

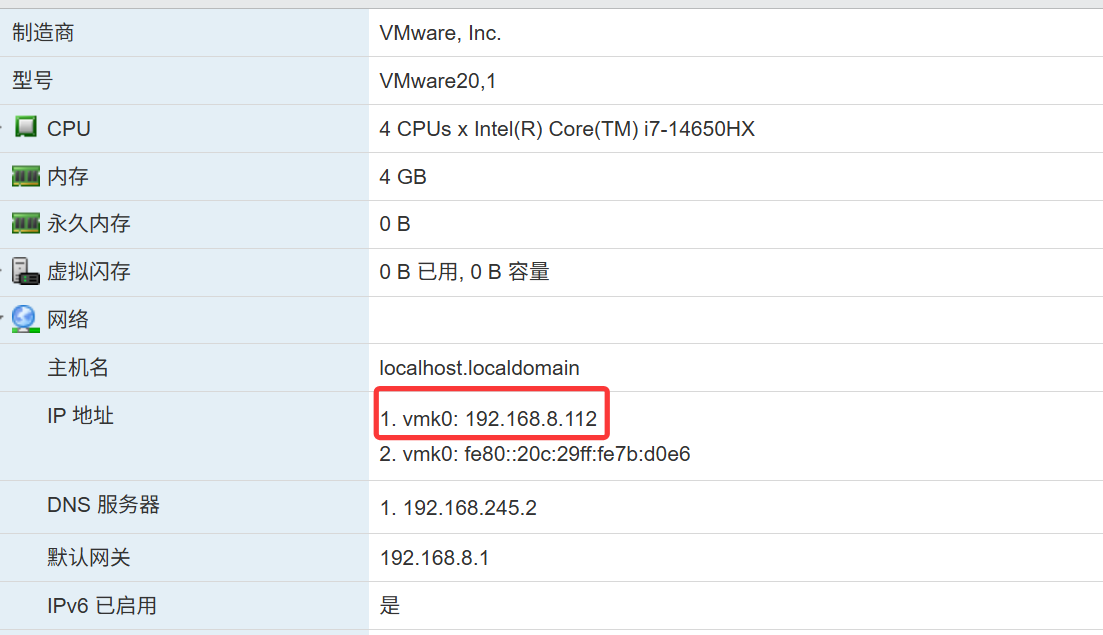

进入上述网站https://192.168.8.112,即可登录服务器,美亚仿真软件在仿真的时候绕过密码,linux默认位123456

首先需要在虚拟网络编辑器中改一下网段,以登录网站

改成和上图网站的一样即可

3

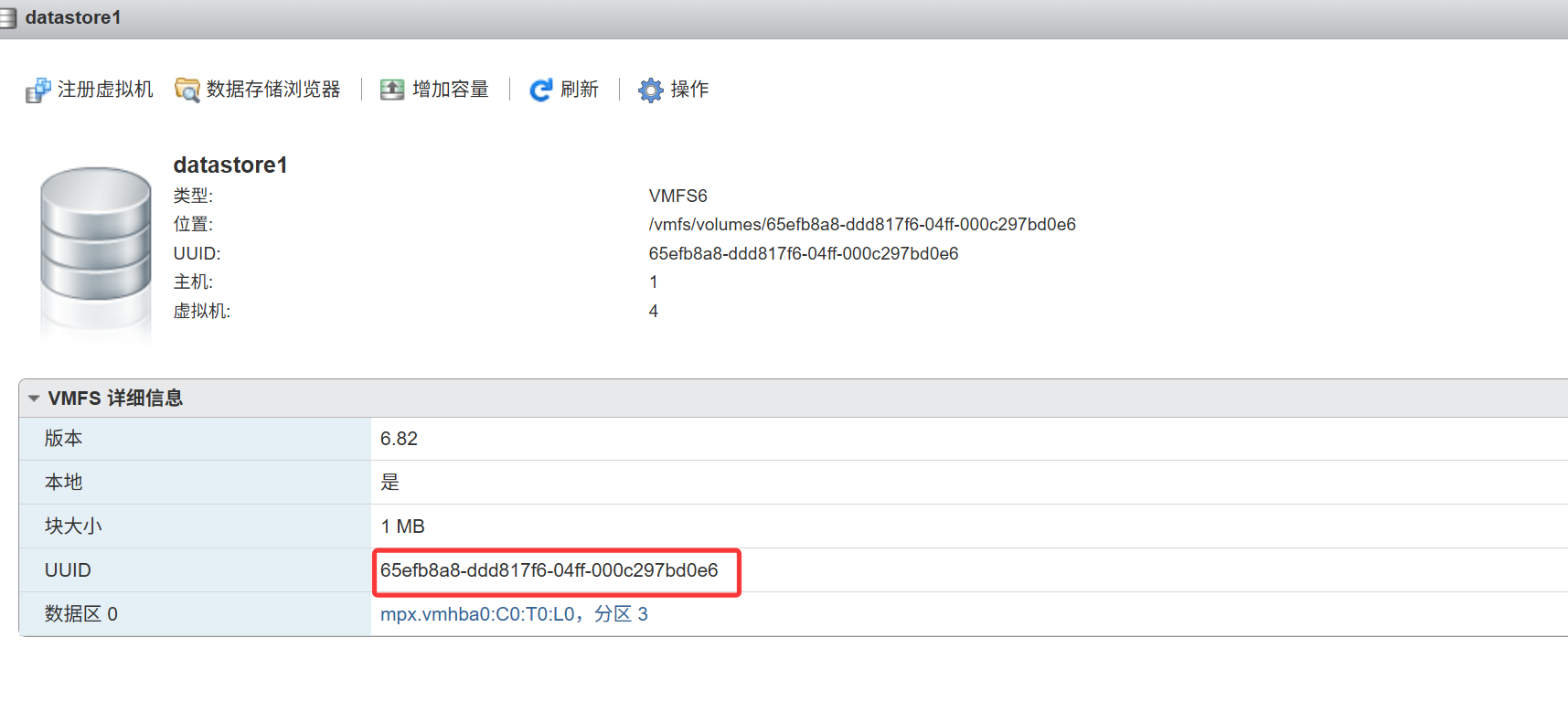

1 | 请分析ESXi服务器数据存储“datastore”的UUID是? |

1 | 65efb8a8-ddd817f6-04ff-000c297bd0e6 |

4

1 | ESXI服务器的原IP地址? |

1 | 192.168.8.112 |

5

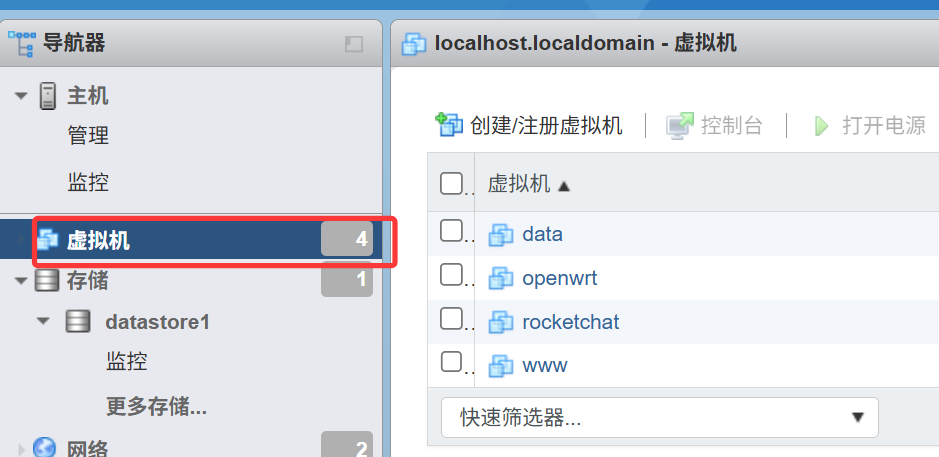

1 | ESXI服务器中共创建了几个虚拟机? |

4

6*

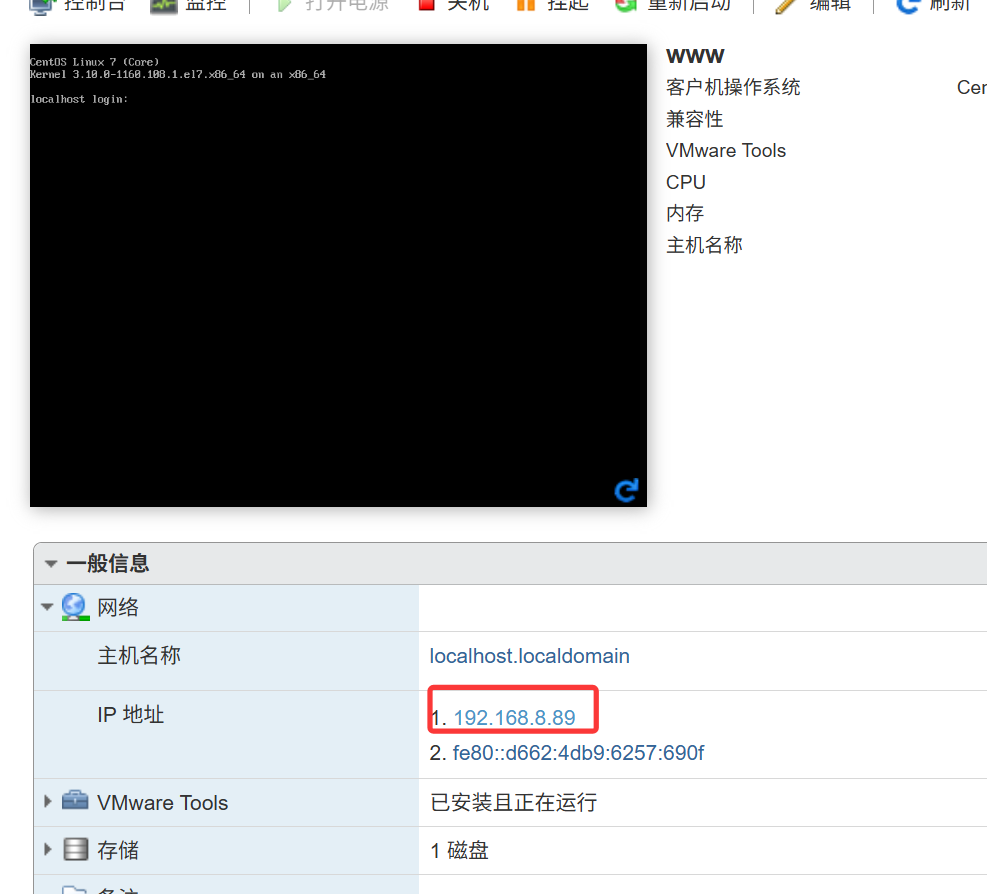

1 | 网站服务器绑定的IP地址为? |

1 | 192.168.8.89 |

不确定我是不是ifconfig过的原因()

但是还有一种方法,先进入单用户模式,改root密码,但是这样第七题就没法做了,因为你的密码被改了

官方题解:

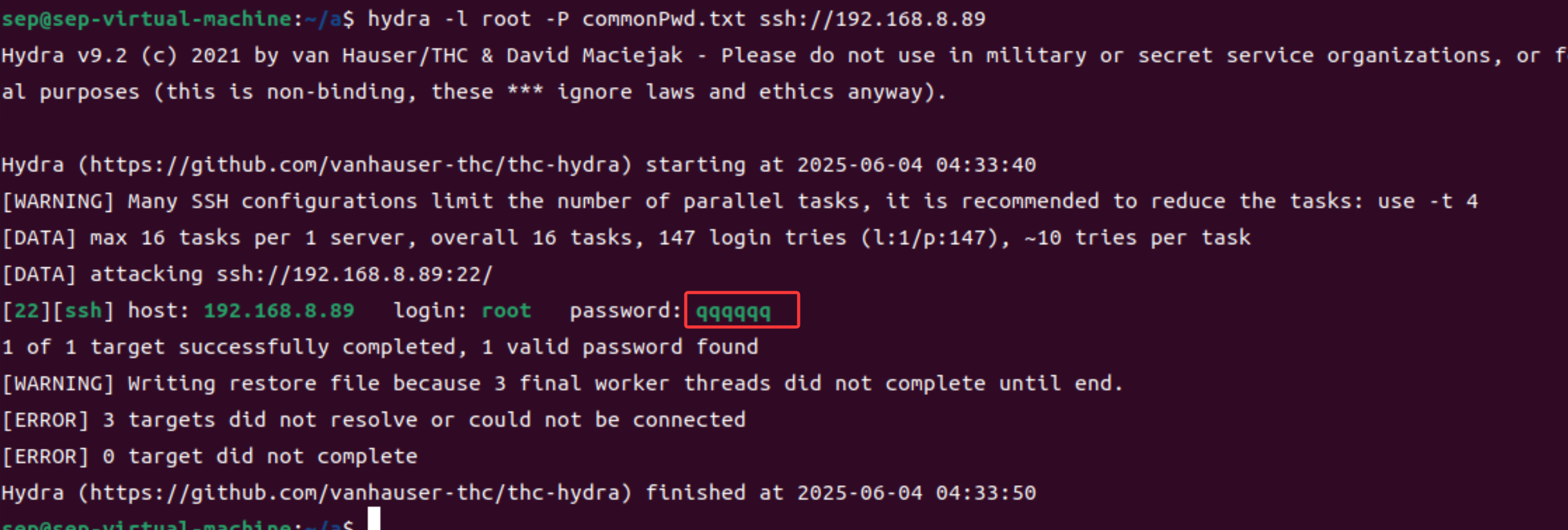

找到网站服务器对应的虚拟机,其对应的VMDK文件为www-flat.vmdk,导出vmdk或者ftk挂载ESXi的E01,使用hashcat等爆破软件破解源检材中的/etc/shadow文件即可。

Hashcat命令:

1 | hashcat -m 1800 shadow -a 3 ?l?l?l?l?l?l |

其实在Windows检材内密码本也有该密码,也可以使用hydra,passware kit等工具扫爆。Hydra等服务爆破工具其实是非预期解,在获取检材情况下,可以通过技术手段获取所有有用信息对内容做拆解,而非使用黑盒方式获取,如果考察不可登录用户,或有ssh安全策略加固,则无法使用hydra等工具。

上述引用自第四届FIC线上赛,官方复盘在这里!

7

1 | 网站服务器的登录密码为? |

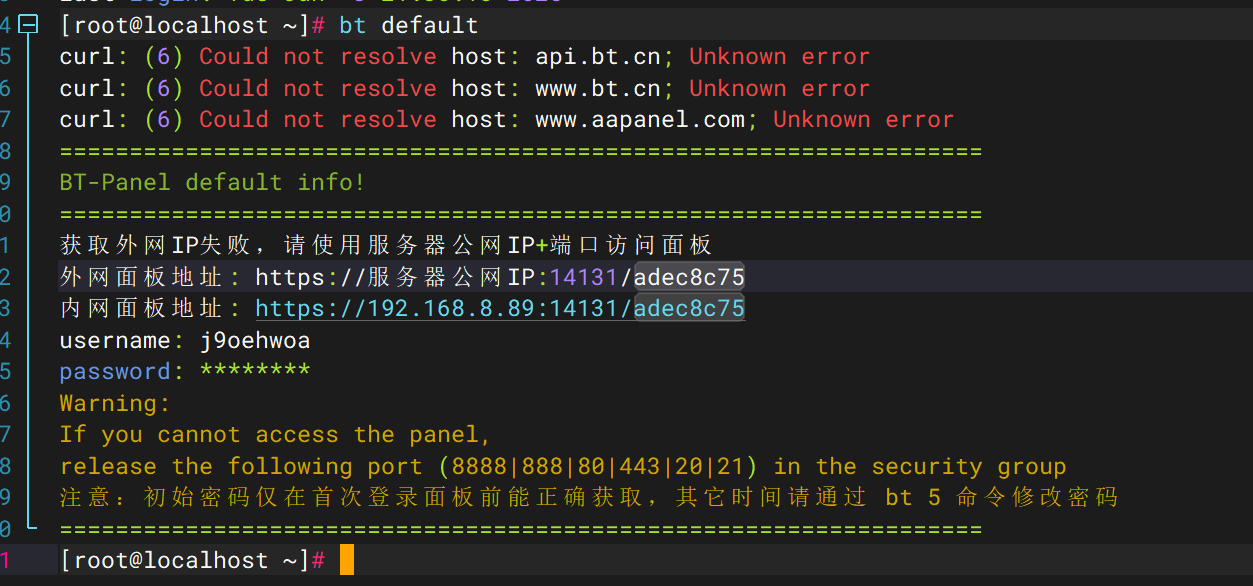

8

1 | 网站服务器所使用的管理面板登陆入口地址对应的端口号为: |

1 | 14131 |

9*

1 | 网站服务器的web目录是? |

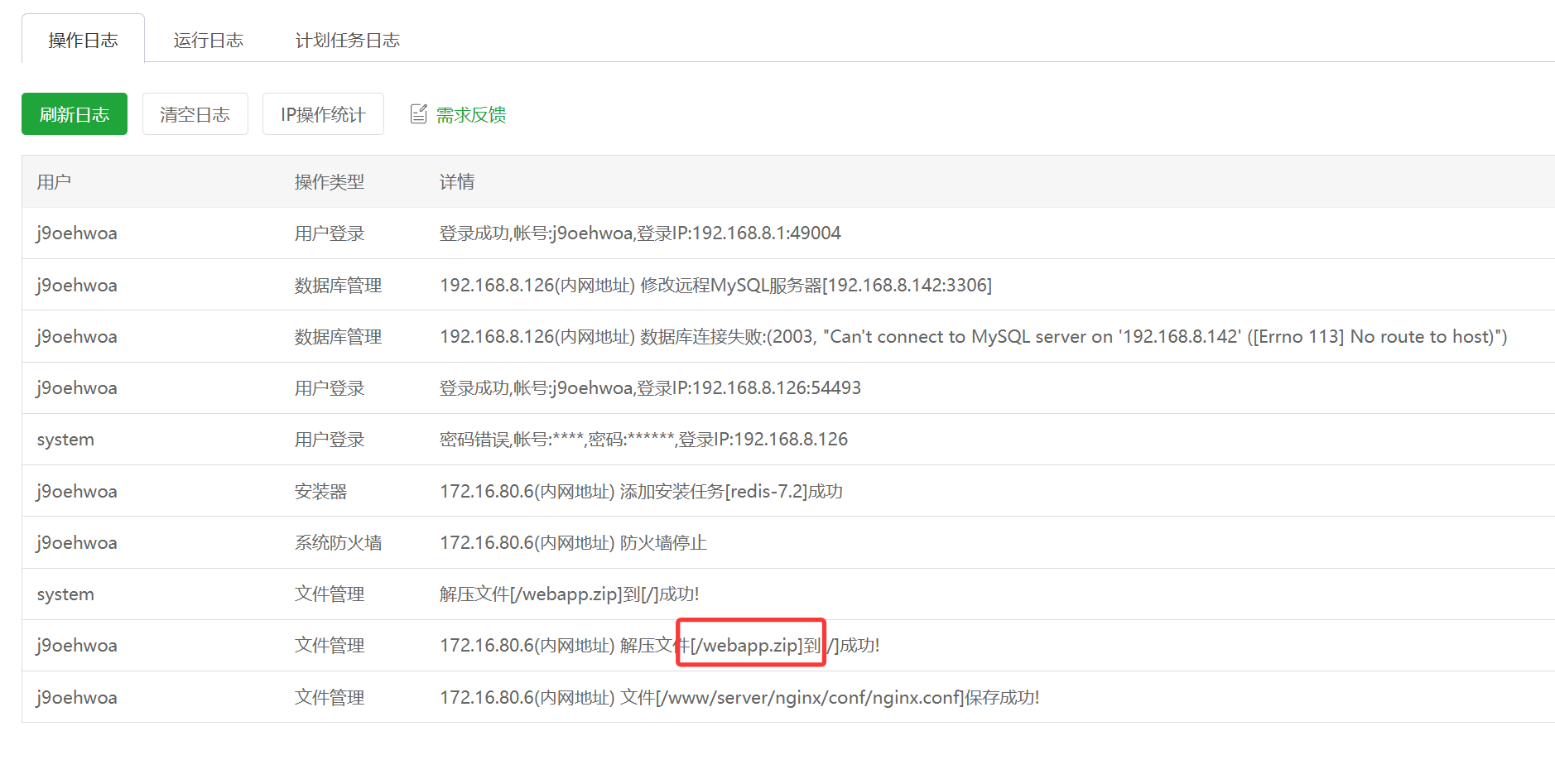

进入宝塔面板后发现网站和ftp都没有了,去看看日志,发现

1 | webapp |

10*

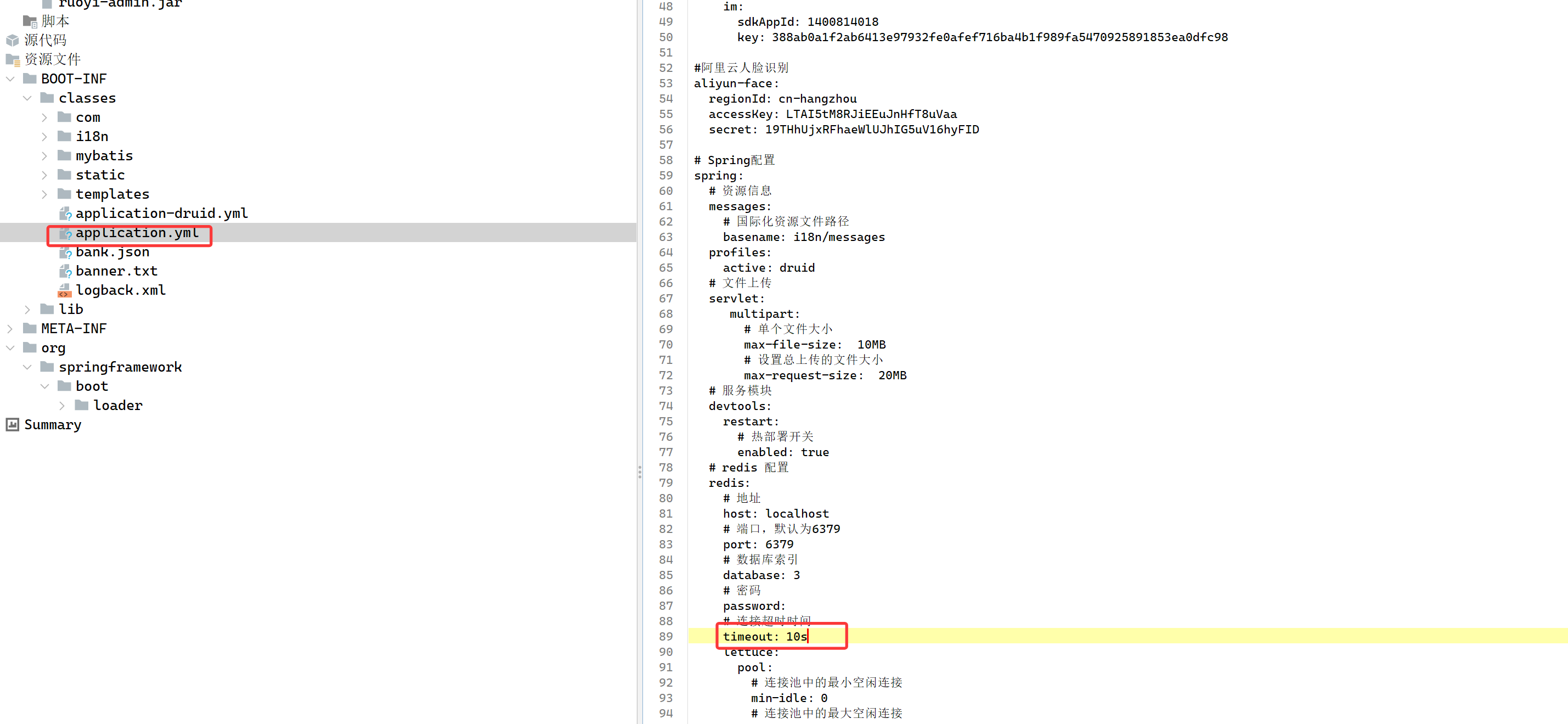

1 | 网站配置中Redis的连接超时时间为多少秒? |

考察网站配置,网站在jar包中,去分析webapp下的jar包内容。查看ruoyi-admin.jar的配置文件application.yml可以发现redis超时时间为10s。

10

11

1 | 网站普通用户密码中使用的盐值为? |

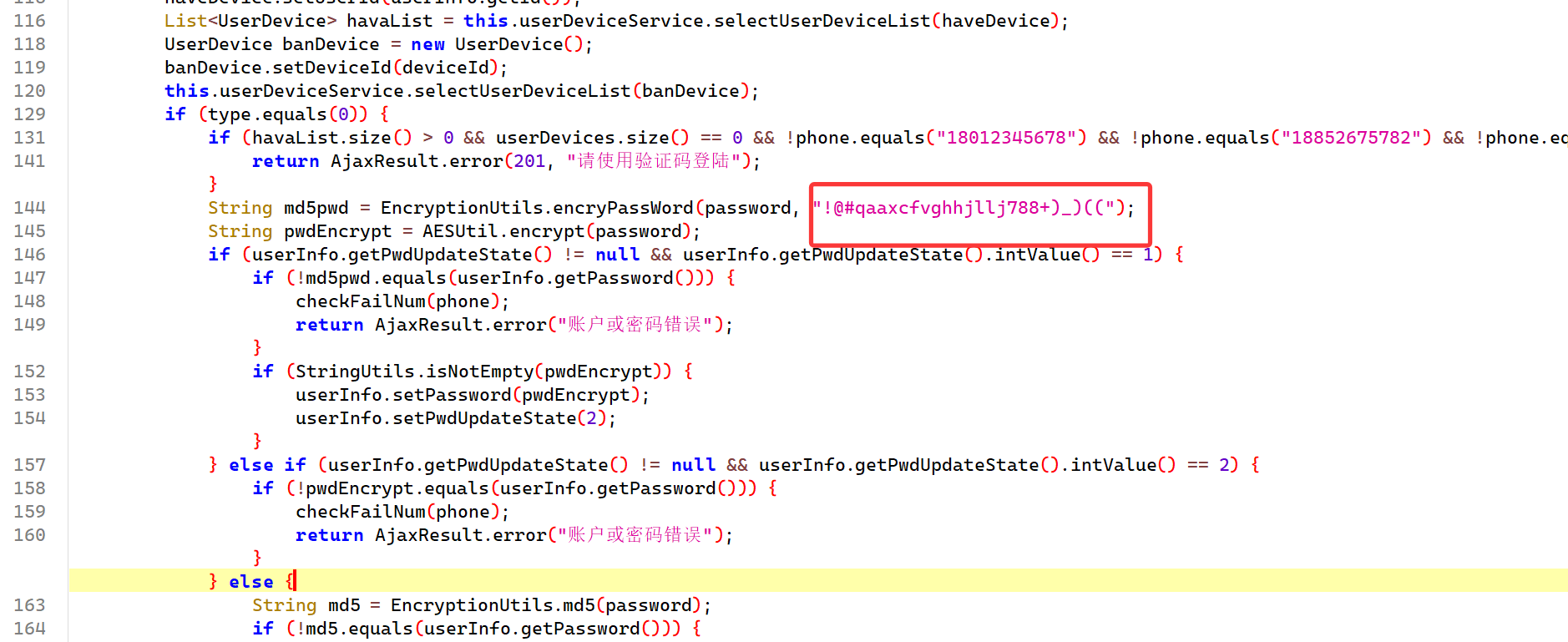

jadx中搜索密码,passwd,等等关键词去搜寻,登录逻辑,也可以翻看资源文件找寻

最终在com.ruoyi.app.service.impl.UserInfoServiceImpl中找到salt值!@#qaaxcfvghhjllj788+)_)((

12

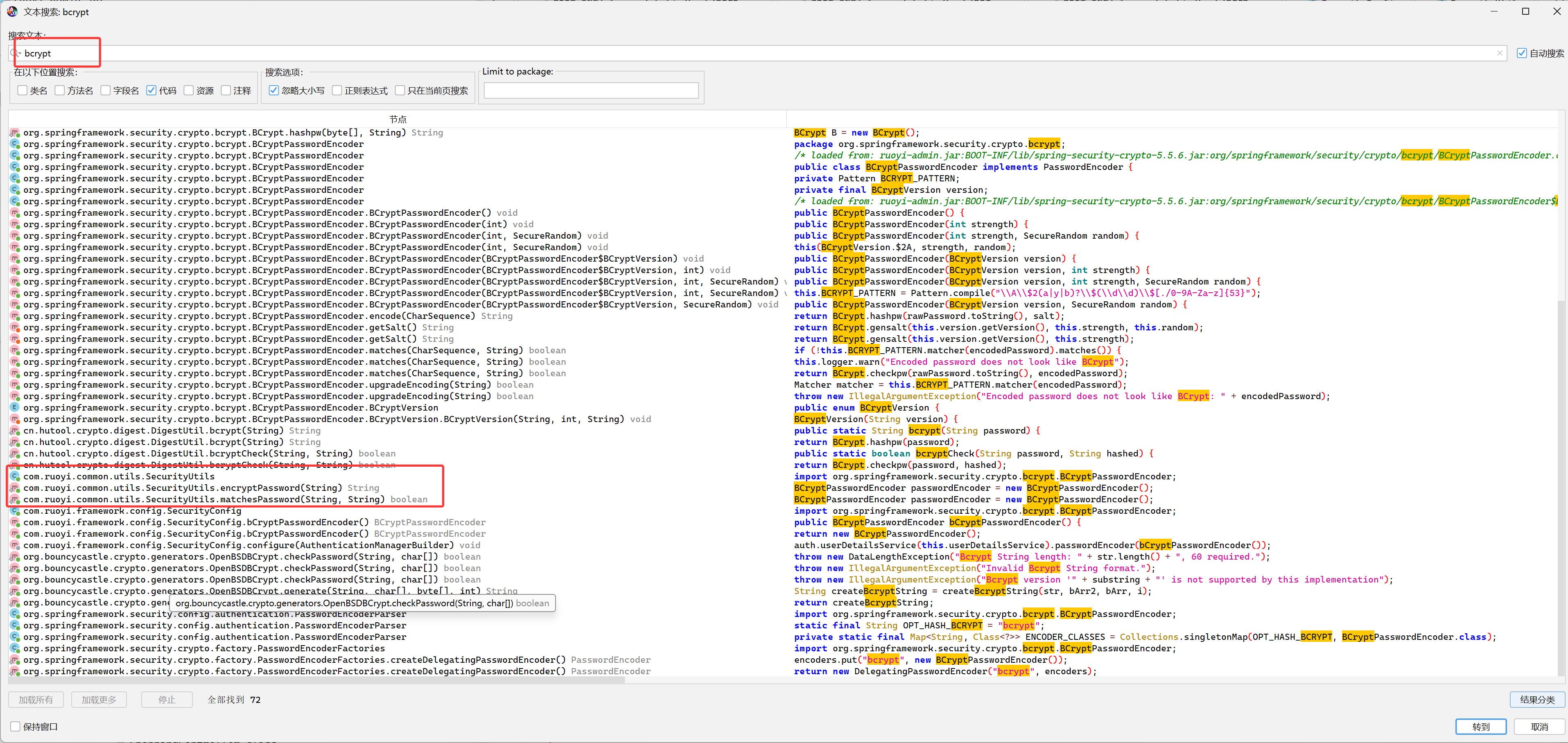

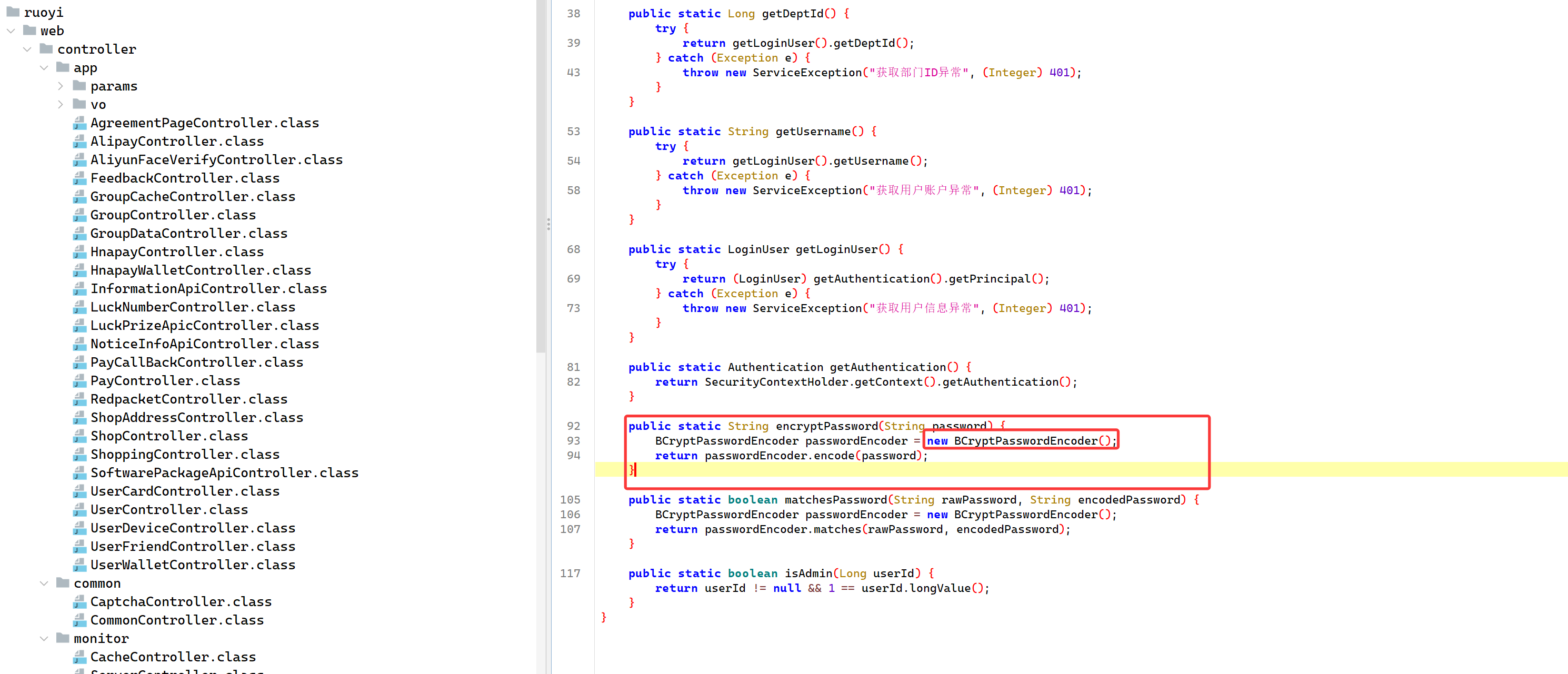

1 | 网站管理员用户密码的加密算法名称是什么 |

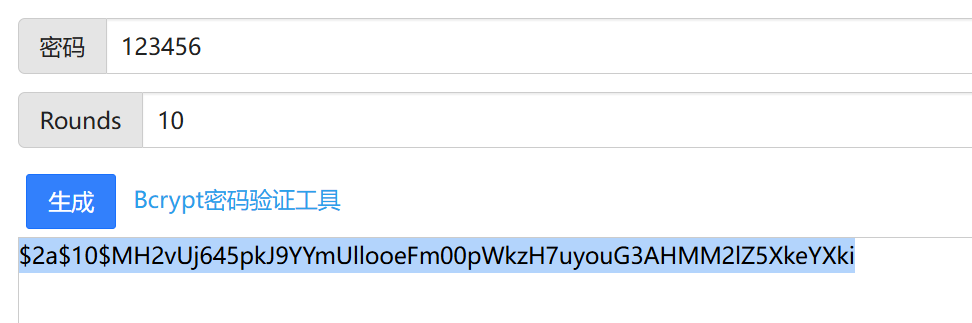

管理员的加密算法

D

附录:

数据库查看密码特征,这需要了解每个密码特征:

(1)Des为对称加密,一般不用做密码加密,解密需要密钥;

(2)Rsa为非对称加密,一般也不用做密码而是密钥,结果一般为hex或者base64格式;

(3)Md5常见密码加密策略,这个大家应该都熟,结果为16/32位hex;

(4)Bcrypt常见密码加密策略,linux的shadow文件经典加密算法。特征为有多个$符号隔开。

来自官方wp

13*

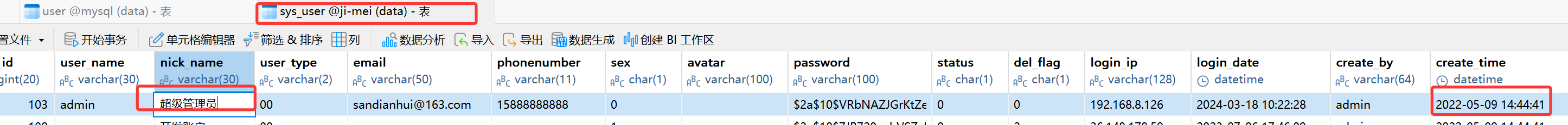

1 | 网站超级管理员用户账号创建的时间是? |

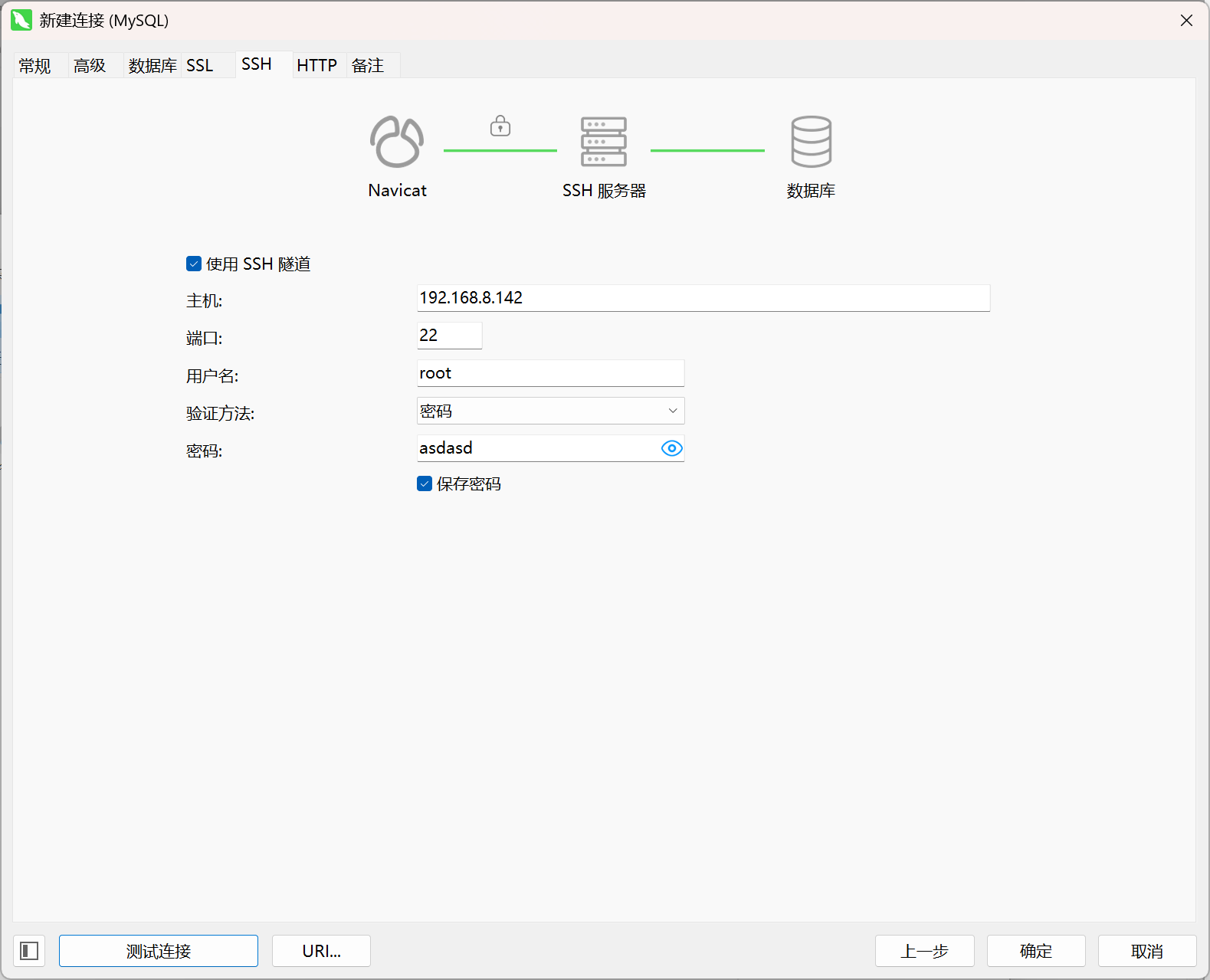

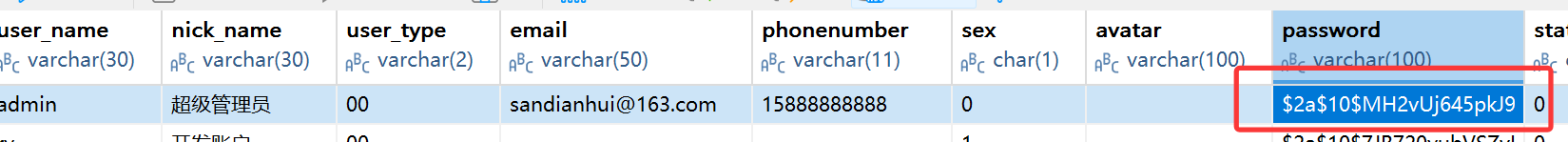

需要去看数据库。需要仿真data虚拟机,密码可在Windows内密码本爆破,做法与网站服务器类似。也可单用户模式修改密码。

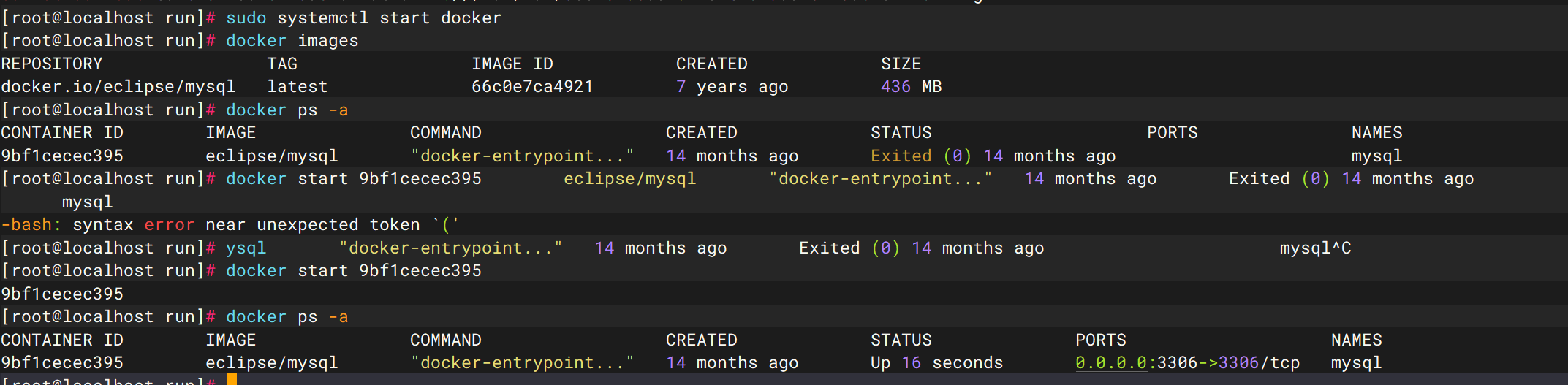

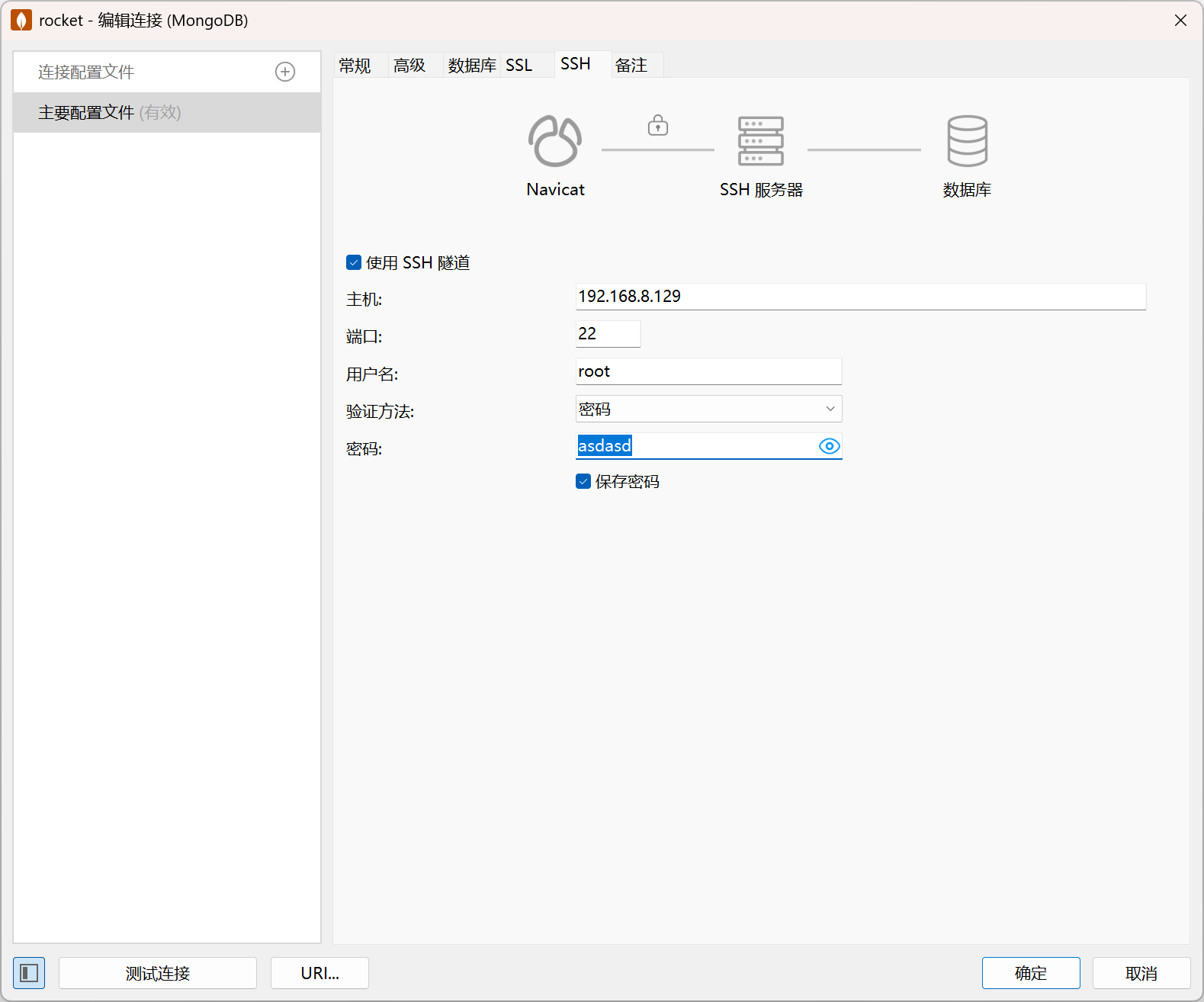

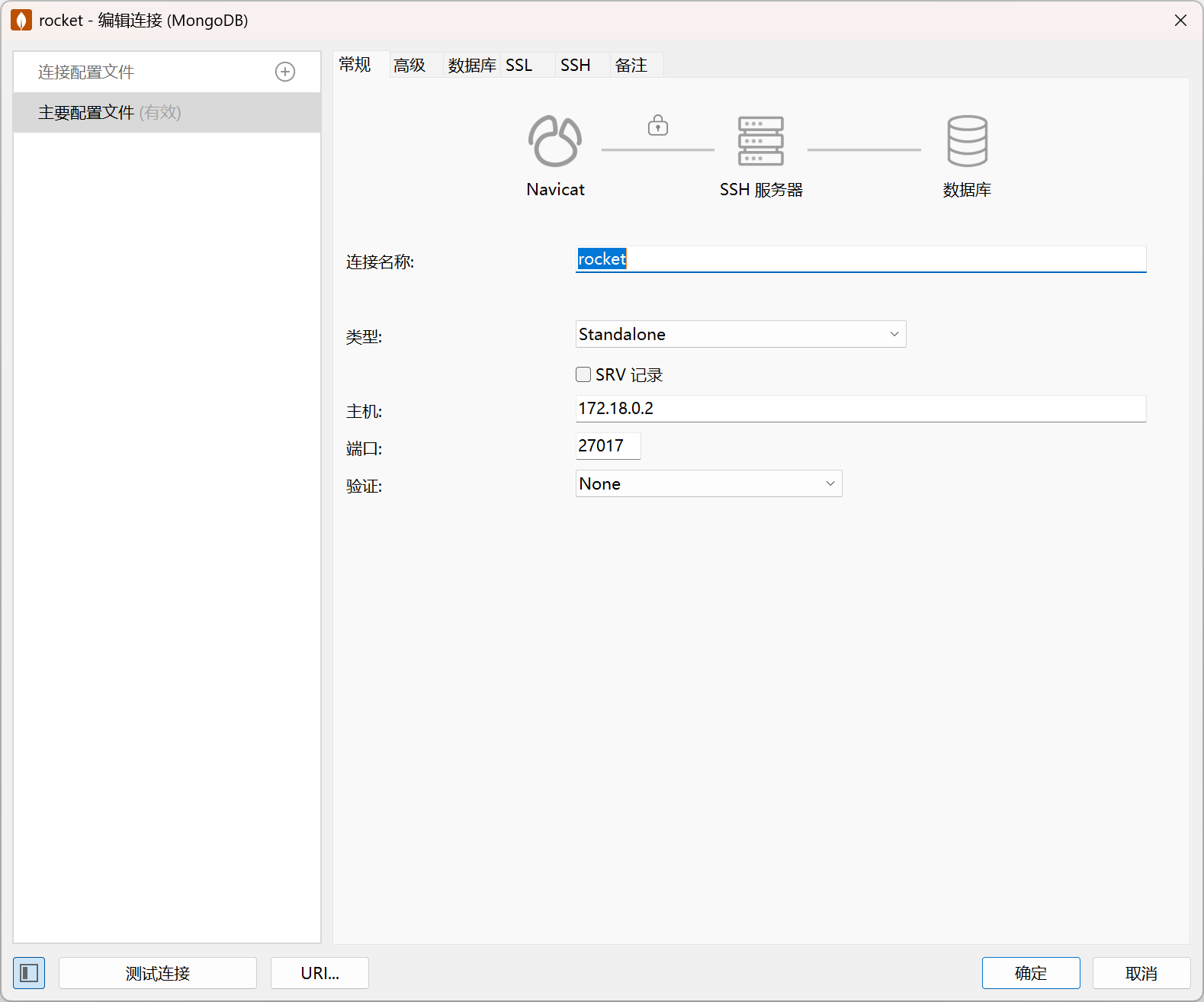

进入后没有mysql,但发现docker

开启docker,navicat连接

在ji-mei中找到sys_user表,找到时间

1 | 2022-05-09 14:44:41 |

14

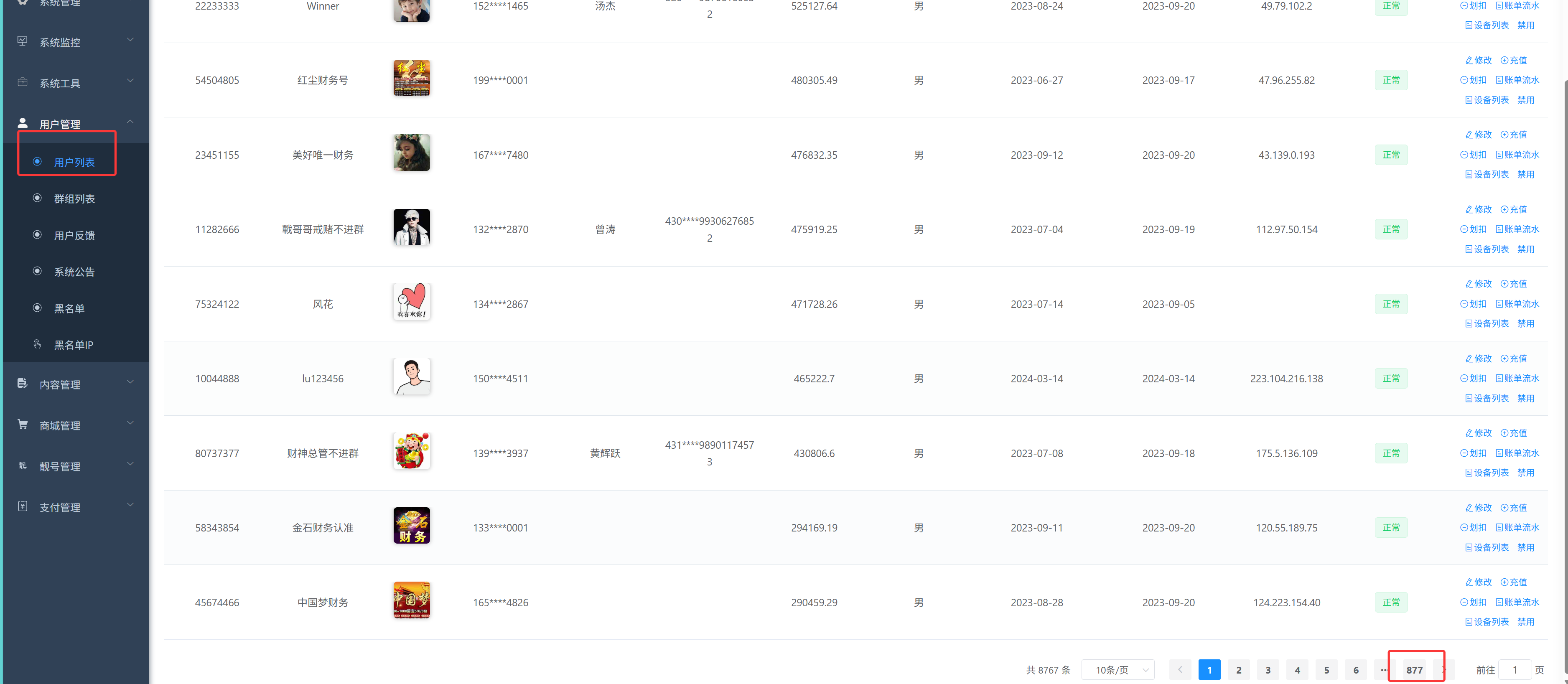

1 | 重构进入网站之后,用户列表页面默认有多少页数据? |

网站重构

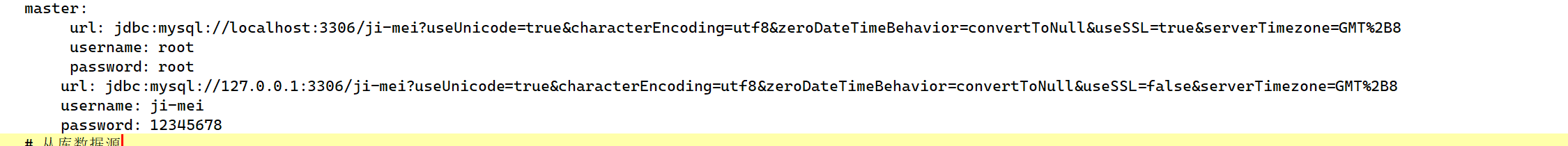

直接连接网址会报错,需要重构网站,重构指南在Windows机器内有,叫做“运维笔记”。需按照运维笔记修改ruoyi配置

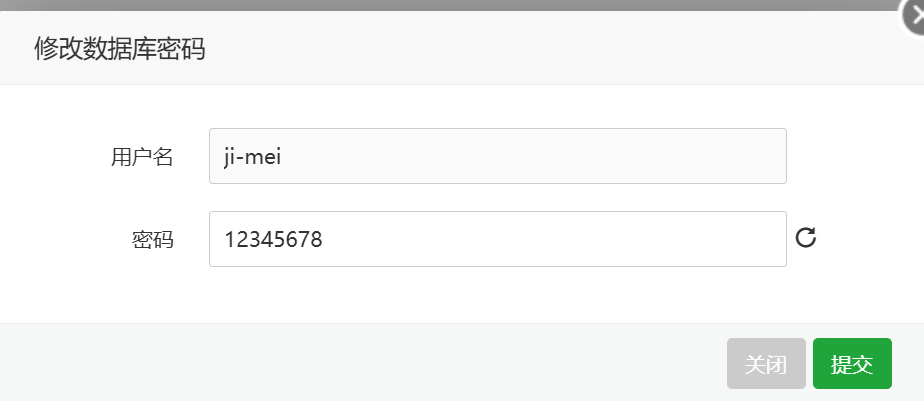

网站重构需要修改ruoyi-admin.jar的配置文件application-druid.yml中的数据库连接信息,

先根据jar包的信息修改数据库密码

但是还需要修改url的ip,将上边的127.0.0.1修改为192.168.8.142,如下

1 | jar xf ruoyi-admin.jar BOOT-INF/classes/application-druid.yml |

redis报错:Localhost修改为127.0.0.1,如下

1 | jar xf ruoyi-admin.jar BOOT-INF/classes/application.yml |

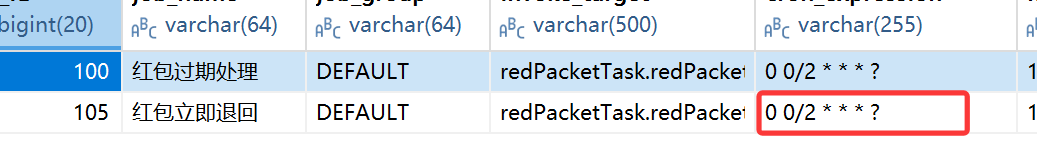

修改sys_job

生成密码将数据库中的密码替换

然后可以正常登录。

1 | 877 |

15

1 | 该网站的系统接口文档版本号为? |

1 | 3.8.2 |

16

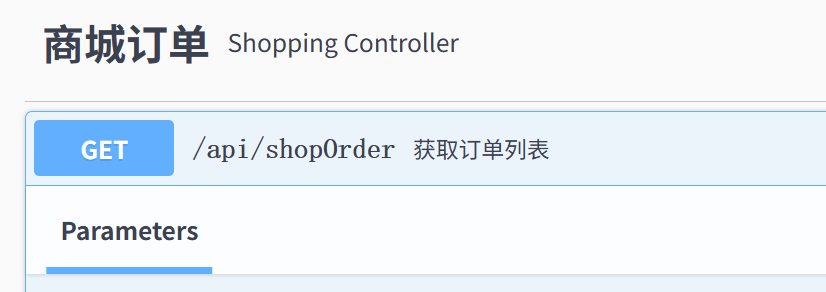

1 | 该网站获取订单列表的接口是? |

1 | /api/shopOrder |

17

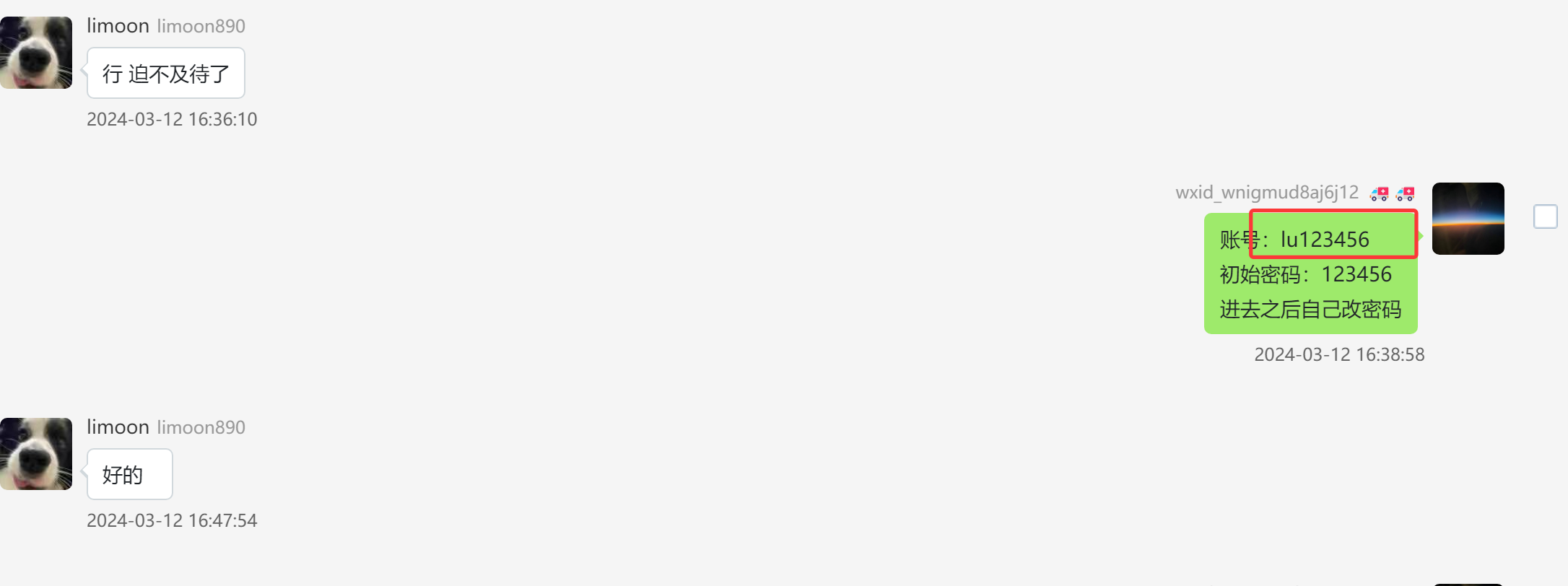

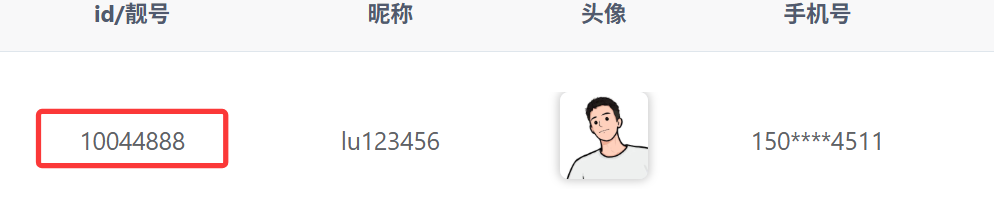

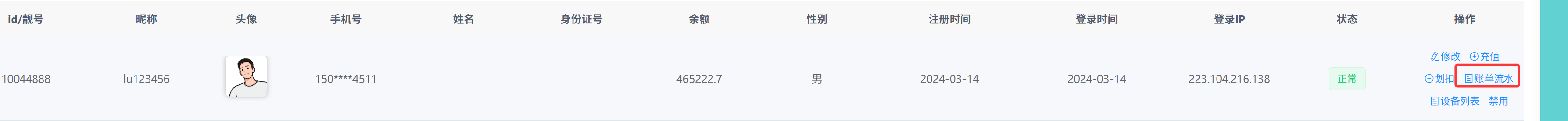

1 | 受害人卢某的用户ID? |

在用户中直接搜姓名搜“卢”没搜到,遂想到之前聊天记录中有他的账号

搜索得到

1 | 10044888 |

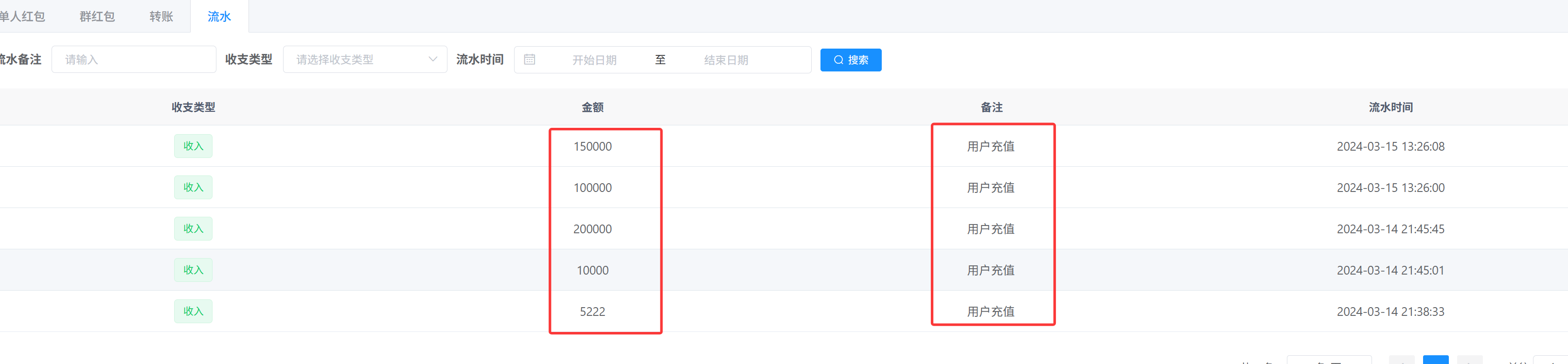

18

1 | 受害人卢某一共充值了多少钱? |

查看其账单流水

总计

1 | 465222 |

19

1 | 网站设置的单次抽奖价格为多少元? |

1 | 10 |

20

1 | 网站显示的总余额数是? |

1 | 7354468.56 |

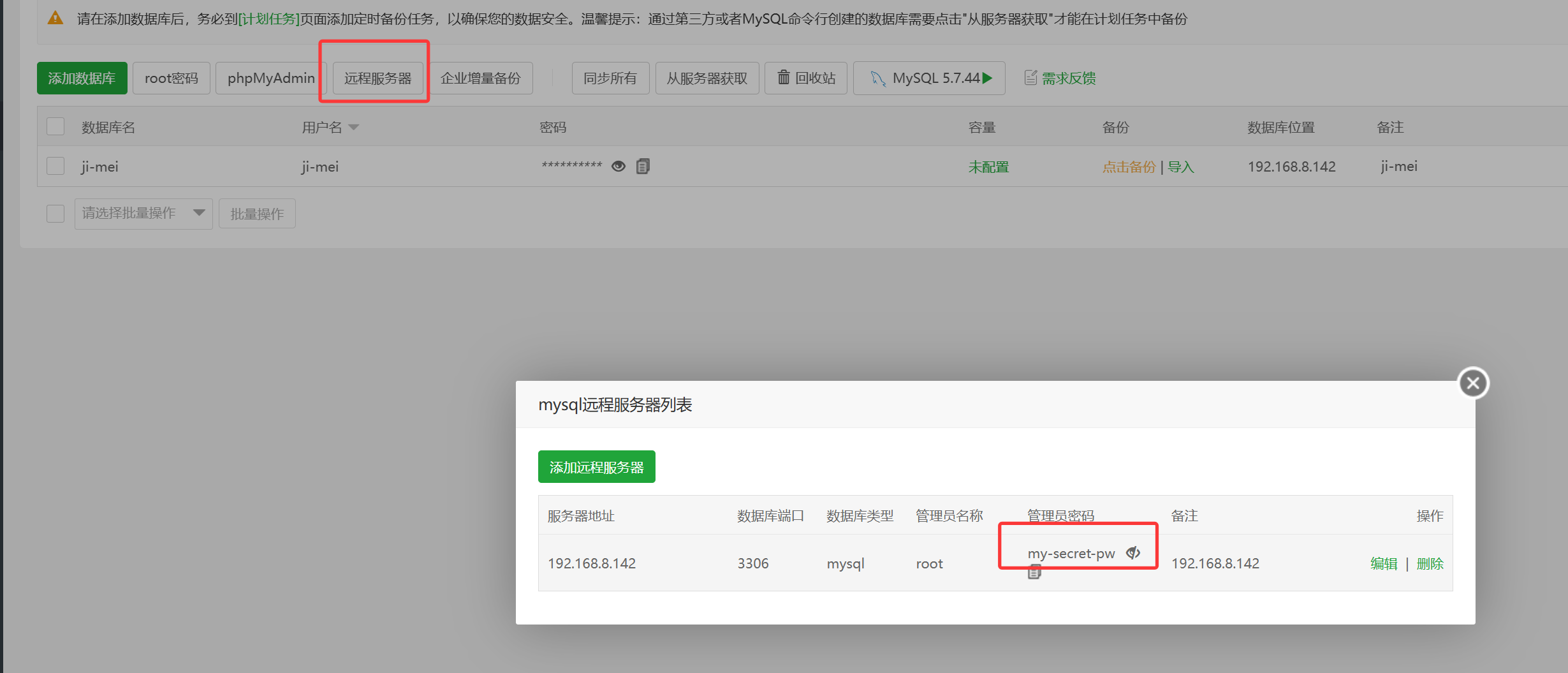

21

1 | 网站数据库的root密码是? |

1 | my-secret-pw |

22

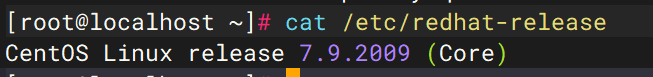

1 | 数据库服务器的操作系统版本是? |

用命令cat /etc/redhat-release

1 | 7.9.2009 |

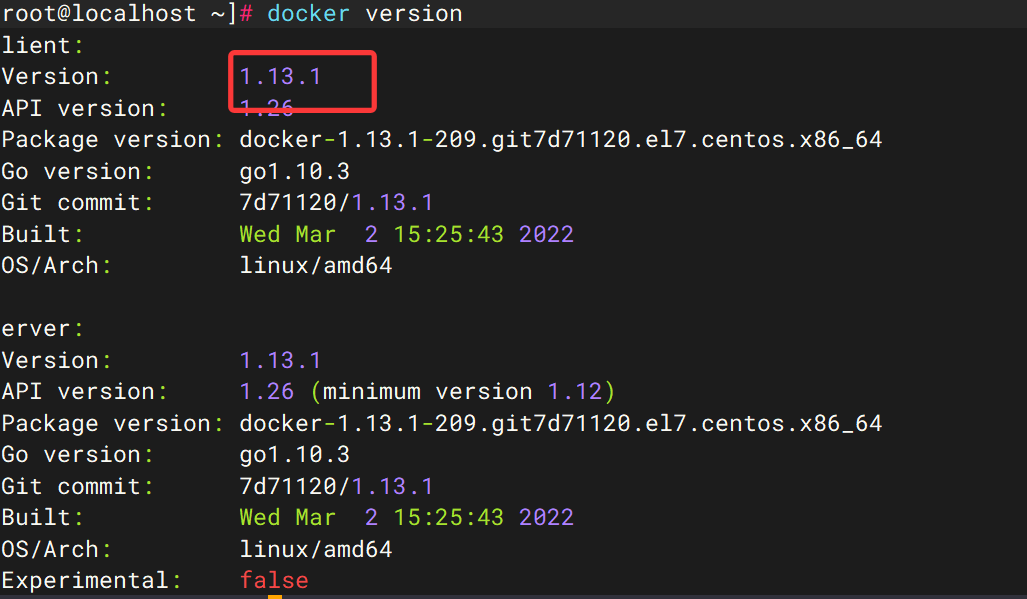

23

1 | 数据库服务器的Docker Server版本是? |

用命令docker version即可看到版本

1 | 1.13.1 |

24

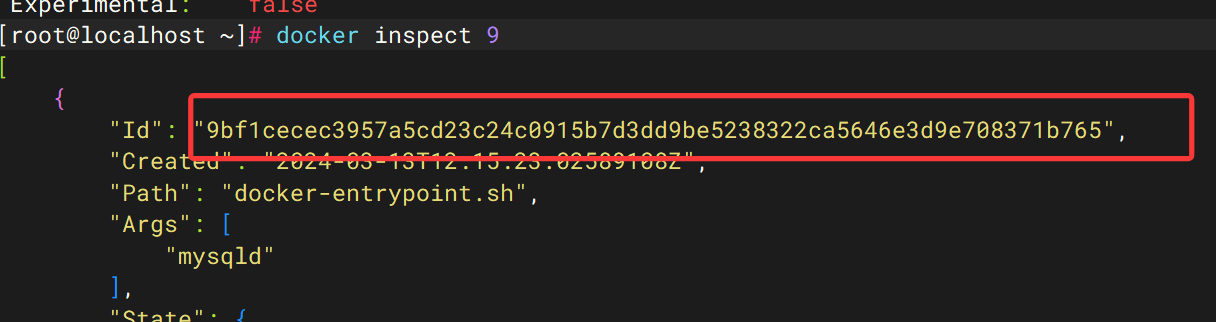

1 | 数据库服务器中数据库容器的完整ID是? |

使用命令docker inspect 9 即可看到完整ID

1 | 9bf1cecec3957a5cd23c24c0915b7d3dd9be5238322ca5646e3d9e708371b765 |

25

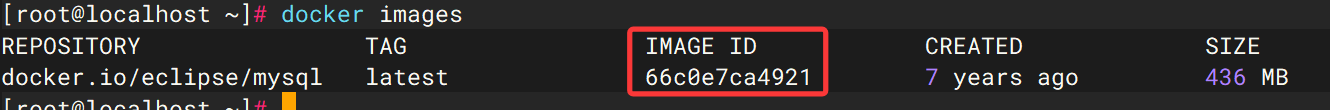

1 | 数据库服务器中数据库容器使用的镜像ID? |

docker images

1 | 66c0e7ca4921 |

26

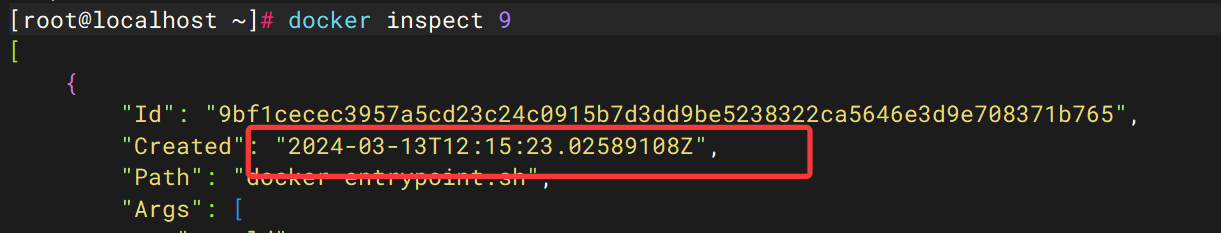

1 | 数据库服务器中数据库容器创建的北京时间 |

默认utc时间,需要转换+8

1 | B |

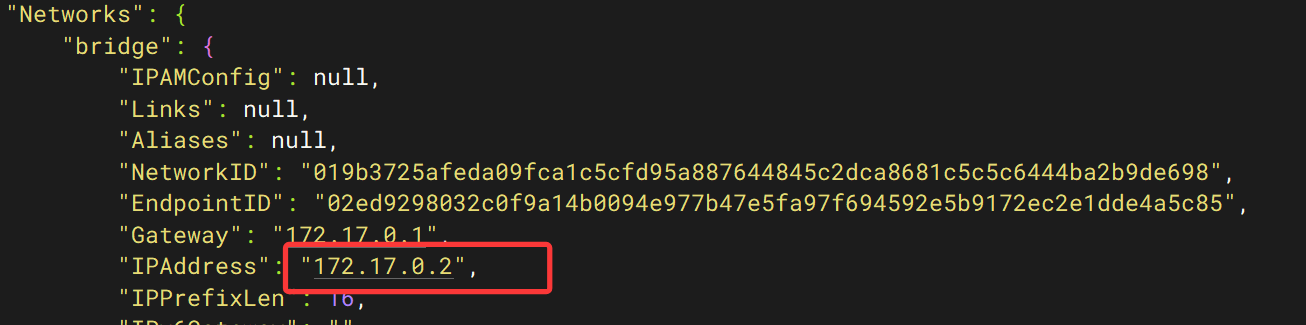

27

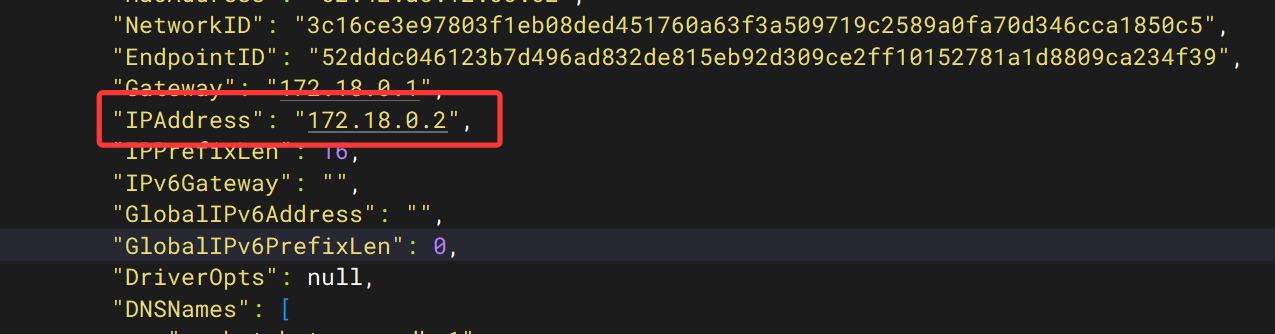

1 | 数据库服务器中数据库容器的ip是? |

1 | 172.17.0.2 |

28

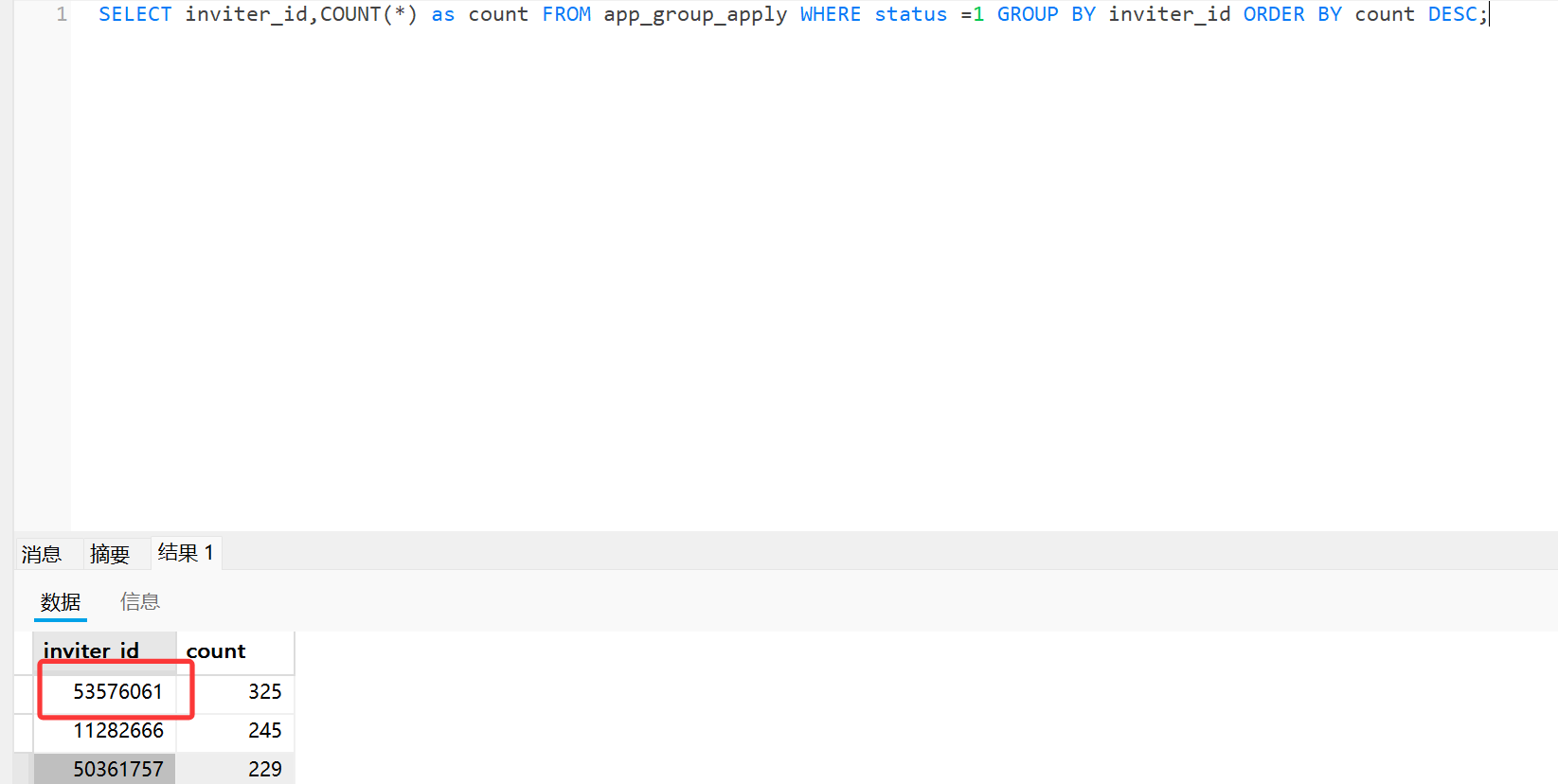

1 | 分析数据库数据,在该平台邀请用户进群最多的用户的登录IP是? |

1 | SELECT inviter_id,COUNT(*) as count FROM app_group_apply WHERE status =1 GROUP BY inviter_id ORDER BY count DESC; |

1 | 223.104.51.34 |

29

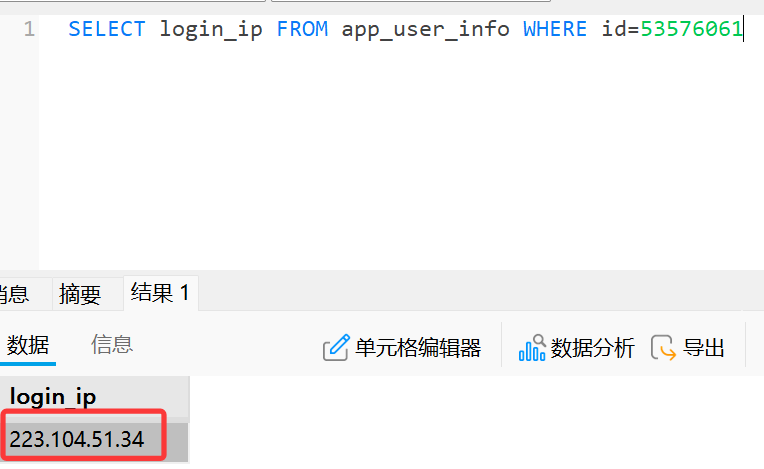

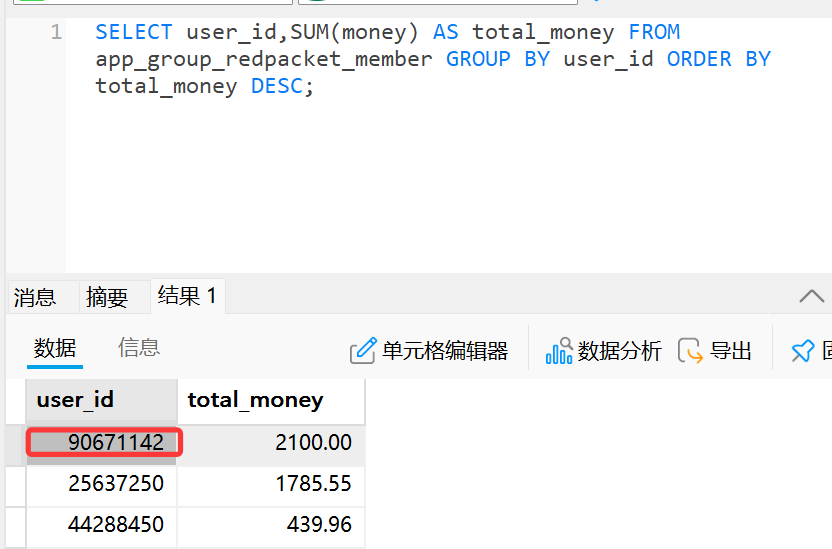

1 | 分析数据库数据,在该平台抢得最多红包金额的用户的登录IP是? |

1 | SELECT user_id,SUM(money) AS total_money FROM app_group_redpacket_member GROUP BY user_id ORDER BY total_money DESC; |

1 | SELECT login_ip from app_user_info WHERE id = 90671142 |

1 | 116.62.104.130 |

30

1 | 数据库中记录的提现成功的金额总记是多少?(不考虑手续费) |

1 | SELECT SUM(amount) FROM app_user_withdraw WHERE status=3 |

1 | 35821148.48 |

31

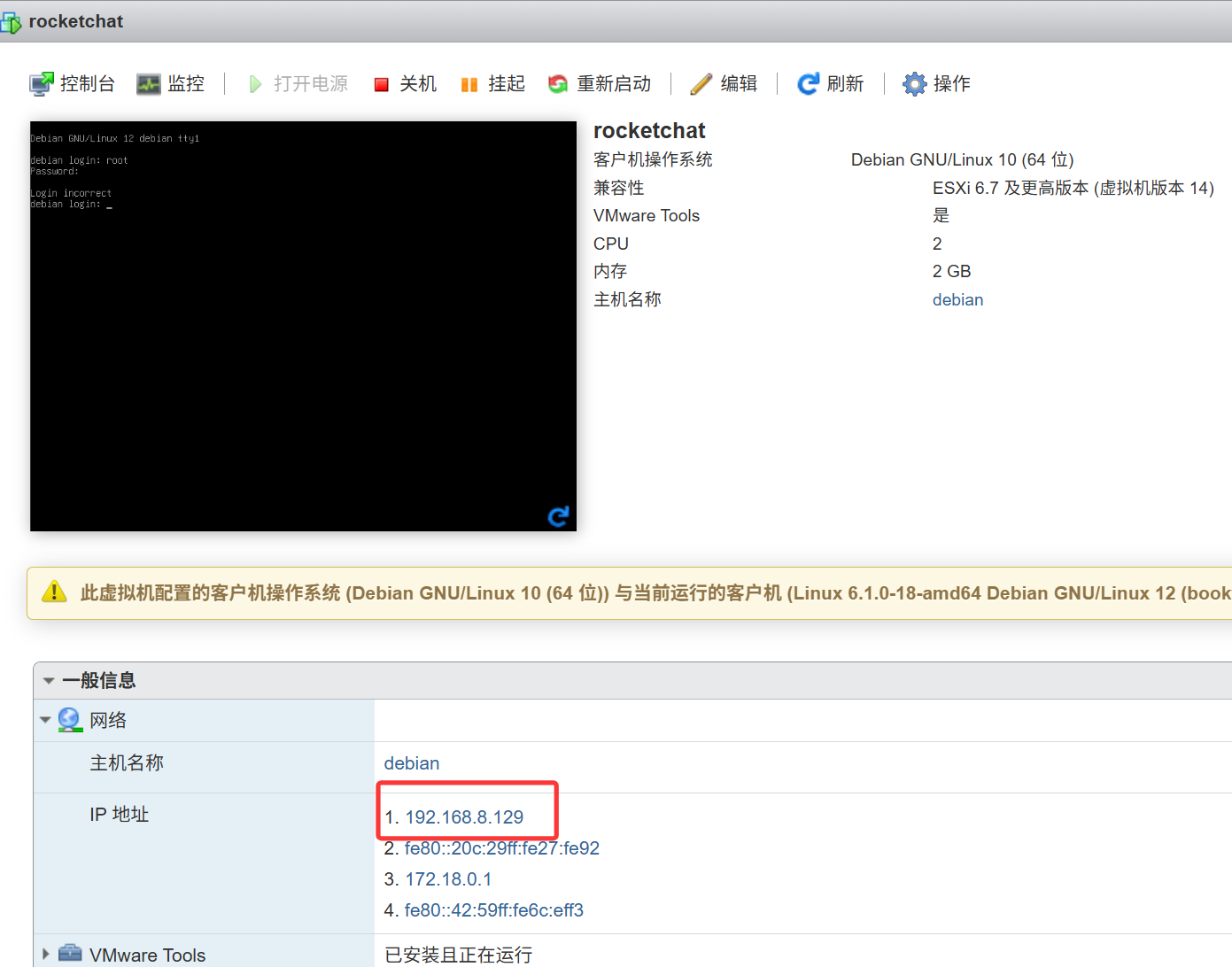

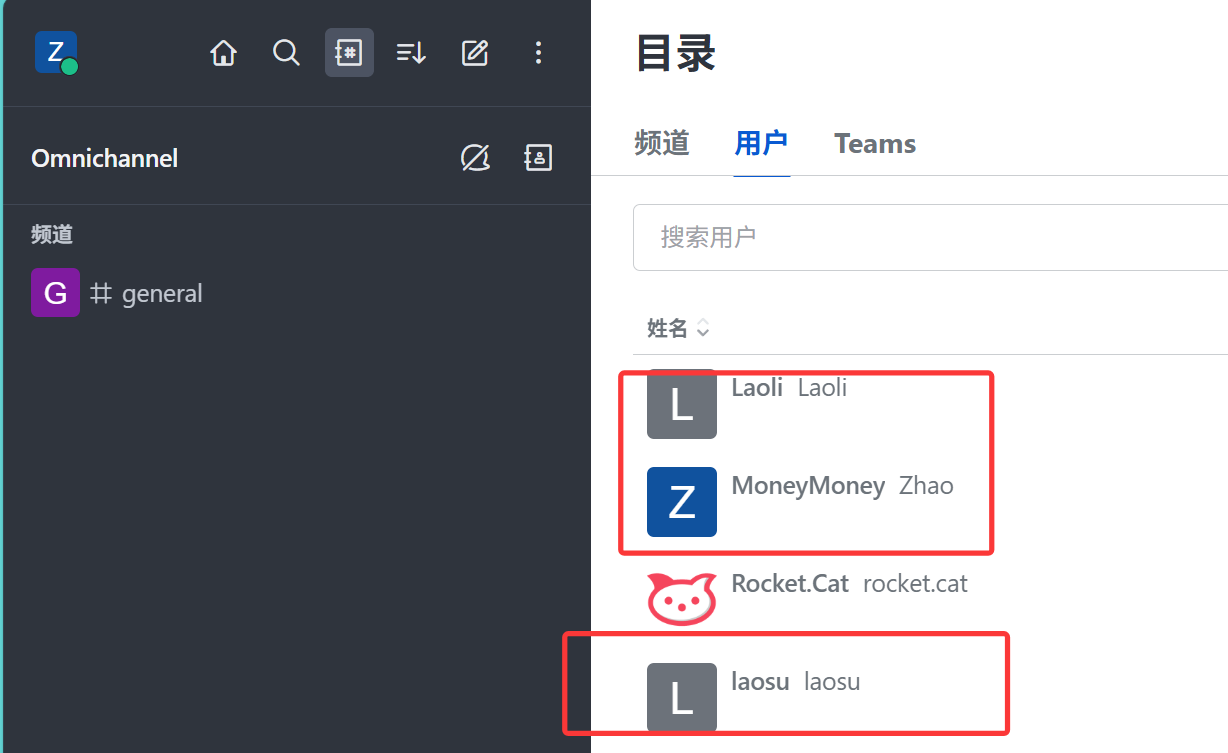

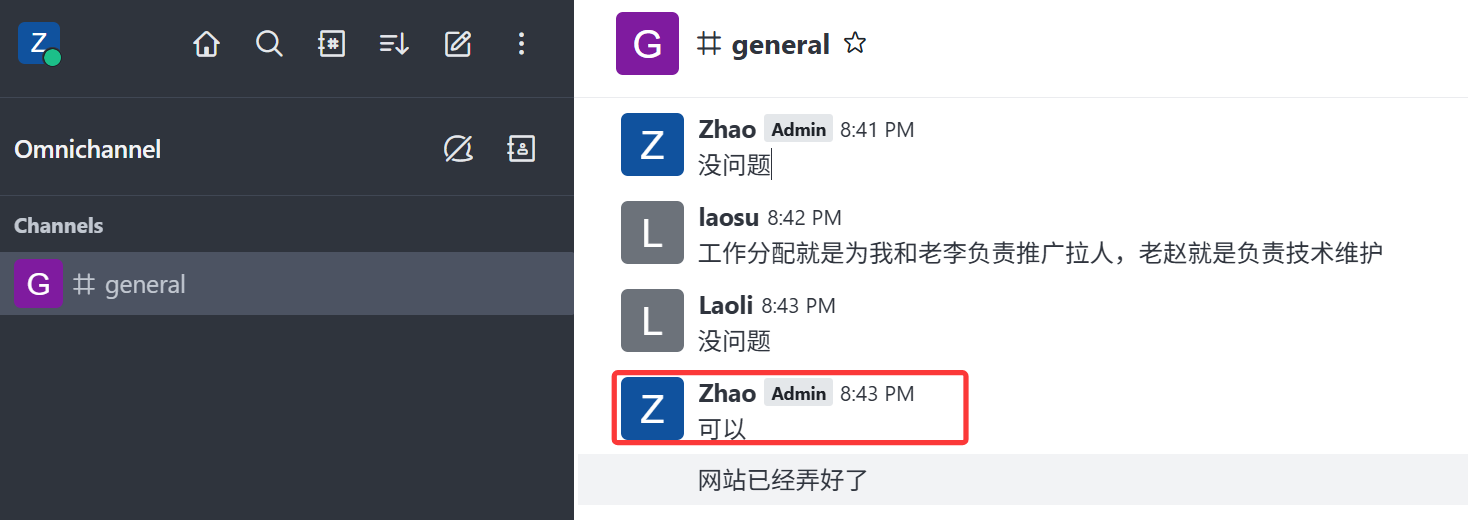

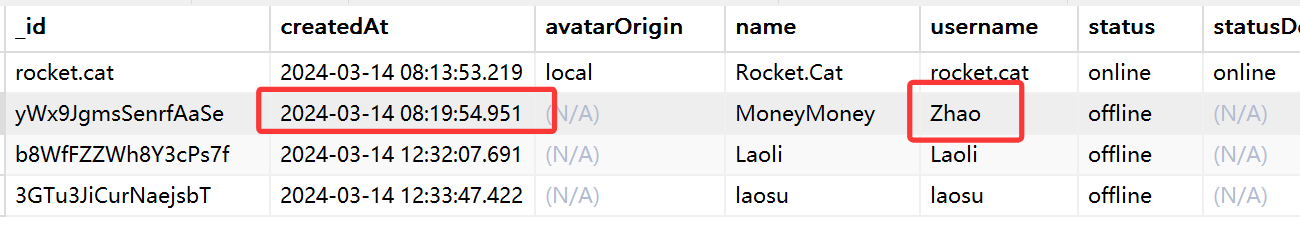

1 | rocketchat服务器中,有几个真实用户? |

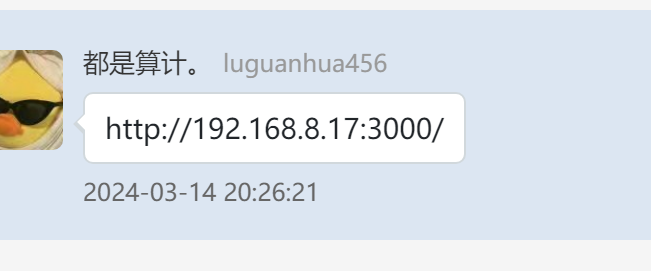

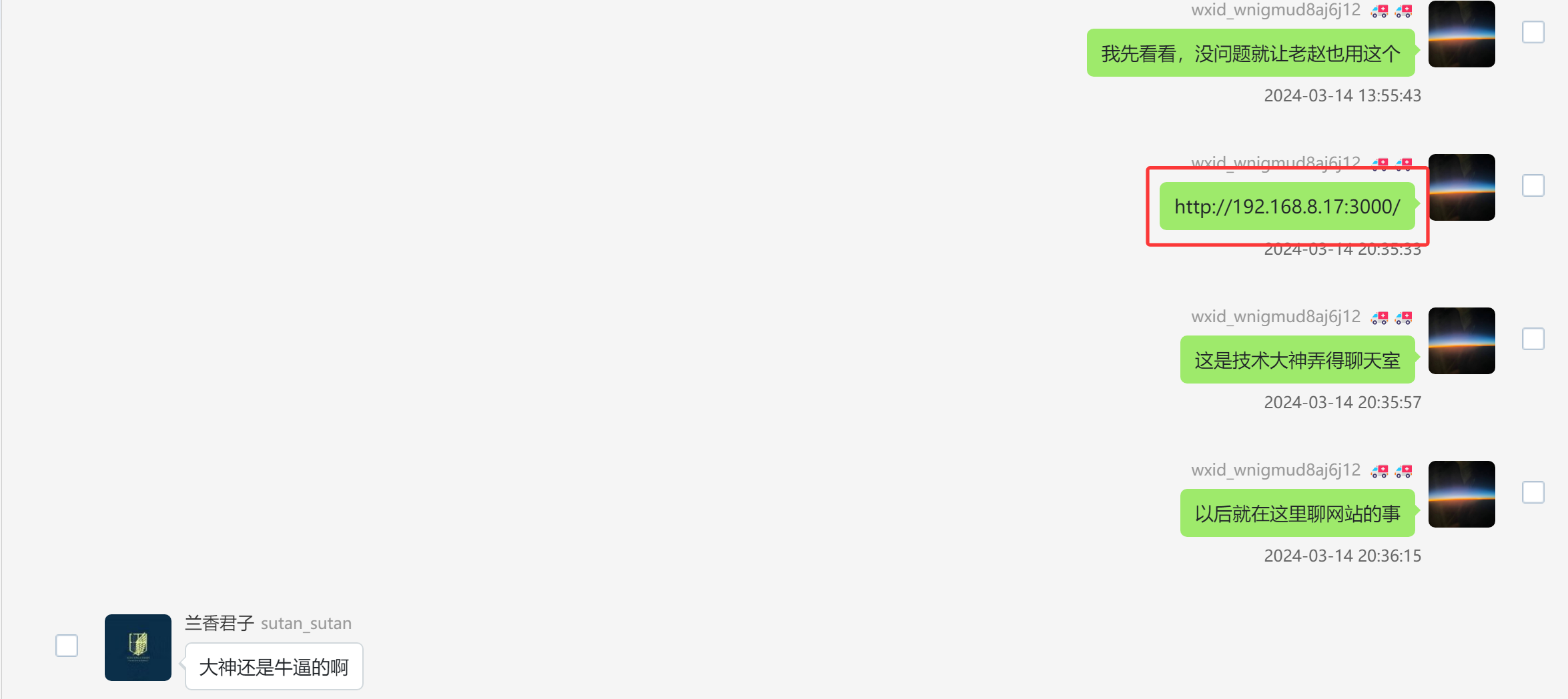

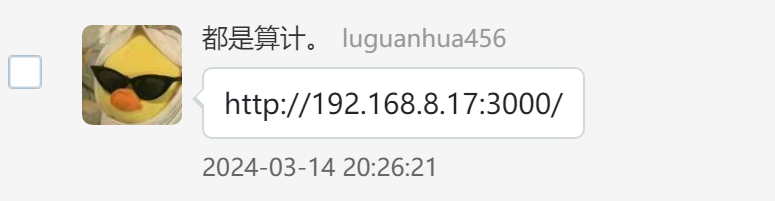

根据聊天记录端口应该为3000

进入

需要登录,记得被加密的磁盘中有密码

1 | 3 |

32

1 | rocketchat服务器中,聊天服务的端口号是? |

由之前信息可知

3000

33

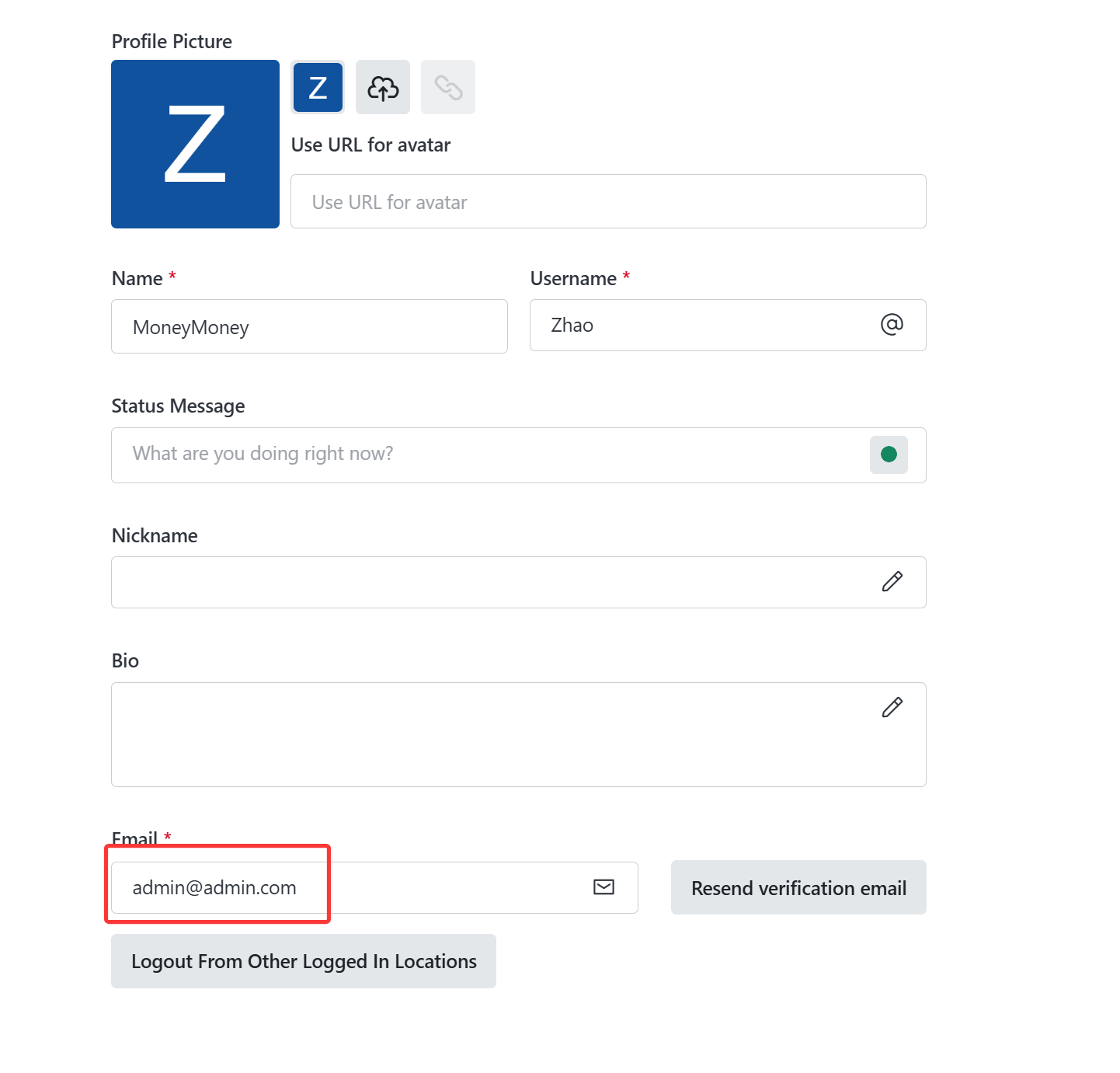

1 | 33.rocketchat服务器中,聊天服务的管理员的邮箱是? |

由网站聊天信息可知,

Zhao为admin,其邮箱为登录邮箱,也可在用户信息中找到

1 | admin@admin.com |

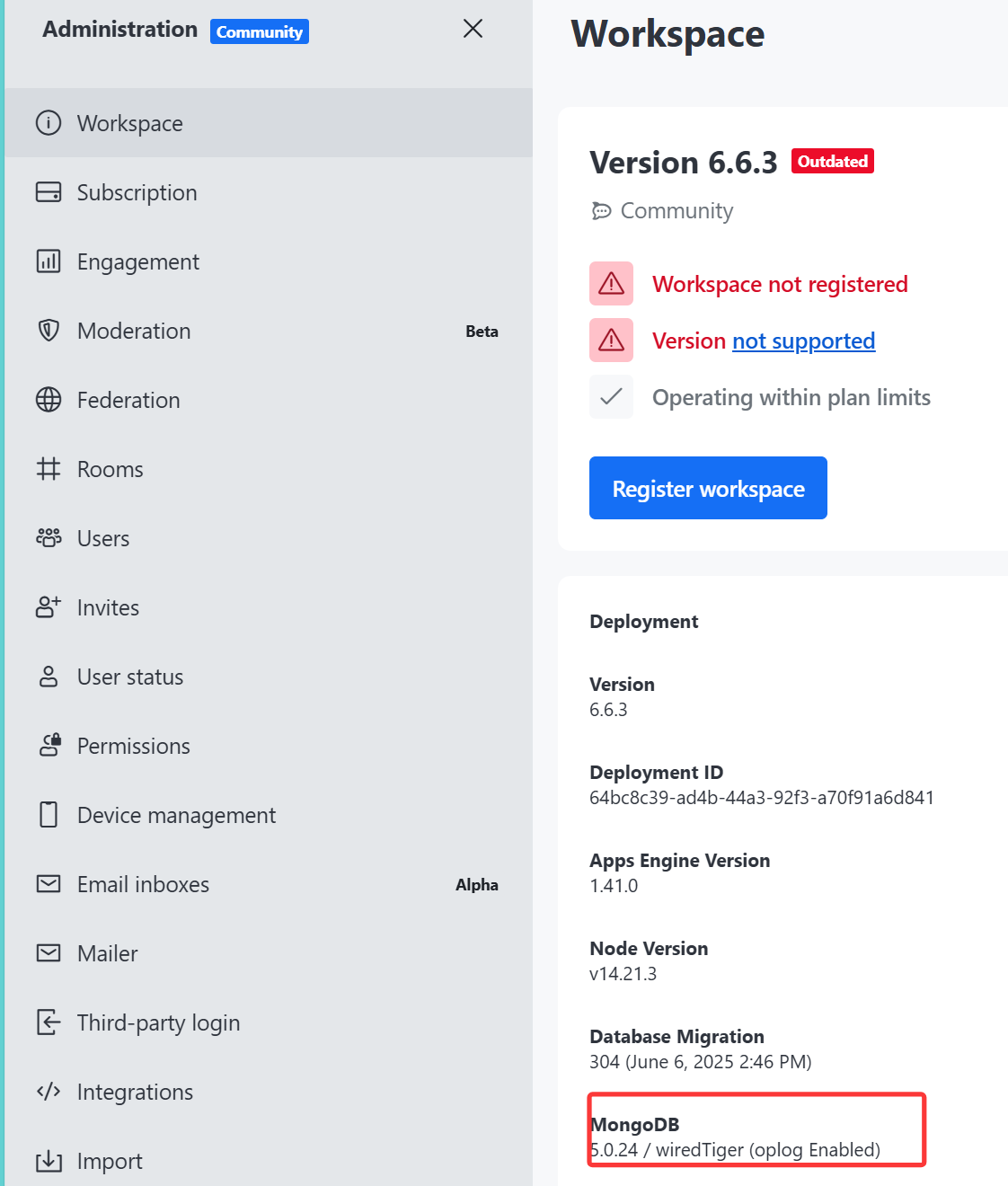

34

1 | rocketchat服务器中,聊天服务使用的数据库的版本号是? |

1 | 5.0.24 |

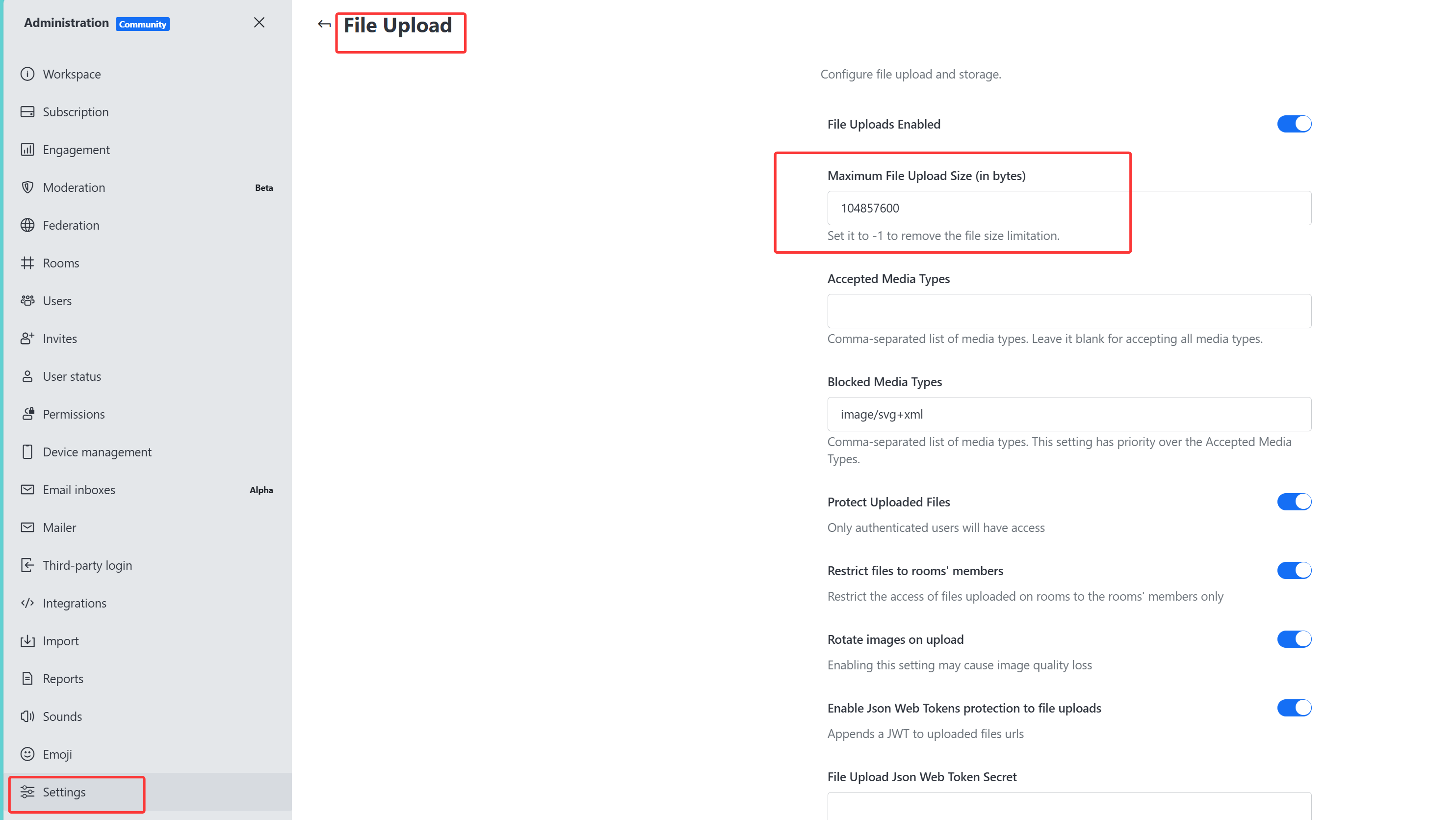

35

1 | rocketchat服务器中,最大的文件上传大小是?(以字节为单位) |

1 | 104857600 |

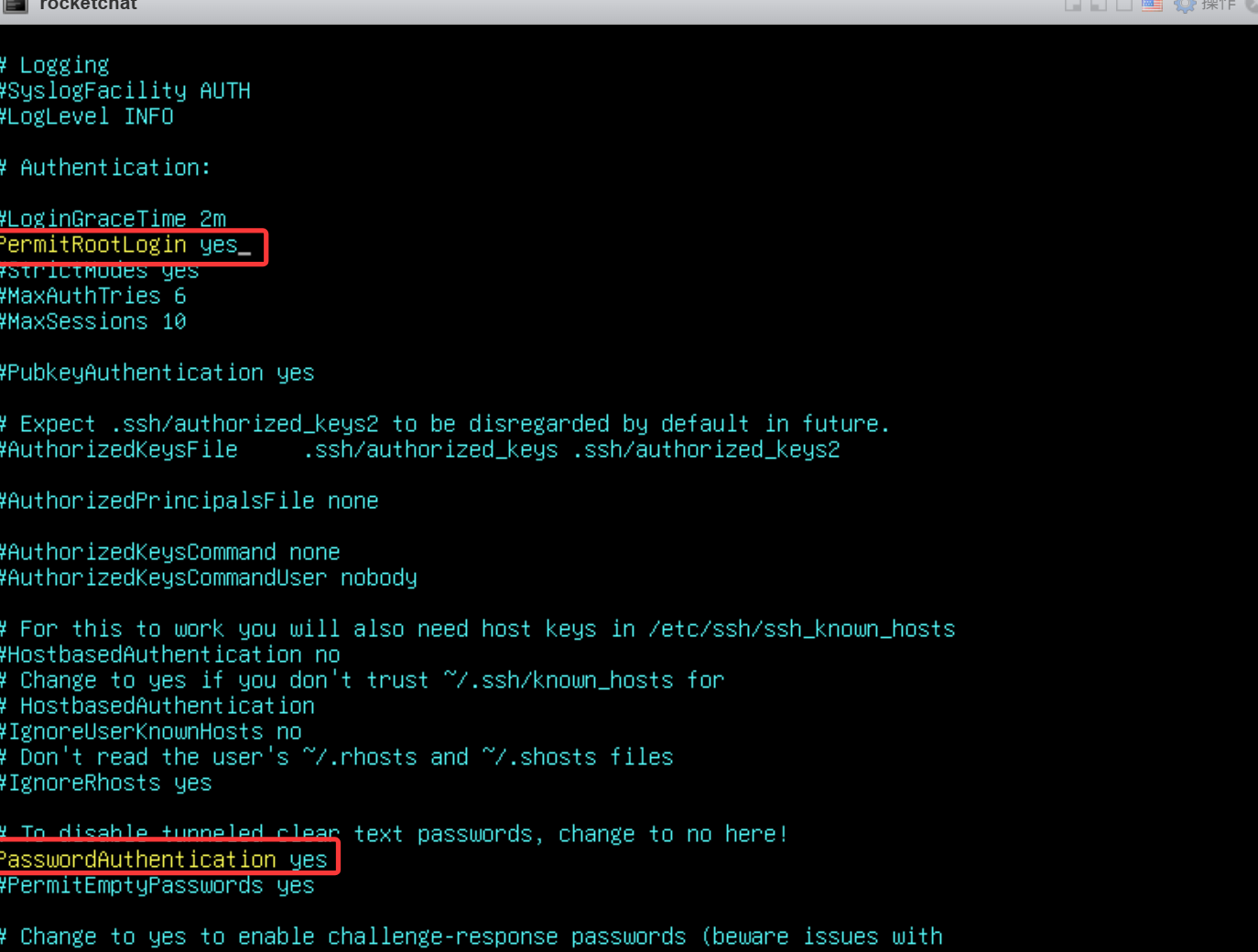

36

1 | rocketchat服务器中,管理员账号的创建时间为? |

需要连接数据库,首先要进入单用户模式修改服务器密码,然后去修改/etc/ssh/sshd_config让服务器可以ssh登录

docker 查看数据库ip

1 | 2024-03-14 08:19:54.951 |

37

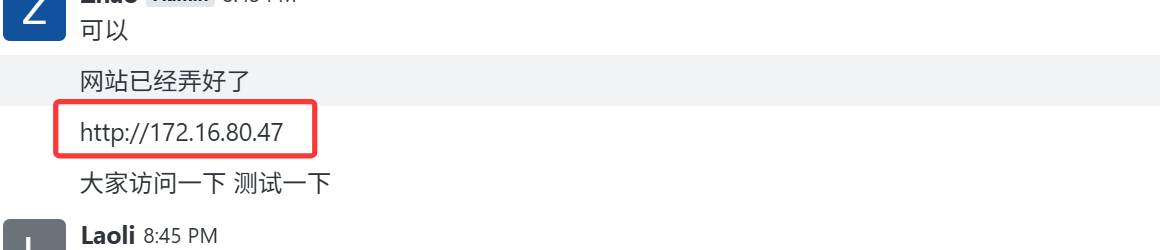

1 | rocketchat服务器中,技术员提供的涉诈网站地址是: |

1 | http://172.16.80.47 |

38

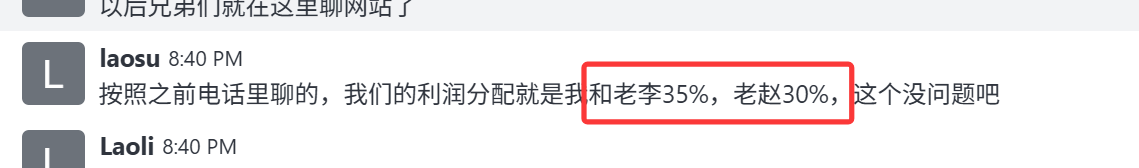

1 | 综合分析服务器,该团伙的利润分配方案中,老李的利润占比是多少? |

1 | 35% |

39

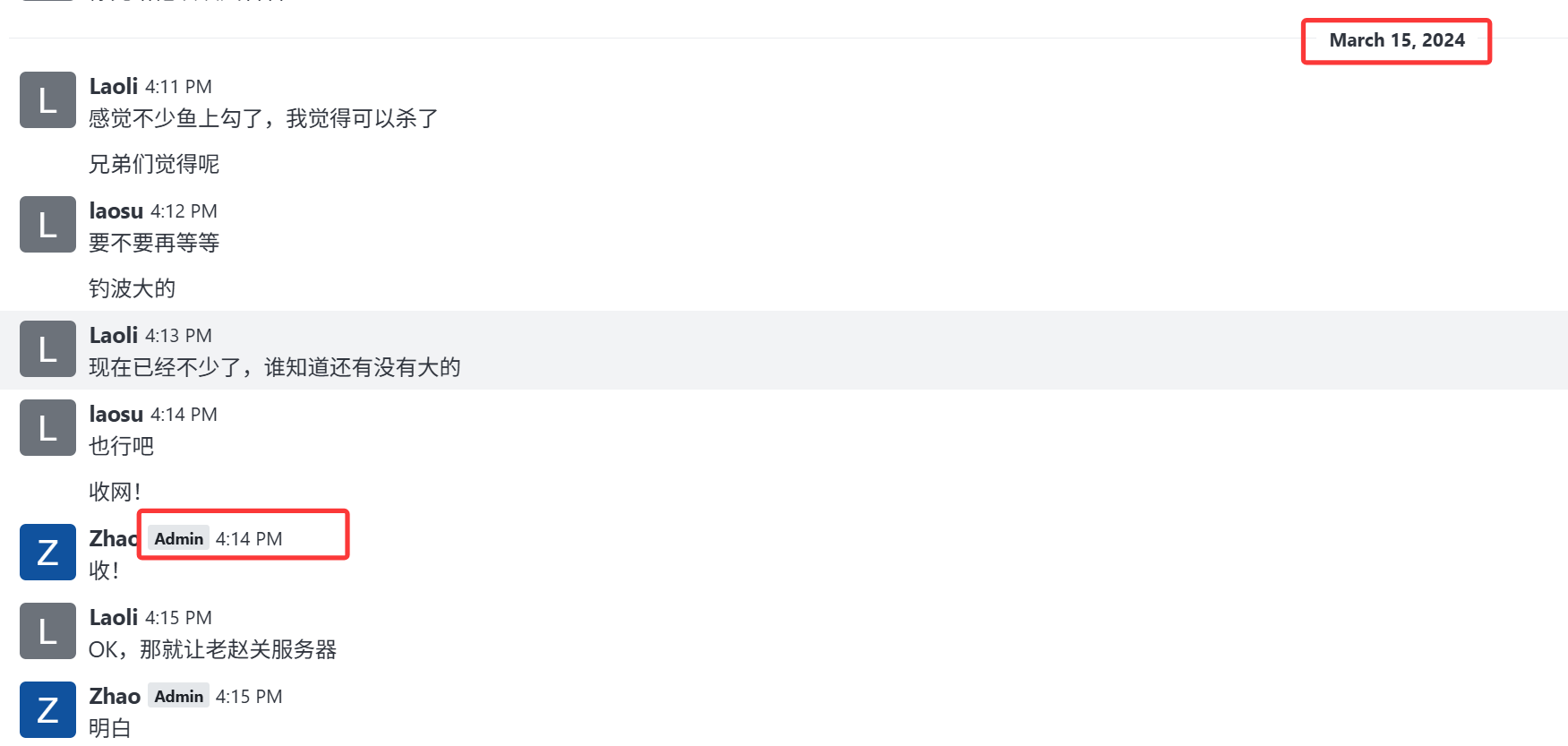

1 | 综合分析服务器,该团队“杀猪盘”收网的可能时间段为: |

1 | B |

40

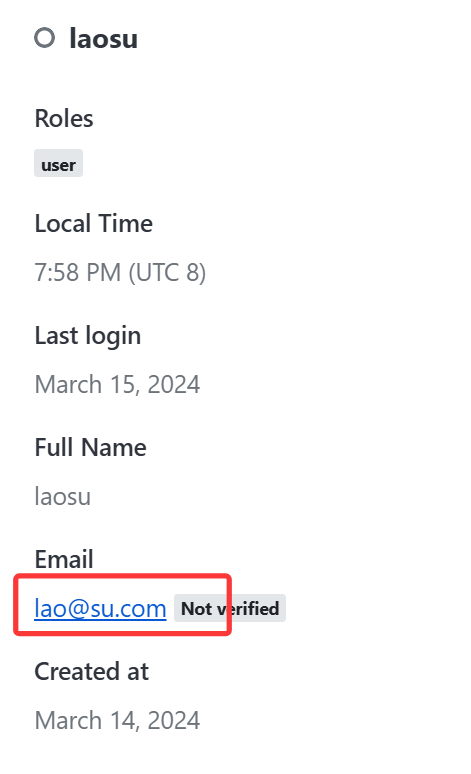

1 | 请综合分析,警方未抓获的重要嫌疑人,其使用聊天平台时注册邮箱号为? |

老苏没被抓到

1 | lao@su.com |

41

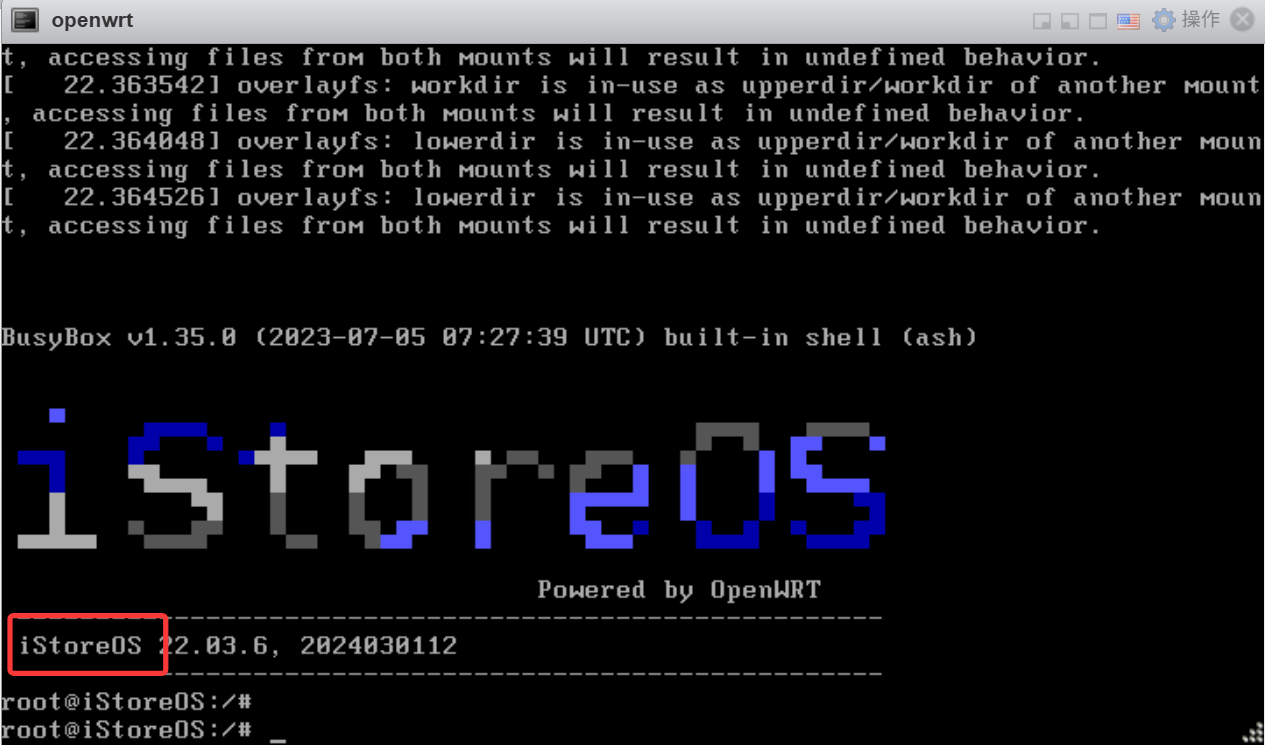

1 | 分析openwrt镜像,该系统的主机名为: |

1 | iStoreOS |

42

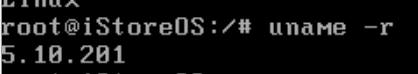

1 | 分析openwrt镜像,该系统的内核版本为: |

1 | 5.10.201 |

43

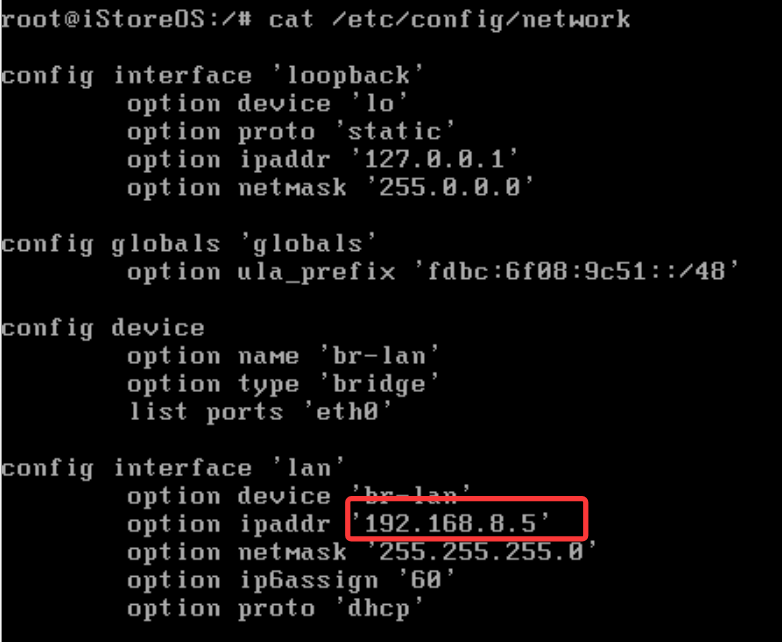

1 | 分析openwrt镜像,该静态ip地址为: |

通过cat /etc/config/network命令查看ip

1 | 192.168.8.5 |

44

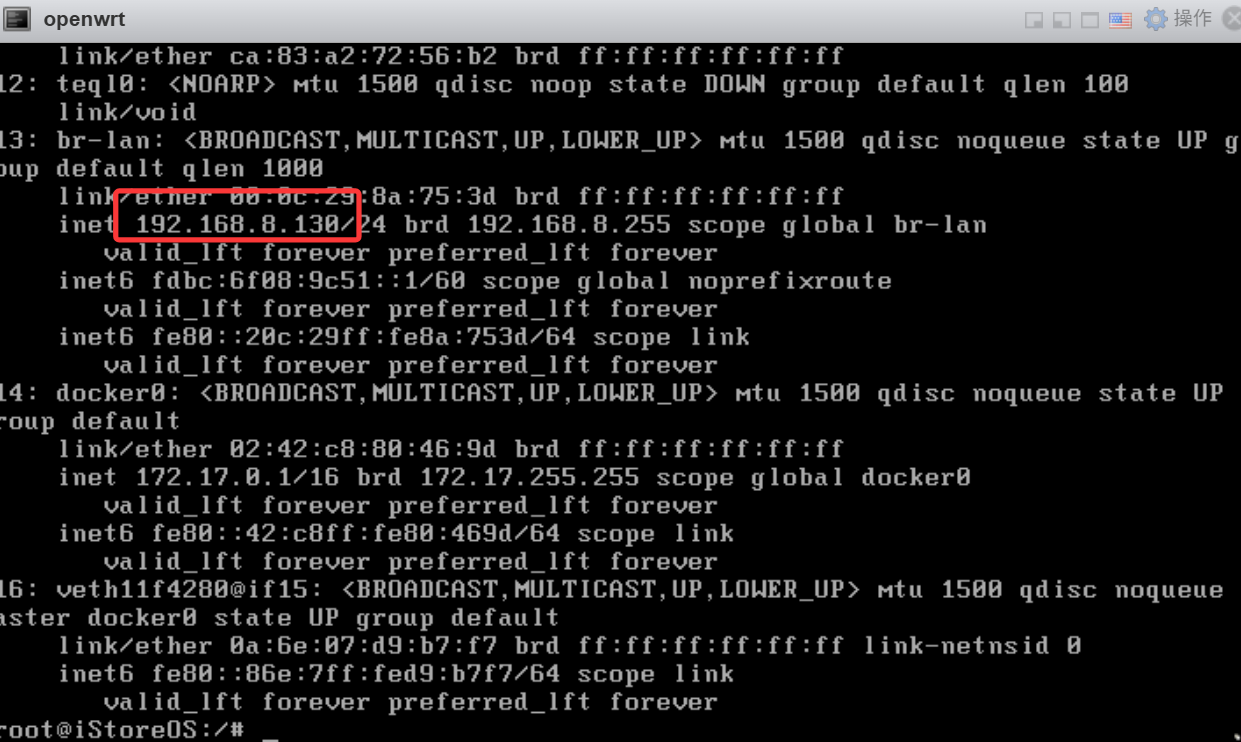

1 | 分析openwrt镜像,所用网卡的名称为: |

需要登录网站,ip -a得知本机的ip

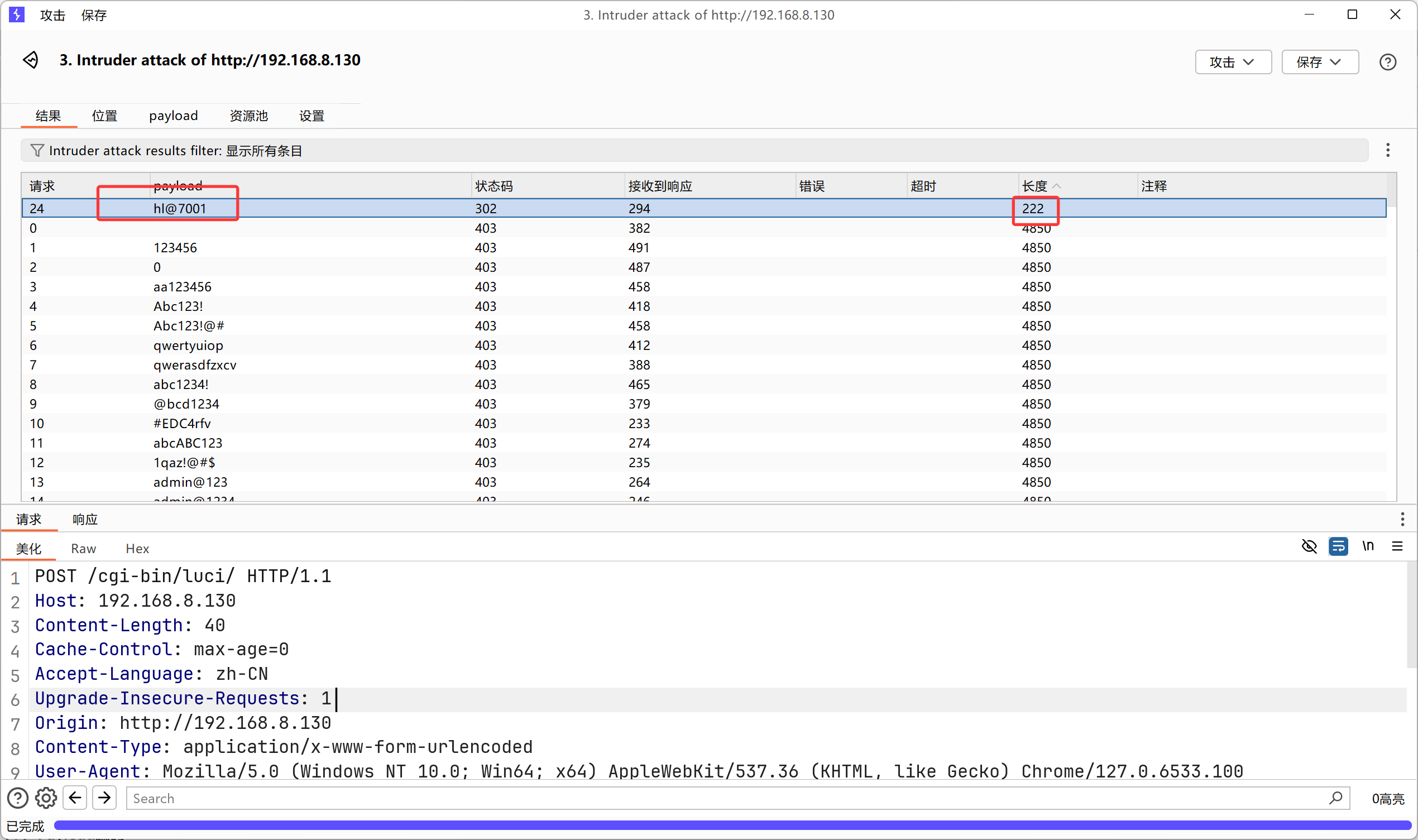

访问,burp抓包爆破密码

得到hl@7001登录

1 | eth0 |

45

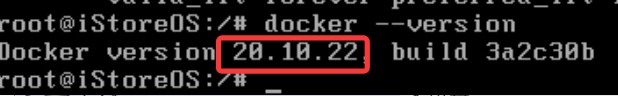

1 | 分析openwrt镜像,该系统中装的docker的版本号为: |

命令docker --version

1 | 20.10.22 |

46**

1 | 分析openwrt镜像,nastools的配置文件路径为: |

1 | /root/Configs/NasTools |

47

1 | 分析openwrt镜像,使用的vpn代理软件为: |

1 | PassWall2 |

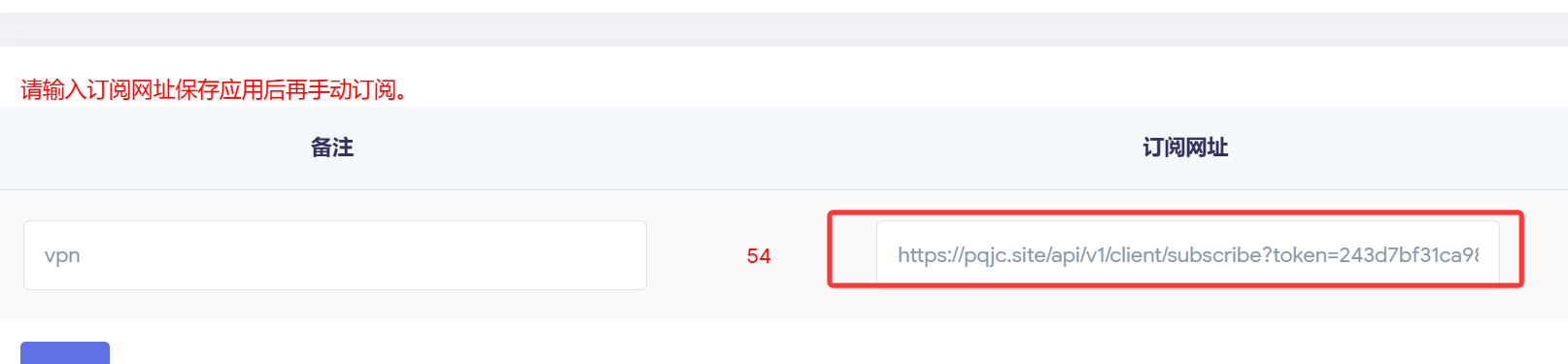

48

1 | 分析openwrt镜像,vpn实际有多少个可用节点? |

看起来是54,但是

所以53

49

1 | 分析openwrt镜像,节点socks的监听端口是多少? |

1 | 1070 |

50

1 | 分析openwrt镜像,vpn的订阅链接是: |

1 | https://pqjc.site/api/v1/client/subscribe?token=243d7bf31ca985f8d496ce078333196a |

计算机取证

1

1 | 1、分析技术员赵某的windows镜像,并计算赵某计算机的原始镜像的SHA1值为? |

计算得到

1 | FFD2777C0B966D5FC07F2BAED1DA5782F8DE5AD6 |

2

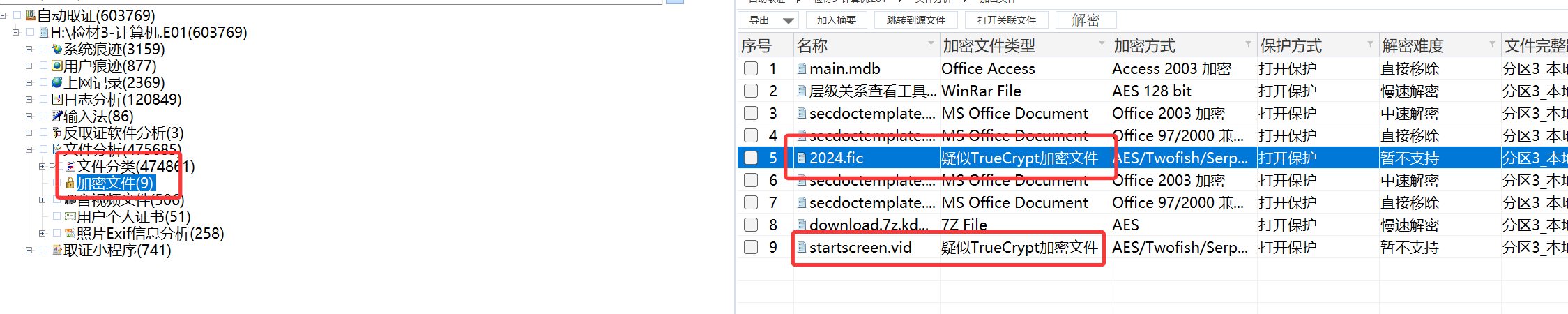

1 | 2、分析技术员赵某的windows镜像,疑似VeraCrypt加密容器的文件的SHA1值为? |

在做3的时候在同目录中发现了一个东西,

很大而且后缀不存在,怀疑是加密容器,计算sha1得到

同时取证大师也可分析出,这个是容器加密文件

1 | B25E2804B586394778C800D410ED7BCDC05A19C8 |

3

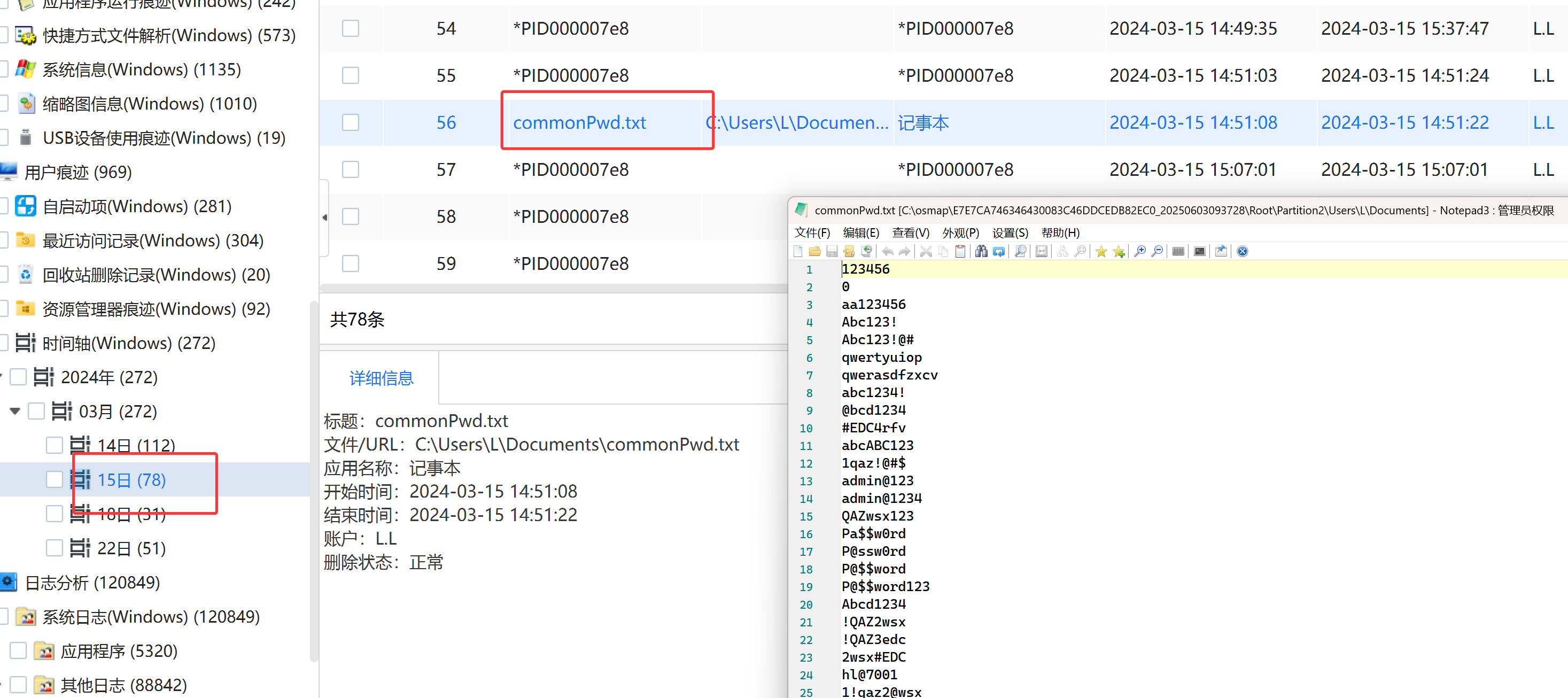

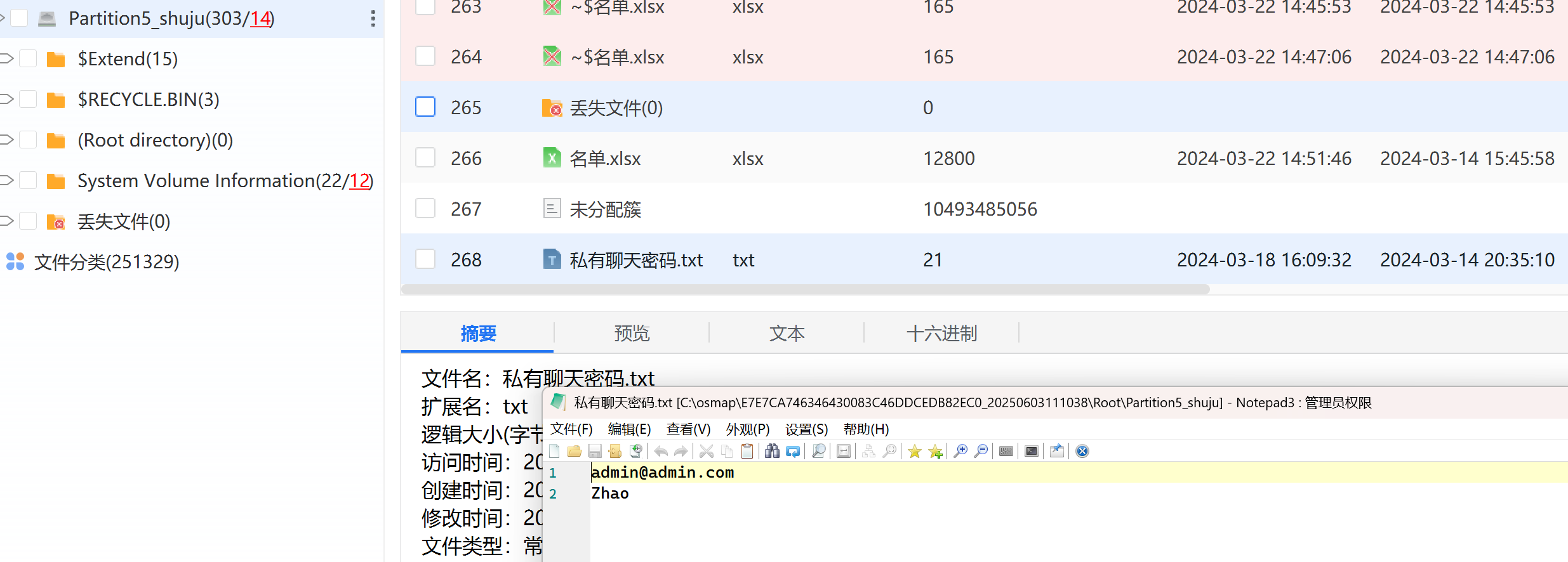

1 | 3、据赵某供述,他会将常用的密码放置在一个文档内,分析技术员赵某的windows镜像,找到技术员赵某的密码字典,并计算该文件的SHA1值? |

看使用时间轴发现

计算得到

1 | E6EB3D28C53E903A71880961ABB553EF09089007 |

4

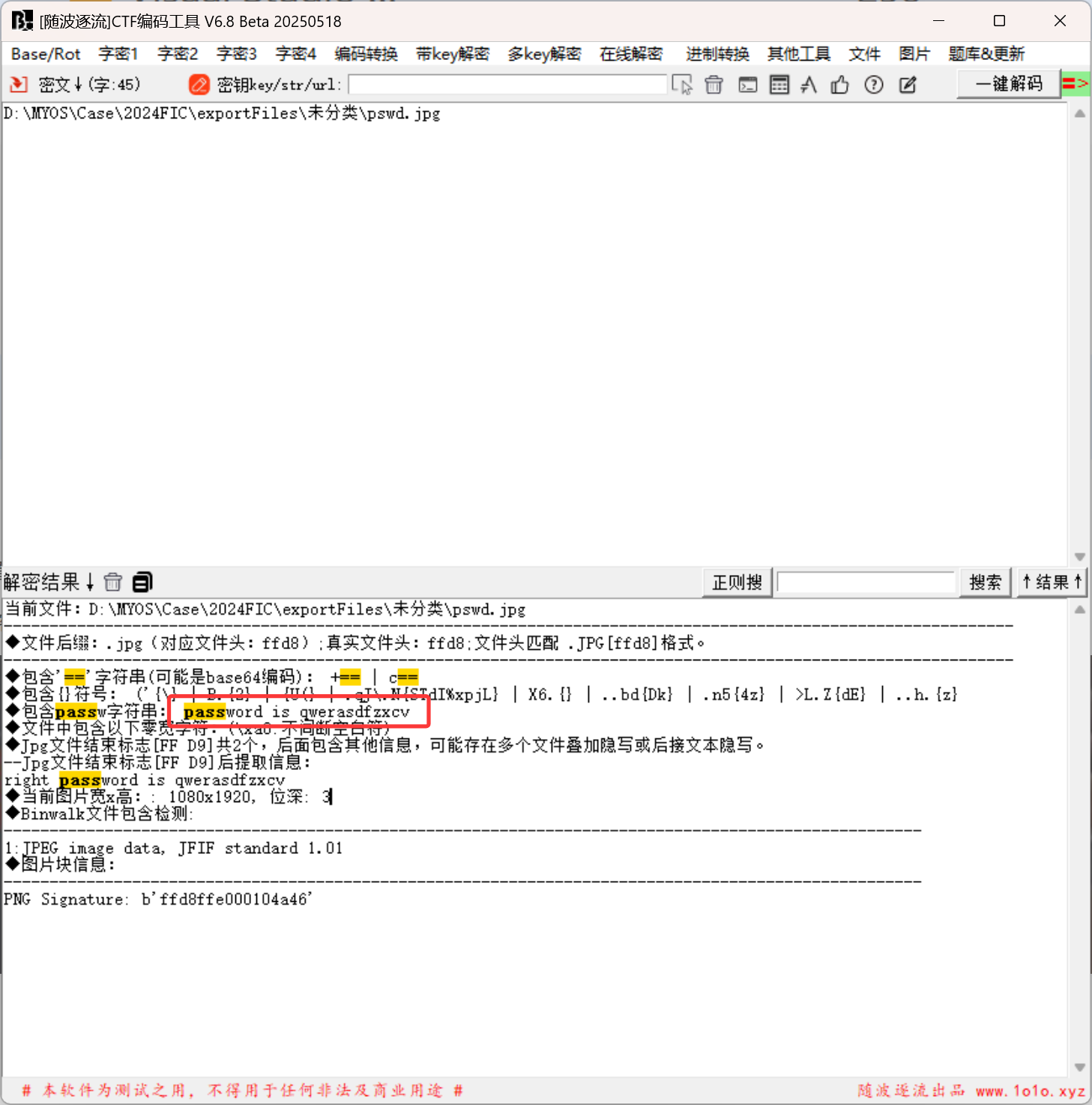

1 | 4、据赵某供述,他将加密容器的密码隐写在一张图片内,隐写在图片中的容器密码是? |

去寻找图片,在同级目录中找到了一个文件

pswd.jpg看名字猜测应该和密码有关,导出看看

打开图片有密码

但试了不对,既然是隐写那放进随波看看

得到passwd,试了一下也对

1 | qwerasdfzxcv |

5

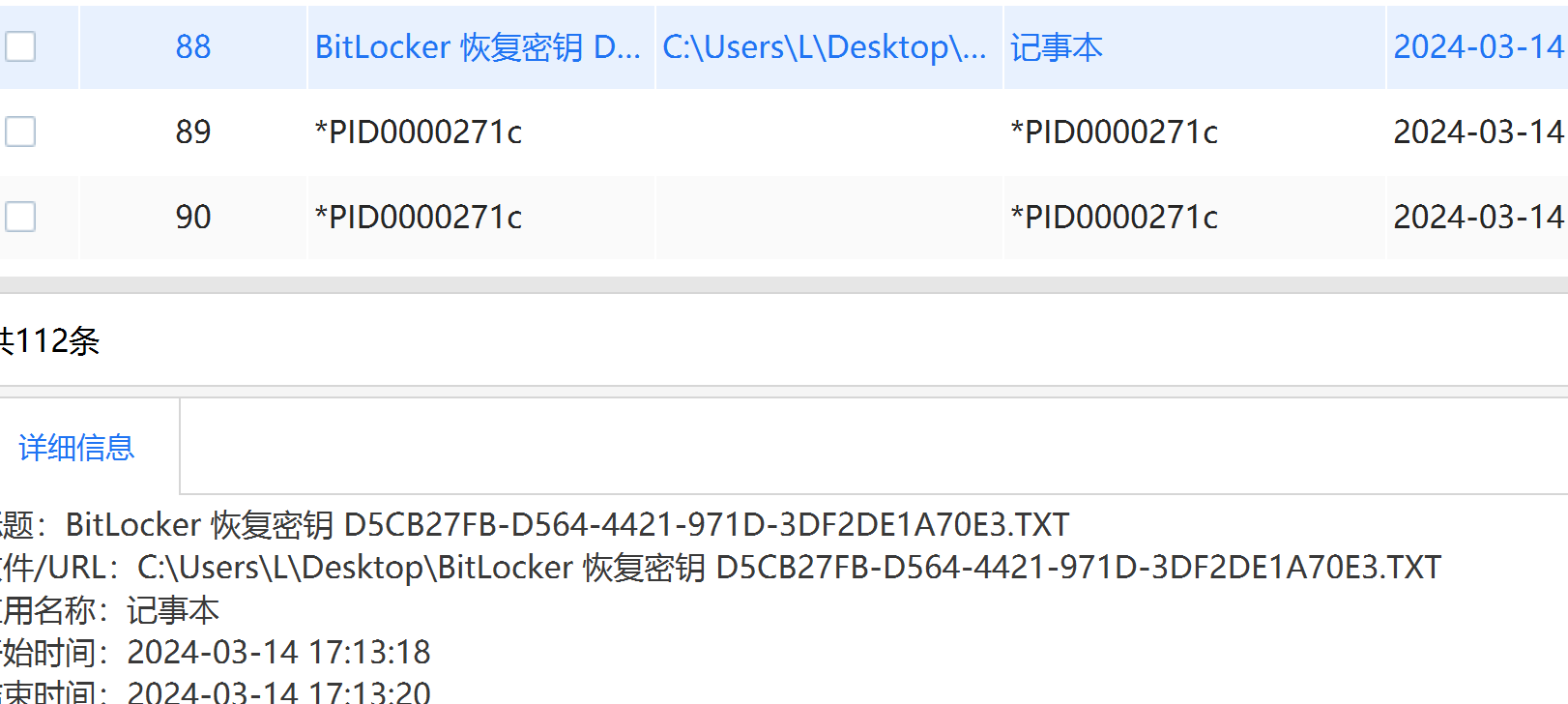

1 | 5、分析技术员赵某的windows镜像,bitlocker的恢复密钥是什么? |

看到一个文件名为

找到这个文件,发现找不到了,猜测被藏起来了,考虑之前的加密容器,挂载kk

得到密钥

1 | 404052-011088-453090-291500-377751-349536-330429-257235 |

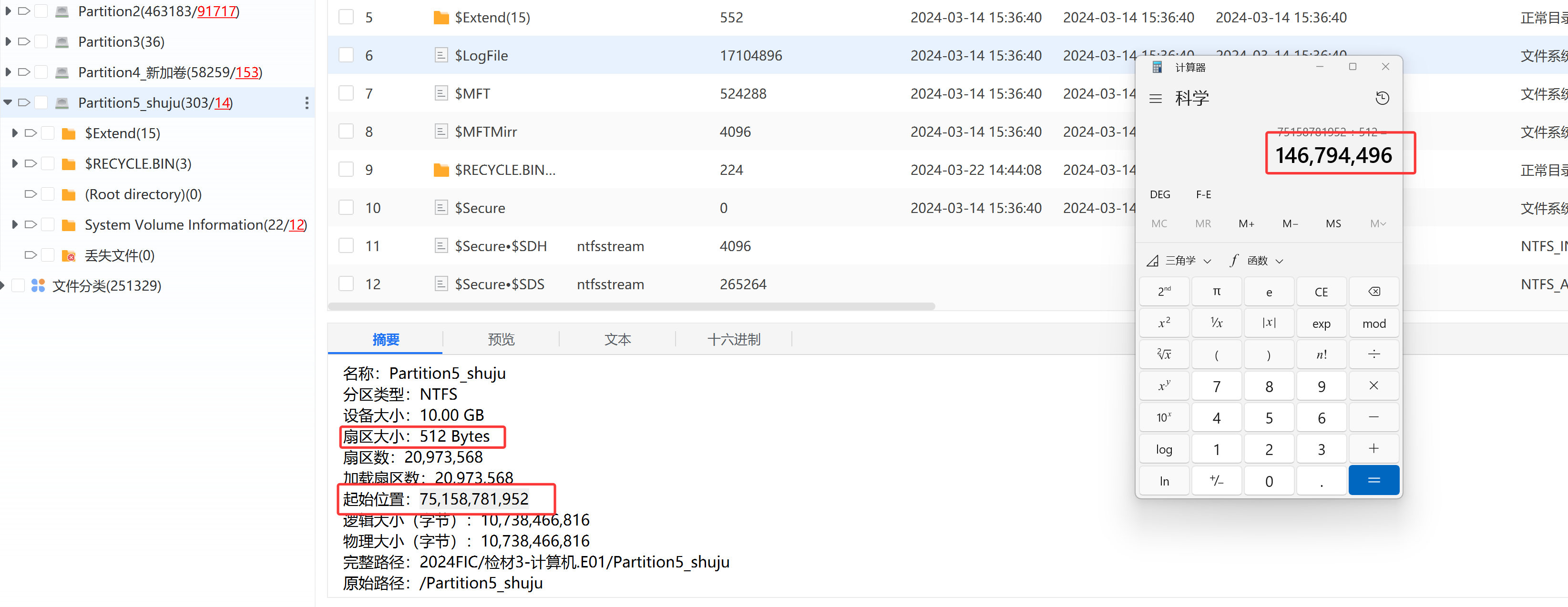

6

1 | 6、分析技术员赵某的windows镜像,bitlocker分区的起始扇区数是: |

解密后

1 | 146,794,496 |

7

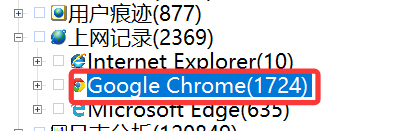

1 | 7、分析技术员赵某的windows镜像,默认的浏览器是? |

chorme的信息最多,应该为默认

A

8

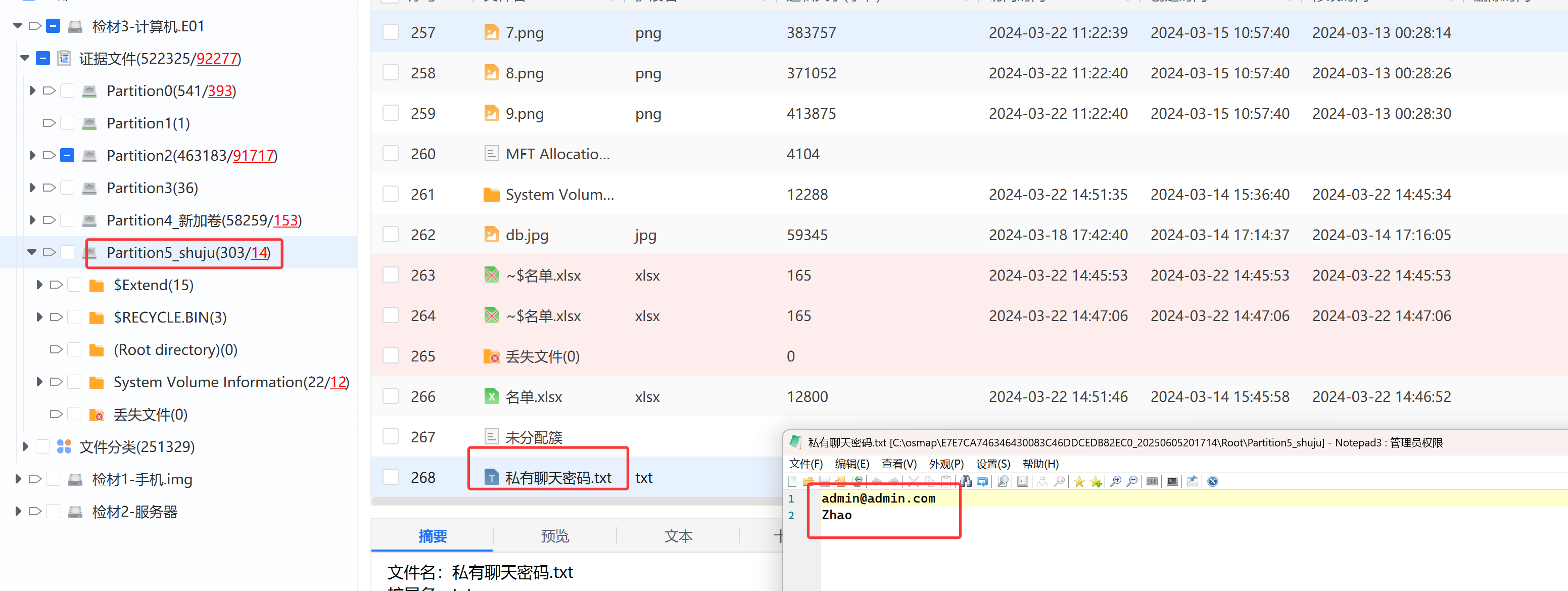

1 | 8、分析技术员赵某的windows镜像,私有聊天服务器的密码为: |

微信聊天记录

有提到聊天室网址,去浏览器记录里看看,没找到。但在加密的磁盘里找到

Zhao

9

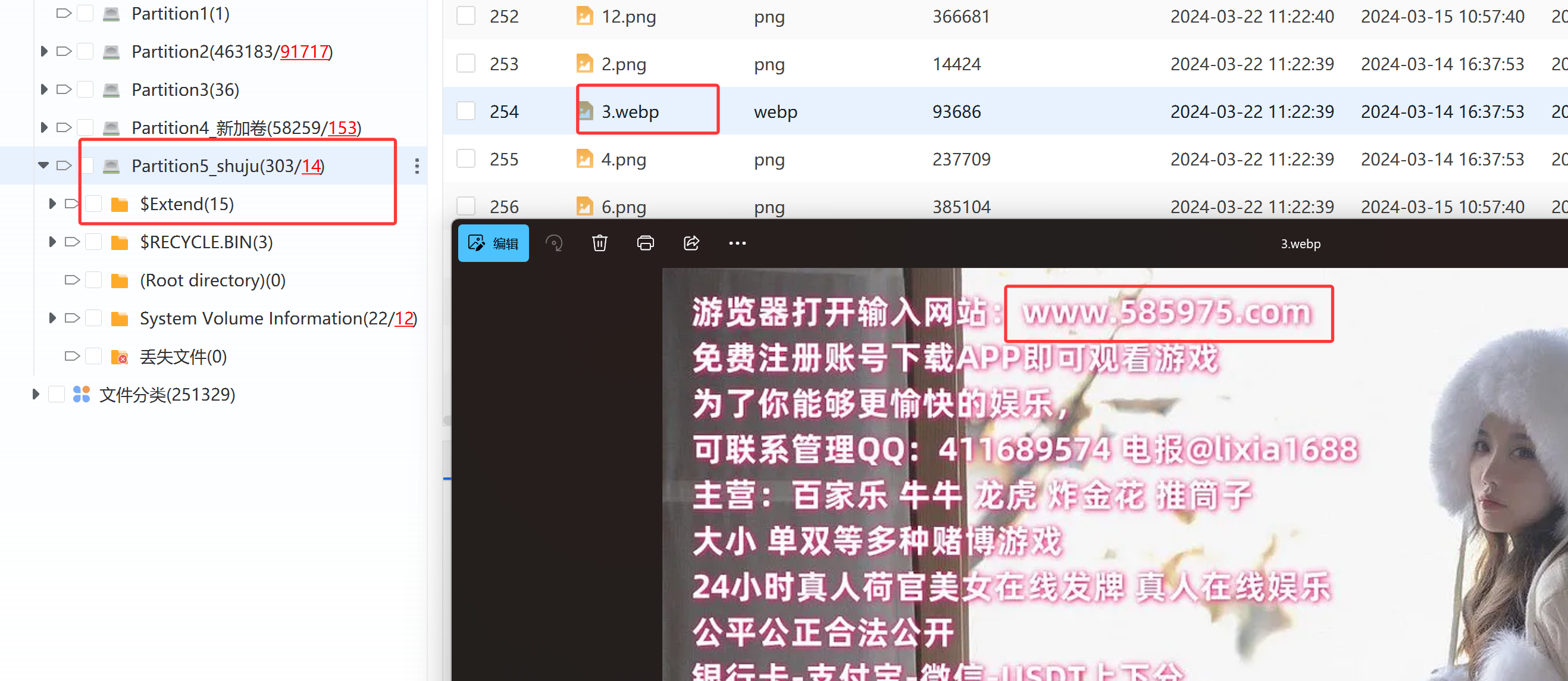

1 | 9、分析技术员赵某的windows镜像,嫌疑人计算机中有疑似使用AI技术生成的进行赌博宣传的图片,该图片中,宣传的赌博网站地址为? |

同样的加密磁盘中

1 | www.585975.com |

10

1 | 10、分析技术员赵某的windows镜像,赵某使用的AI换脸工具名称为? |

找一找

11

1 | 11、分析技术员赵某的Windows镜像,使用AI换脸功能生成了一张图片,该图片的名称为: |

仿真(不仿真也行),查看ai工具目录中的文件

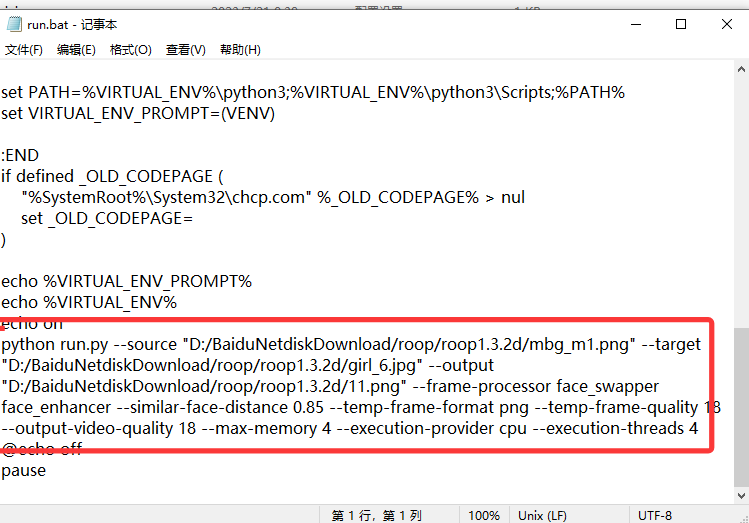

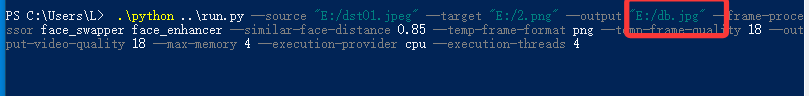

run.bat中可以看到用命令执行ai软件得到图片,遂用ctrl+r查看powershell历史命令

翻了一下,发现

1 | db.jpg |

12

1 | 12、分析技术员赵某的Windows镜像,ai换脸生成图片的参数中--similar-face-distance值为: |

由上图,得到

0.85

13

1 | 13、分析技术员赵某的Windows镜像,嫌疑人使用AI换脸功能所使用的原始图片名称为: |

同样

dst01.jpeg

14

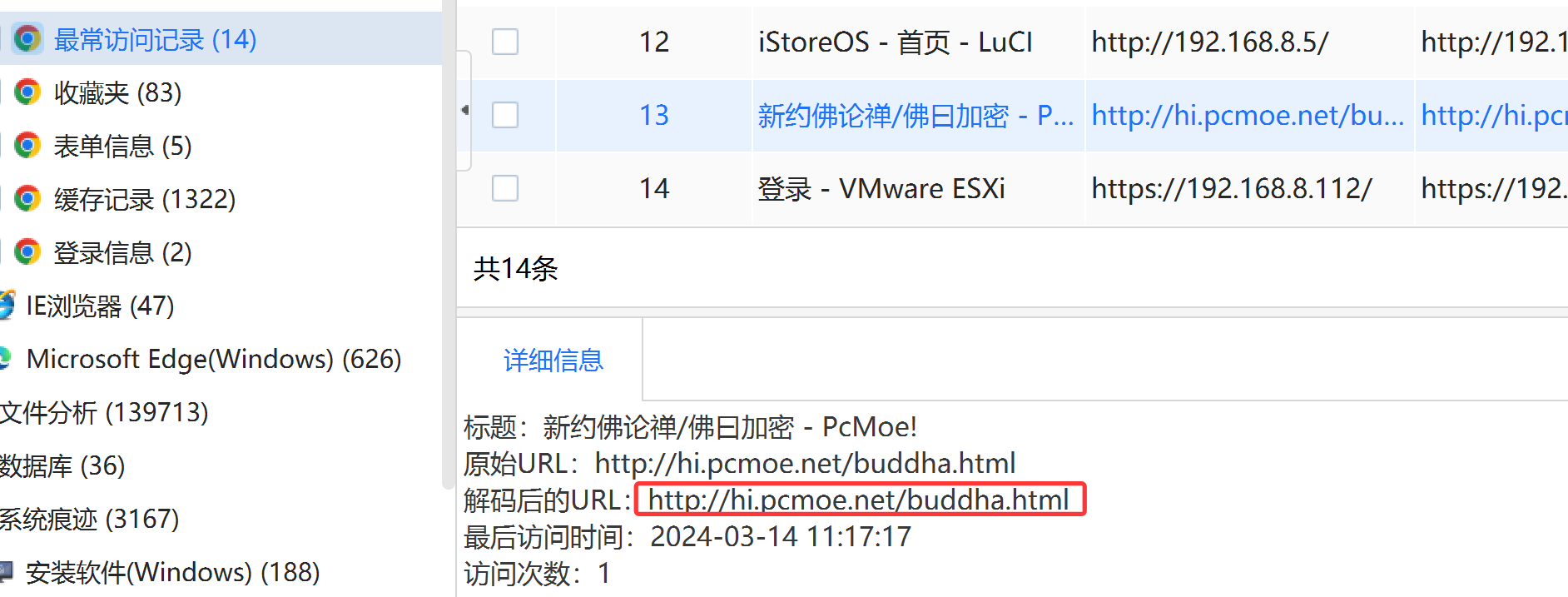

1 | 14、分析技术员赵某的Windows镜像,赵某与李某沟通中提到的“二维码”解密所用的网站url地址为? |

1 | http://hi.pcmoe.net/buddha.html |

15

1 | 15、分析技术员赵某的Windows镜像,赵某架设聊天服务器的原始IP地址为? |

1 | 192.168.8.17 |

16

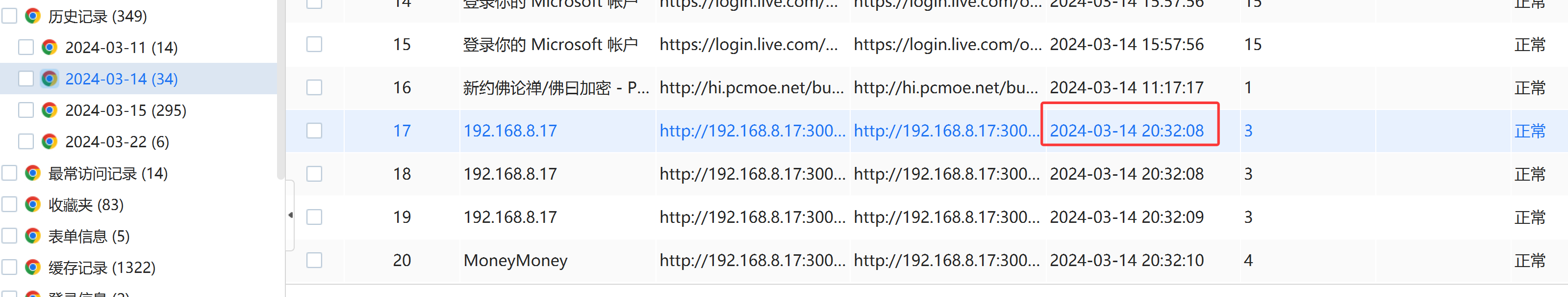

1 | 16、分析技术员赵某的Windows镜像,据赵某交代,其在窝点中直接操作服务器进行部署,环境搭建好了之后,使用个人计算机登录聊天室进行沟通,请分析赵某第一次访问聊天室的时间为? |

C

17(服务器44)

1 | 17、分析技术员赵某的Windows镜像,openwrt的后台管理密码是: |

由之前的服务器44得知为

hl@7001

18

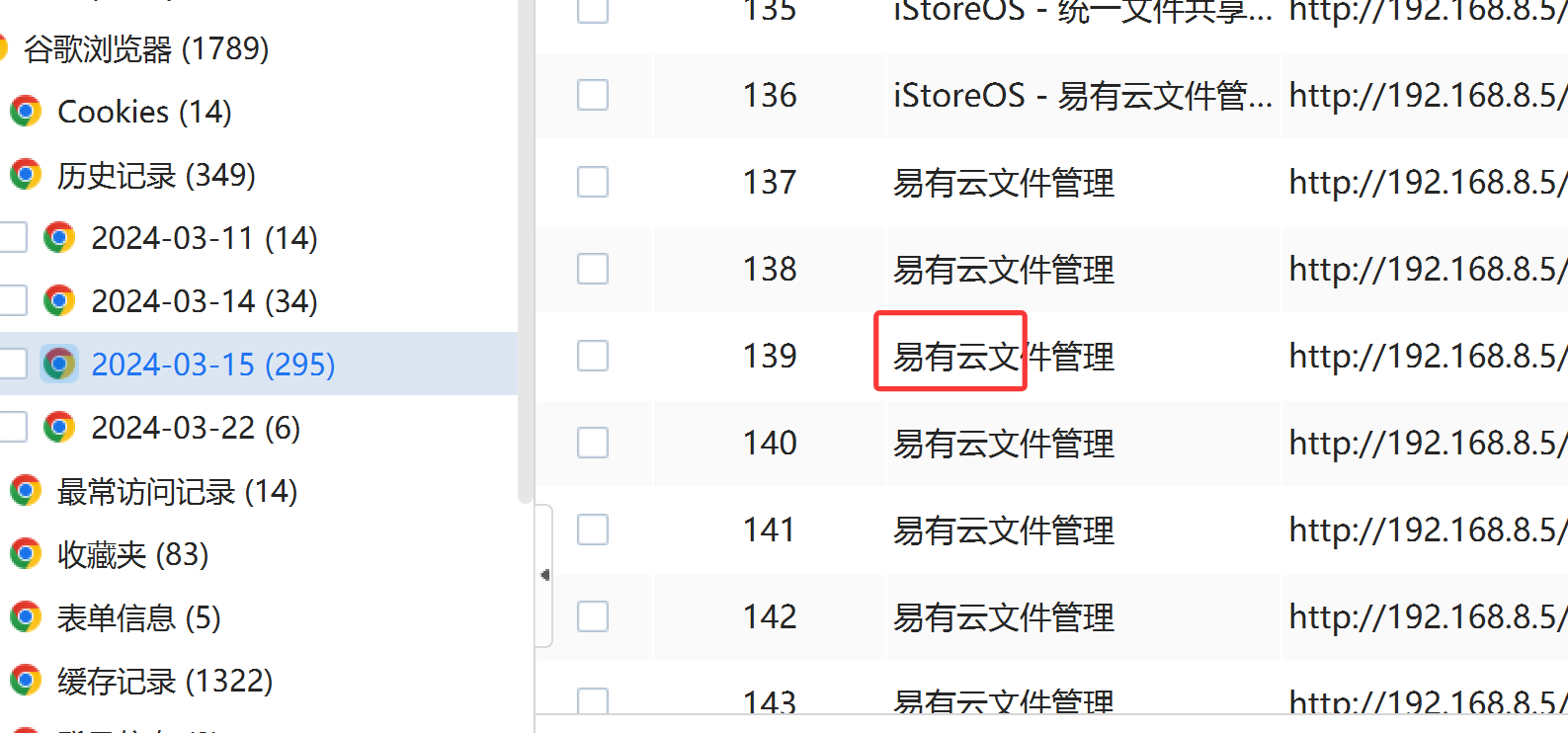

1 | 18、分析技术员赵某的Windows镜像,嫌疑人可能使用什么云来进行文件存储? |

1 | 易有云 |

19

1 | 19、分析技术员赵某的Windows镜像,工资表密码是多少? |

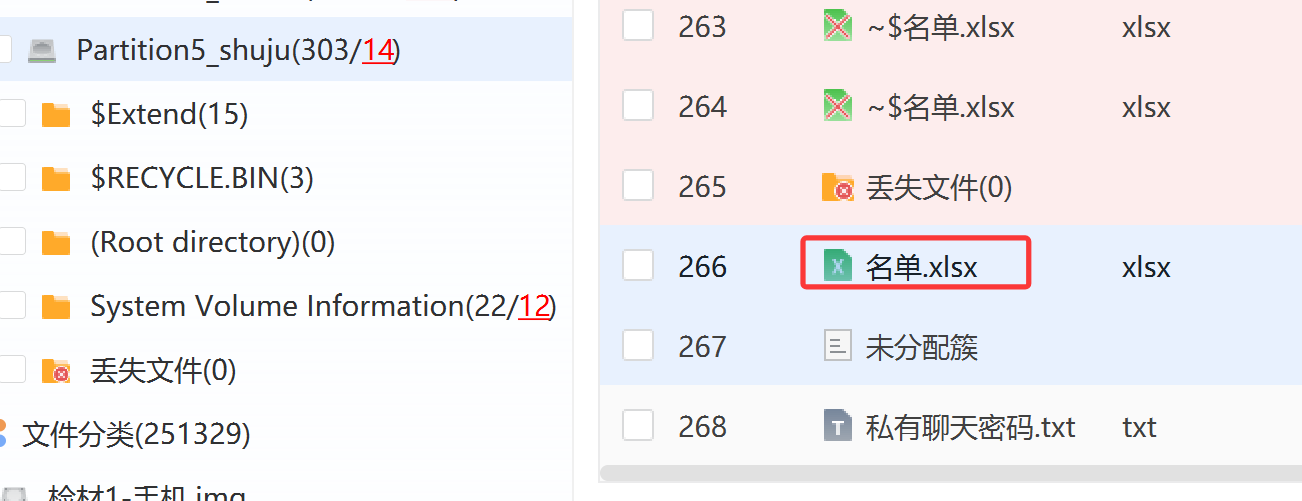

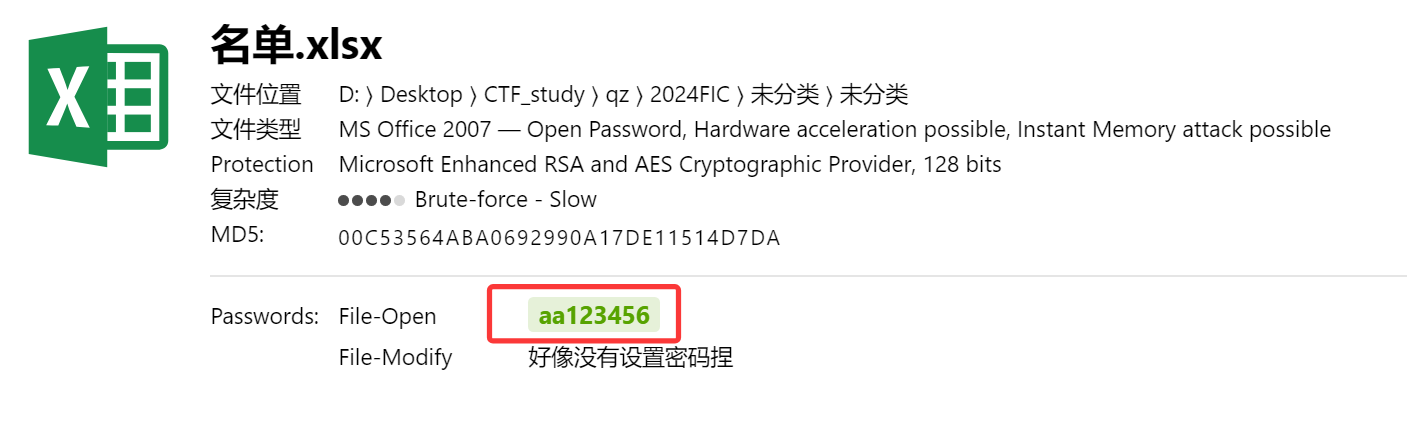

E 盘有一个 名单.xlsx,这个应该就是工资表。

1 | aa123456 |

20

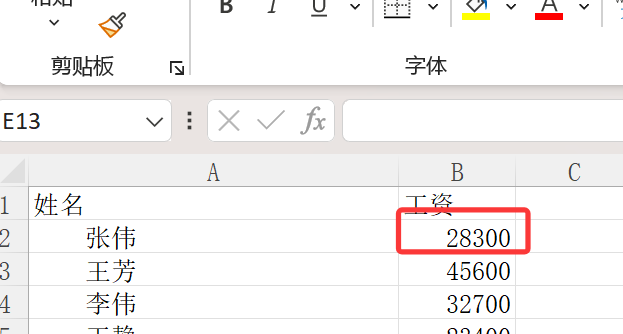

1 | 20、分析技术员赵某的Windows镜像,张伟的工资是多少? |

1 | 28300 |